Segurança do Active Directory

Categorias

- Backup e recuperação do Active Diretory (67)

- Segurança do Active Diretory (231)

- Segurança AD 101 (17)

- Ferramentas comunitárias (25)

- Modernização de directórios (9)

- Da linha da frente (69)

- Proteção da identidade híbrida (76)

- Catálogo de ataques de identidade (32)

- Deteção e Resposta a Ameaças de Identidade (161)

- A nossa missão: Ser uma força para o bem (14)

- Purple Knight (5)

- Universidade Semperis (5)

- A perspetiva do CISO (16)

- Investigação sobre ameaças (77)

- Sem categoria (3)

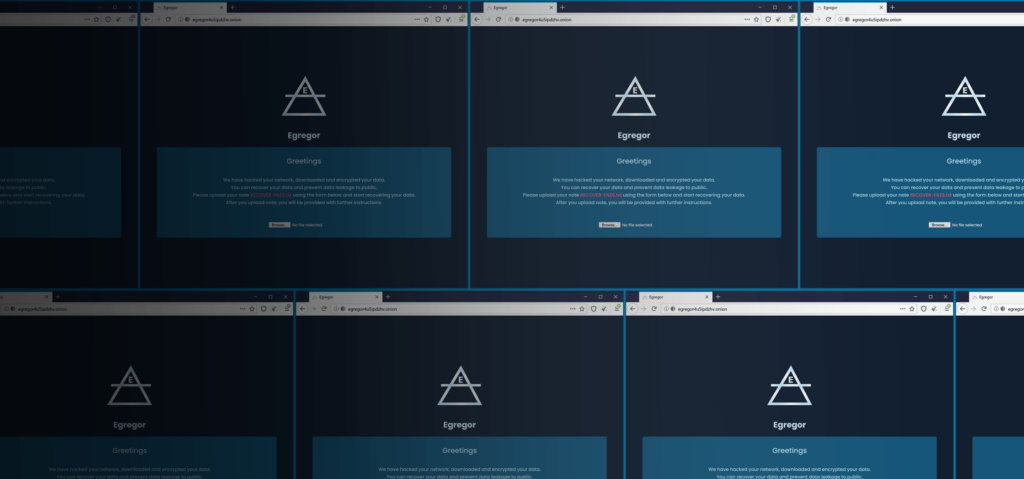

O ataque do Egregor Ransomware ao Kmart é um lembrete de que o Active Directory precisa de ser protegido e recuperável

- Darren Mar-Elia | VP de Produtos

O mais recente ataque de ransomware como serviço deixa o conhecido retalhista Kmart com falhas de serviço e um Active Directory comprometido. Depois de o ransomware Maze se ter "reformado" no mês passado, muitos dos seus afiliados passaram a usar o novo ransomware, o Egregor. O nome deriva de um termo oculto que significa a energia ou força colectiva...

Os riscos são maiores nos cuidados de saúde: Combater o cibercrime durante uma pandemia

- Gil Kirkpatrick

No sector da saúde, os problemas de cibersegurança têm consequências que vão muito além da perda de dados. Recentemente, o FBI e outras agências federais alertaram para uma ameaça credível de "cibercrime crescente e iminente" para os hospitais e prestadores de cuidados de saúde dos EUA. Os grupos criminosos têm como alvo o sector da saúde para levar a cabo "roubos de dados...

Nova pesquisa: Detectando DCShadow em hosts desonestos

- Darren Mar-Elia | VP de Produtos

Visão a 10.000 pés: Muitos de nós estão familiarizados com a variedade de ferramentas, ataques e adversários que se concentram em violar o Active Directory. Com o lançamento em 2018 do DCShadow, outro vetor altamente eficaz foi adicionado a essa lista cada vez maior. Para crédito da equipa de investigação, juntamente com a exploração, eles...

A acusação dos EUA contra a Sandworm destaca a importância de proteger o Active Directory

- Sean Deuby | Tecnólogo Principal, Américas

O mais recente desenvolvimento na saga do ataque NotPetya de 2017 deve ser um lembrete para as organizações de que basta um punhado de cibercriminosos para derrubar todas as suas operações. Na semana passada, o Departamento de Justiça dos EUA anunciou acusações que incluem fraude informática e conspiração contra seis hackers do grupo cibercriminoso conhecido...

A armonização do Active Directory: Um olhar interno sobre os ataques de ransomware Ryuk, Maze e SaveTheQueen

- Thomas Leduc

Como nunca antes, o Active Directory (AD) está na mira dos atacantes. Neste blogue, vamos analisar a forma como os ataques de ransomware estão a abusar do AD e como as empresas podem evoluir as suas estratégias defensivas para se manterem à frente dos atacantes. Em primeiro lugar, uma nota rápida sobre a recente vulnerabilidade de aumento de privilégios denominada Zerologon, que permite a um atacante não autenticado com acesso à rede...

Conclusões do Zerologon: O mais recente ataque ao controlador de domínio

- Thomas Leduc

Se alguma vez houve um momento para reexaminar a segurança do seu Active Directory, esse momento é agora. Em resposta às crescentes preocupações sobre a notória vulnerabilidade Zerologon (CVE-2020-1472), a Agência de Segurança Cibernética e de Infra-estruturas dos EUA (CISA) emitiu uma "Diretiva de Emergência" para que as agências federais apliquem imediatamente o patch da Microsoft. As empresas devem...

Novo inquérito revela lacunas perigosas nos planos de gestão de crises

- Thomas Leduc

Quando uma tempestade se aproxima, quem está mais preparado é quem melhor a resistirá. Para as TI, esta tempestade é digital, uma enxurrada de ciberataques que, de forma rotineira, atinge as margens do Microsoft Active Directory (AD). O AD é um alvo suculento, e todos sabemos porquê....

Vulnerabilidades no Active Directory: O calcanhar de Aquiles do CISO

- Darren Mar-Elia | VP de Produtos

Compreender como ocorrem os compromissos é uma parte fundamental da formação de uma defesa de cibersegurança. Com isso em mente, juntei-me recentemente a Andy Robbins, cocriador da ferramenta de descoberta de caminhos de ataque de código aberto, BloodHound, para um webinar que descreveu como os atacantes visam o Active Directory (AD). Durante a apresentação, destacámos uma verdade incómoda: o centro dos serviços de identidade empresarial...