- O que é a funcionalidade Preferências de Política de Grupo?

- Como é que as Preferências de Política de Grupo são utilizadas de forma abusiva?

- Como é que se pode detetar e defender contra o abuso de CPE?

- Perfis de actores de ameaças

- Ferramentas de abuso de CPE

- Visão geral das ameaças

- Instantâneo da Semperis

- Saiba mais sobre o compromisso de credenciais

- Notas finais

Uma vez que o Active Diretory oferece um controlo amplo e profundo dos seus ecossistemas Windows, os ciber-atacantes procuram constantemente pontos de entrada no AD. Uma das formas mais fáceis de os ciber-atacantes obterem acesso ao seu sistema de identidade é adivinhar a palavra-passe de uma conta ou obtê-la através de phishing, engenharia social ou pulverização de palavras-passe. O melhor a seguir? Uma palavra-passe encriptada que seja fácil de descodificar.

Por este motivo, qualquer funcionalidade de credenciais que forneça um caminho fácil para aprender uma palavra-passe não é recomendada. Esse é o caso das Preferências de Política de Grupo (GPP).

O que é a funcionalidade Preferências de Política de Grupo?

As Preferências de Política de Grupo são uma funcionalidade do Windows que permite aos administradores gerir definições para várias máquinas num domínio do Active Diretory (AD). Com as GPP, os administradores podem controlar coisas como unidades mapeadas, tarefas agendadas e definições do registo.

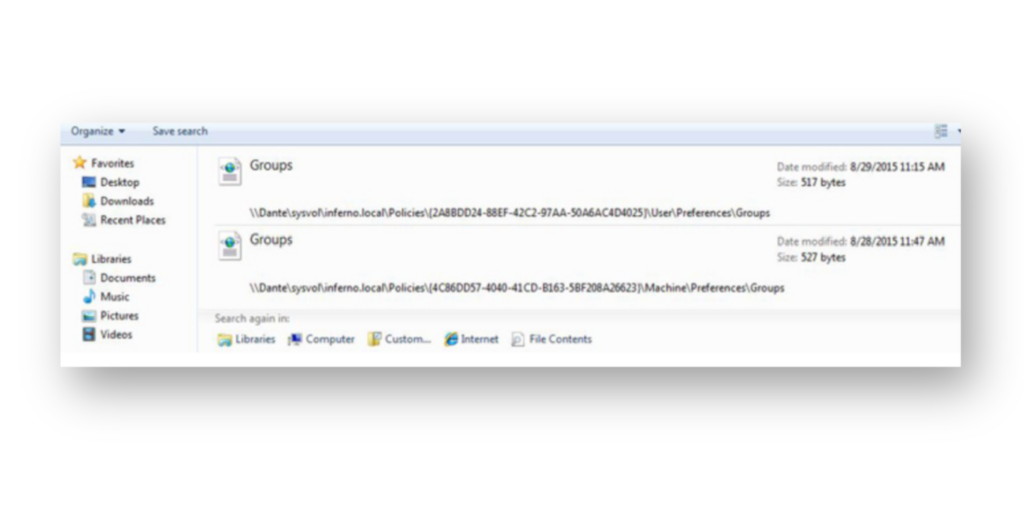

A certa altura, o GPP também permitiu a definição de palavras-passe para contas locais(Figura 1), mas esta prática era insegura, uma vez que permitia o armazenamento de palavras-passe num formato facilmente reversível. A Microsoft acabou por remover essa capacidade.

Como é que as Preferências de Política de Grupo são utilizadas de forma abusiva?

Figura 2 mostra um exemplo de um ficheiro XML GPP que armazenou a palavra-passe da conta de Administrador local. A senha, mostrada como cpasswordé encriptado, mas era facilmente descodificado porque a chave de encriptação é divulgada publicamente e bem conhecida - o que conduzia a grandes riscos de segurança. Além disso, as palavras-passe definidas no GPP podiam ser aplicadas em várias estações de trabalho e servidores membros. Isso significava que a conta de Administrador local em cada um desses sistemas teria a mesma palavra-passe definida pelo cpassword no ficheiro XML.

cpassword), que pode ser facilmente decifrado.Como é que se pode detetar e defender contra o abuso de CPE?

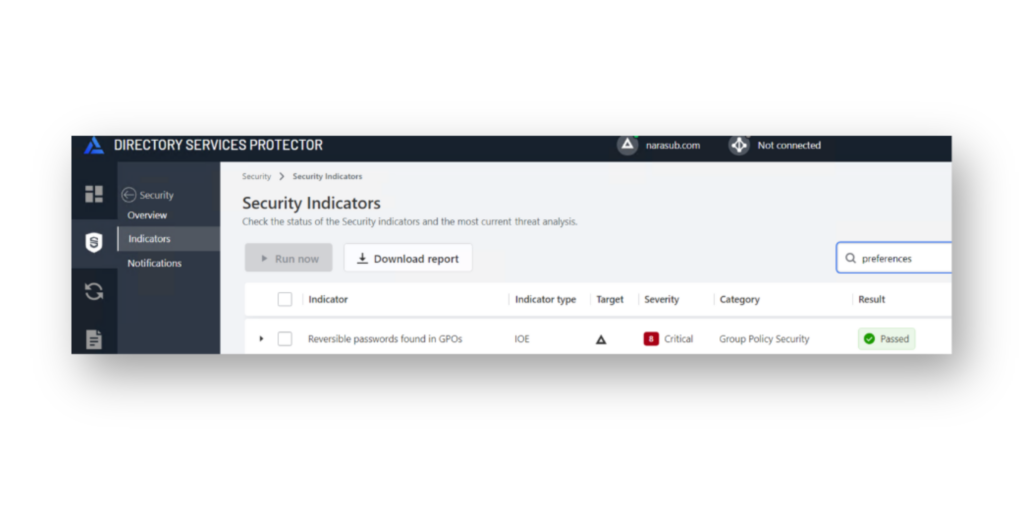

O Semperis Directory Services Protector (DSP) inclui um indicador de exposição que monitoriza e detecta continuamente quaisquer potenciais ficheiros de palavras-passe nas Preferências de Política de Grupo(Figura 3).

Perfis de actores de ameaças

Os seguintes agentes de ameaças têm andado à procura de palavras-passe nas Preferências de Política de Grupo:

- Aranha Mágica (Grupo MITRE G0102)1

- APT33 (Grupo MITRE G0064)2

- BlackCat3

Ferramentas de abuso de CPE

As seguintes ferramentas podem ser utilizadas para procurar palavras-passe nas Preferências de Política de Grupo:

- PowerSploit

- Net-GPPPassword Get-GPPPassword

Visão geral das ameaças

Tática ATT&CK: Acesso a credenciais

Em 18 de outubro de 2023A Palo Alto Networks Unit 42 comunicou que Gato preto, um grupo de ransomware, introduziu uma nova ferramenta chamada Munchkin. Esta ferramenta foi entregue através de uma máquina virtual Alpine personalizada e contém vários scripts Python, incluindo Get-GPPPassword.py. Os atacantes utilizaram esta ferramenta para encontrar e explorar as palavras-passe armazenadas nas Preferências de Política de Grupo.4

Em 27 de março de 2019A Symantec informou que APT33 (Elfin) tentou utilizar o Gpppassword ferramenta para localizar e desencriptar palavras-passe armazenadas nas Preferências de Política de Grupo. Embora não seja claro se estas tentativas foram bem sucedidas, o grupo pretendia explorar definições de GPP mal configuradas para extrair palavras-passe em texto simples e mover-se lateralmente através das redes visadas.5

Instantâneo da Semperis

Em 2014, a Microsoft lançou o boletim de segurança MS14-025 fornecendo actualizações de segurança para corrigir os riscos de segurança com GPP. No entanto, a aplicação das actualizações MS14-025 apenas impede novas políticas de definição de palavras-passe; não remove as políticas antigas que ainda armazenam palavras-passe em SYSVOL. Pode limpar essas políticas existentes utilizando o Get-SettingsWithCPassword.ps1 que encontra e elimina quaisquer palavras-passe expostas.

Mudar para o Windows Local Administrator Password Solution (Windows LAPS) ou qualquer outra solução de gestão de acesso privilegiado é a melhor forma de gerir as palavras-passe de administrador local, garantindo que cada máquina tem uma palavra-passe única e impedindo os atacantes de se moverem lateralmente.

Saiba mais sobre os riscos de comprometimento de credenciais

- Explicação da pulverização por palavra-passe

- Explicação do abuso da política de grupo

- Ataques ao Active Diretory | 5 métodos comuns de ataque ao AD

- As dez principais falhas de segurança cibernética da NSA e o Active Directory