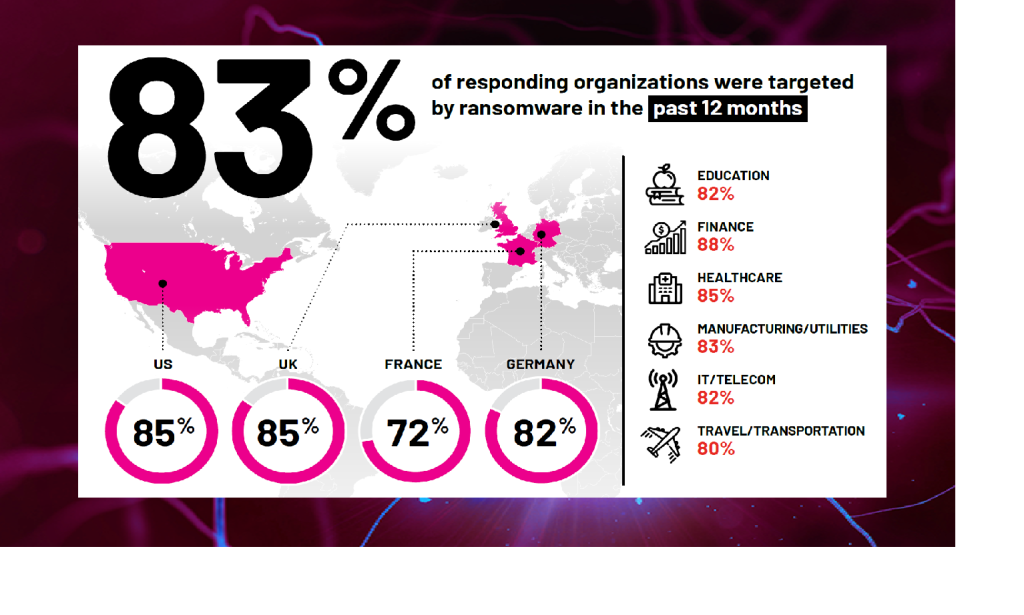

Notre étude mondiale 2024 auprès de 900 professionnels de l'informatique et de la sécurité a révélé que 74 % des organisations ciblées par des ransomwares ont été attaquées plusieurs fois et que 78 % des organisations victimes ont payé une rançon. Ces statistiques mettent en évidence un cycle de violations qui entraîne des dommages croissants en termes de pertes de revenus, de coûts opérationnels et, dans certains cas, de santé et de sécurité des personnes.

Nous devons partir du principe que la menace est toujours présente. Il ne s'agit pas seulement des cas notoires dont nous entendons parler tous les trimestres ou presque. Cela se produit tous les jours dans toute une série d'entreprises.

Chris Inglis, ancien directeur national du cyberespace aux États-Unis, ancien directeur adjoint de la NSA, conseiller stratégique de Semperis

Fréquence, gravité et conséquences alarmantes des attaques

Les rançongiciels, autrefois une menace sporadique, sont devenus des adversaires implacables. Les groupes criminels orchestrent de multiples attaques en succession rapide, en exploitant les vulnérabilités des organisations. Les systèmes critiques, y compris Microsoft Active Directory, sont une cible privilégiée. Le rapport 2024 Ransomware Risk Report révèle des statistiques inquiétantes pour les responsables des entreprises, de l'informatique et de la sécurité.

Faire face aux ransomwares

Les entreprises subissent des attaques réussies de ransomware plusieurs fois au cours de la même année, ce qui entraîne des fermetures, des licenciements, une perte de revenus et de confiance de la part des clients, ainsi que l'annulation de la cyber-assurance.

Lorsque des attaques multiples se produisent, elles ont tendance à se succéder rapidement. Ces données suggèrent que plusieurs bandes criminelles exploitent les vulnérabilités des organisations pour déclencher une deuxième ou une troisième attaque malveillante - dans certains cas, simultanément.

Simon Hodgkinson, ancien RSSI de British Petroleum, conseiller stratégique de Semperis

Les attaques entraînent des pertes de données et des interruptions d'activité, même pour les victimes disposant de sauvegardes générales.

Les attaques par ransomware provoquent des perturbations étendues et généralisées, même pour les organisations qui ont mis en place des sauvegardes générales. Les attaquants s'introduisent dans les systèmes par le biais de systèmes d'exploitation intégrés, de technologies obsolètes qui n'ont pas fait l'objet de mises à jour de sécurité régulières et de portes dérobées oubliées depuis longtemps.

Les entreprises peuvent-elles dire "non" aux ransomwares ?

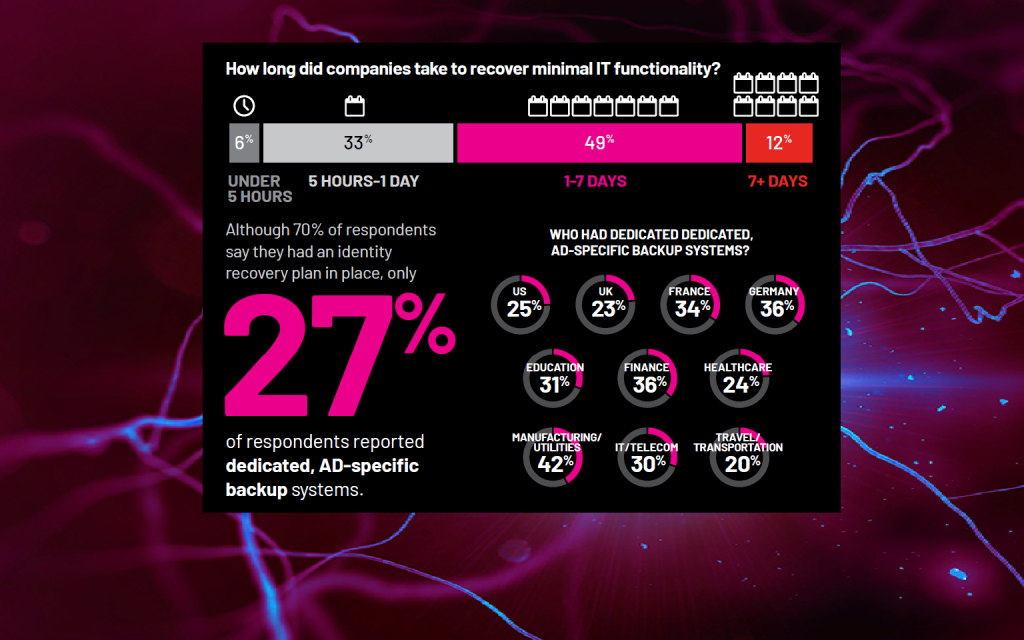

Bien que 70 % des personnes interrogées aient mis en place un plan de récupération des identités, seules 27 % d'entre elles disposaient de systèmes de sauvegarde dédiés et spécifiques à AD. 61 % des victimes de ransomware ont eu besoin de plus d'une journée pour récupérer des fonctionnalités informatiques minimales, ce qui a prolongé les interruptions d'activité.

Le coût de ce que vous payez à un groupe de ransomware ne signifie pas que les dommages s'arrêteront là. Certaines attaques ne sont pas motivées par l'argent, mais visent plutôt à provoquer le chaos et des perturbations.

Mickey Bresman, PDG de Semperis

Pourquoi les entreprises ont-elles payé la rançon ?

De nombreuses personnes interrogées ont indiqué qu'elles avaient payé une rançon parce qu'elles souhaitaient reprendre leurs activités normales le plus rapidement possible. D'autres, en particulier dans le secteur des technologies de l'information et des télécommunications, ont payé parce qu'ils disposaient d'une cyber-assurance pour couvrir les coûts. D'autres encore ont estimé que la menace pesant sur les patients, les clients, leur entreprise ou leur réputation valait le prix de la rançon. Malheureusement, le paiement d'une rançon ne garantit pas la réception de clés de décryptage utilisables. En outre, les attaquants utilisent souvent les rançongiciels pour diffuser des logiciels malveillants qui peuvent réinfecter les systèmes ou causer d'autres dommages.

Le coût réel des ransomwares

Dans toute organisation complexe, les décisions relatives au budget, au personnel et aux ressources en matière de sécurité sont un exercice d'équilibre. Toutefois, dans le cas des ransomwares, il se peut que les dirigeants prennent ces décisions sans avoir une connaissance complète des coûts potentiels d'une attaque. Le paiement d'une rançon ne garantit pas la réception de clés de décryptage utilisables. En outre, les attaquants utilisent souvent les ransomwares pour diffuser des logiciels malveillants qui peuvent réinfecter les systèmes ou causer d'autres dommages. Une attaque réussie coûte généralement beaucoup plus cher que le paiement d'une rançon.

Les attaques de ransomware causent des dommages collatéraux qui vont bien au-delà du paiement de la rançon

Le paiement de la rançon n'est que le début des coûts engendrés par une attaque de ransomware.

"Le coût du paiement de la rançon n'est pas la somme totale des dommages réels", déclare Mickey Bresman, PDG de Semperis. "Certaines attaques ne sont pas motivées par l'argent, mais visent plutôt à semer le chaos et la perturbation. En outre, l'argent que vous payez est utilisé pour d'autres activités criminelles, comme le trafic d'êtres humains, de drogues et d'armes".

Chris Inglis a fait remarquer qu'une attaque de ransomware n'est pas un événement ponctuel ou limité dans le temps auquel on peut rapidement remédier et que l'on peut ensuite oublier.

"Il s'agit d'un événement qui change la vie et qui a des effets durables. La perte de confiance des clients, la perte de cyber-assurance, les poursuites réglementaires... cette surveillance ne disparaîtra jamais".

Les gens ont tendance à consacrer leurs ressources et leurs efforts à la protection des points d'accès. Mais les acteurs de la menace passeront le point d'accès. Et une fois qu'ils sont à l'intérieur du réseau, ils passent par l'ensemble du système d'identité. Quelle défense avez-vous lorsque cela se produit ? Parce qu'une fois qu'ils possèdent votre système d'identité, ils ont tous les pouvoirs. Si votre système d'identité tombe en panne, aucune de vos autres solutions ne fonctionnera.

Sean Deuby, Technologue principal de Semperis (Amériques)

Peu d'entreprises se consacrent à la protection de l'identité

Le système d'identité, en particulier Active Directory, est désormais le périmètre de sécurité des entreprises. La numérisation de l'entreprise moderne a éliminé l'idée d'un périmètre défendable, créant un paysage complexe pour les professionnels de la sécurité et une vaste surface d'attaque pour les cybercriminels. En l'absence de sauvegardes spécifiques à AD, exemptes de logiciels malveillants, et d'un plan de reprise d'activité cyber-spécifique testé, la reprise d'activité sera prolongée, ce qui augmentera le risque que l'organisation décide de payer une rançon pour rétablir ses activités.

Tout est lié au cœur de l'accès. Une fois qu'un attaquant obtient un accès de niveau 0, vous disposez d'un temps limité pour protéger le reste de l'infrastructure.

Jeff Wichman, directeur de la réponse aux incidents de Semperis

Pourquoi les organisations ne donnent-elles pas la priorité à la défense contre les ransomwares ?

Les organisations sont confrontées à de multiples défis pour mettre en place une stratégie de défense contre les ransomwares. La plupart des personnes interrogées ont indiqué que leur principal obstacle à la résilience était le manque de soutien de la part du conseil d'administration.

Chris Inglis note qu'une cybersécurité efficace nécessite une approche en trois volets comprenant la doctrine de l'entreprise, le renforcement des compétences et la technologie. Première étape : Expliquer la valeur de la sécurité fondée sur l'identité en termes commerciaux.

"La technologie peut nous aider à analyser et à évaluer ce qui se passe, instant après instant", explique M. Inglis. "Elle peut nous aider à réagir et à récupérer plus rapidement. Mais ce dont nous avons le plus besoin aujourd'hui, c'est d'une prise de conscience collective que nous avons tous un rôle à jouer. Cela commence par le conseil d'administration, et non par l'atelier informatique. Le conseil d'administration est responsable ; la SEC l'a clairement indiqué. Les réglementations sont de plus en plus claires : la cybersécurité est une question commerciale.

D'une manière générale, la complexité augmente et on ne peut pas faire grand-chose en une journée. Le cloud computing n'a pas allégé le fardeau ni réduit la complexité opérationnelle. Vous devez partir du principe que des activités malveillantes se déroulent sur votre réseau, et vous devez être en mesure de les détecter et de les annuler.

Guido Grillenmeier, Technologue principal de Semperis (EMEA)