Assurer la sécurité de l'Active Directory (AD) est un défi permanent. Entre les attaquants qui tentent de dominer le domaine et les administrateurs qui font des erreurs de configuration involontaires, des changements non désirés se produisent constamment.

C'est là qu'intervient Directory Services Protector (DSP ). L'une de ses fonctions les plus utiles est Auto Undo, qui annule automatiquement des modifications spécifiques apportées à des objets AD critiques sans nécessiter d'intervention manuelle. Il s'agit d'un atout majeur, car cela signifie que vous pouvez annuler les modifications non autorisées, qu'elles soient le fait d'un attaquant, d'un administrateur malhonnête ou d'une simple erreur humaine.

Dans cet article de blog, vous apprendrez pourquoi l'annulation automatique est utile et comment elle fonctionne, et vous explorerez quelques scénarios réels dans lesquels elle fait la différence.

Pourquoi le retour en arrière automatisé est-il utile pour protéger AD contre les modifications risquées ?

La plupart des modifications apportées à l'AD sont des opérations de routine. Mais certaines modifications ne devraient presque jamais se produire dans des circonstances normales.

Par exemple, l'ajout d'un utilisateur à d'anciens groupes tels que les opérateurs de compte, les opérateurs de sauvegarde, les opérateurs d'impression ou les opérateurs de serveur est un signal d'alarme. Ces groupes étaient destinés à d'anciens modèles administratifs et devraient rester vides dans les environnements modernes. Même s'ils ne sont pas intentionnels, de tels changements peuvent introduire de sérieux risques de sécurité.

Pour la plupart des entreprises, il n'est pas pratique, ni même possible, de contrôler manuellement et de revenir en arrière pour chaque changement risqué. L'automatisation de la vérification des changements et des retours en arrière est essentielle pour protéger les objets et les attributs sensibles d'AD et d'Entra ID.

Comment fonctionne Auto Undo pour automatiser les retours en arrière sur les modifications AD ?

Auto Undo est un mécanisme de retour en arrière automatisé qui annule les modifications AD non souhaitées, qu'elles résultent d'une menace de sécurité, d'une modification non autorisée ou d'une erreur de l'administrateur.

DSP détecte les modifications apportées à AD en temps réel. Lorsque vous activez la fonction d'annulation automatique au lieu de dépendre d'une intervention manuelle, DSP rétablit l'état d'origine avant que le changement ne puisse causer des dommages.

Vous activez cette fonctionnalité par le biais de règles qui automatisent le retour en arrière des modifications pour des opérations spécifiques : Modifier, Ajouter, Déplacer et Supprimer. La DSP vous notifie les changements qui sont automatiquement annulés.

Examinons de plus près le fonctionnement de l'annulation automatique.

L'annulation automatique en action : Protéger AdminSDHolder

La modification du descripteur de sécurité du conteneur AdminSDHolder peut avoir de graves répercussions sur la sécurité, car il contrôle les comptes et les groupes protégés. De telles modifications sont souvent le signe d'une mauvaise configuration ou d'un abus potentiel et doivent être détectées et annulées immédiatement afin d'éviter une escalade des privilèges ou d'autres risques de sécurité involontaires.

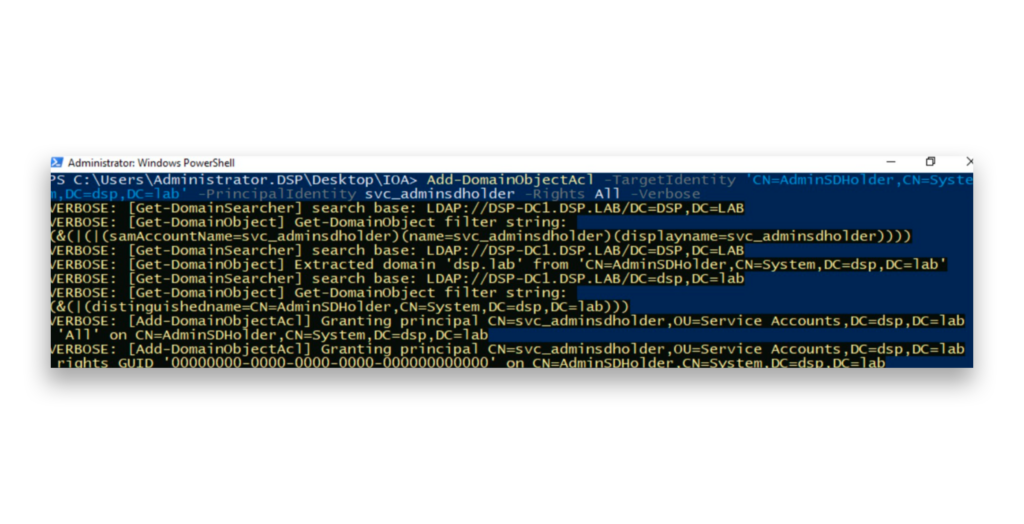

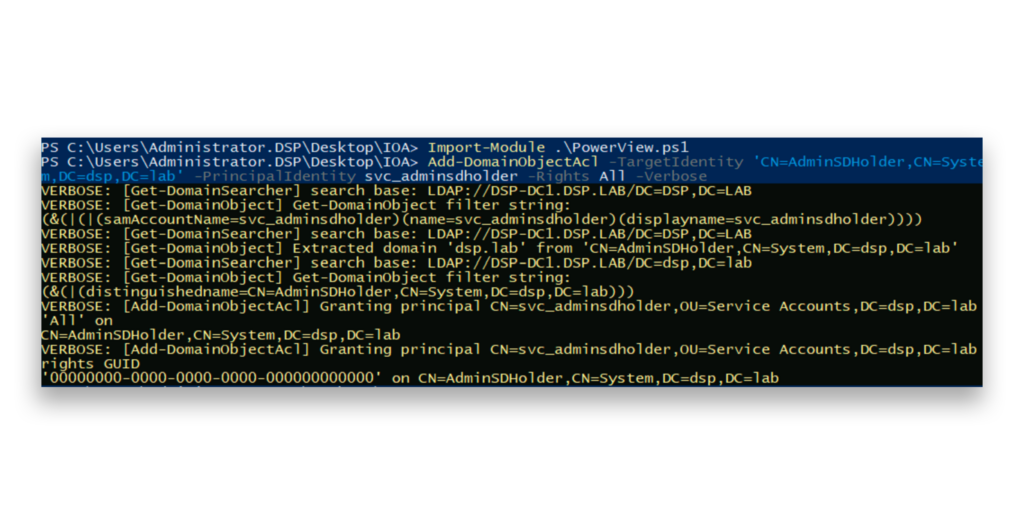

À titre de démonstration, nous allons modifier le descripteur de sécurité du conteneur AdminSDHolder afin d'accorder à un compte spécifique un contrôle total(figure 1).

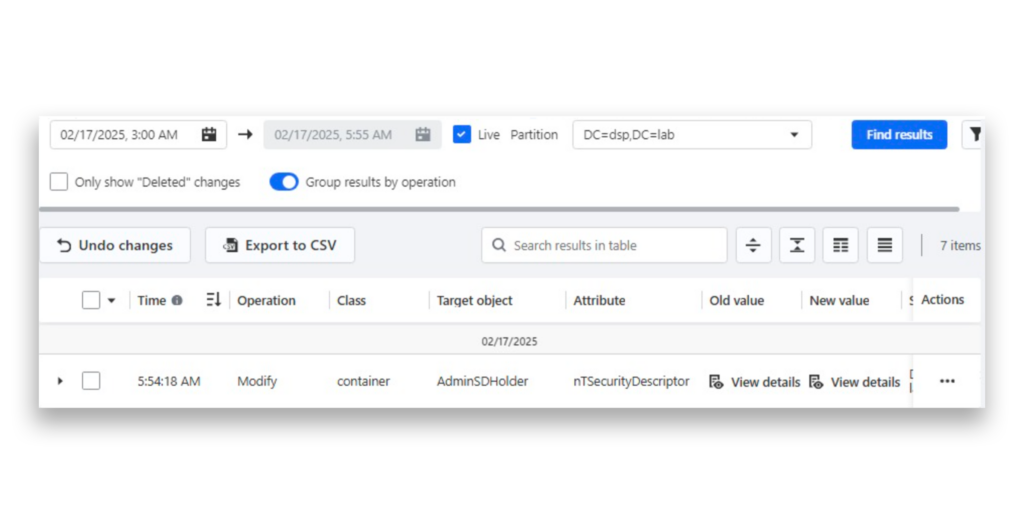

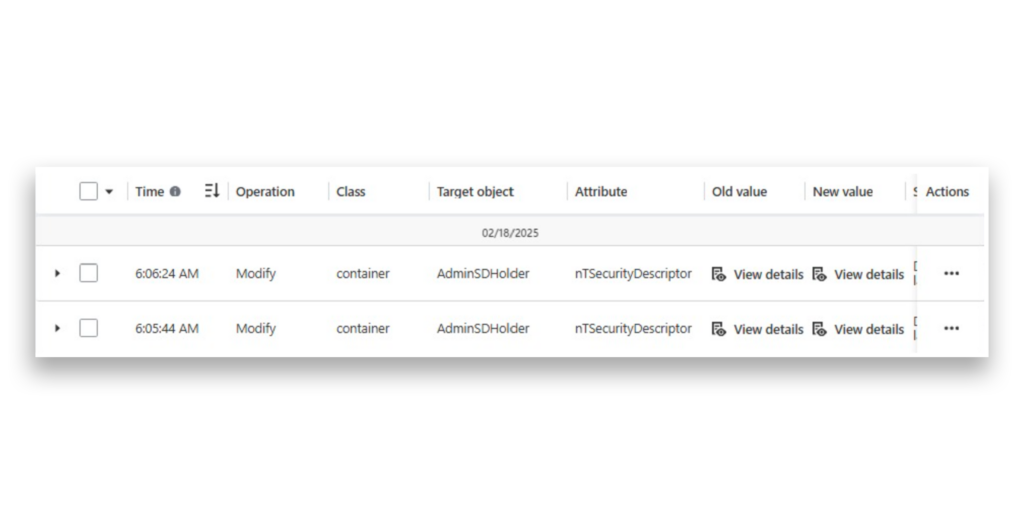

Une fois la modification effectuée, une entrée apparaît dans la section AD Changes de DSP, indiquant que ce conteneur a été modifié. Plus précisément, l'attribut nTSecurityDescriptor reflète les changements apportés à ses permissions(Figure 2).

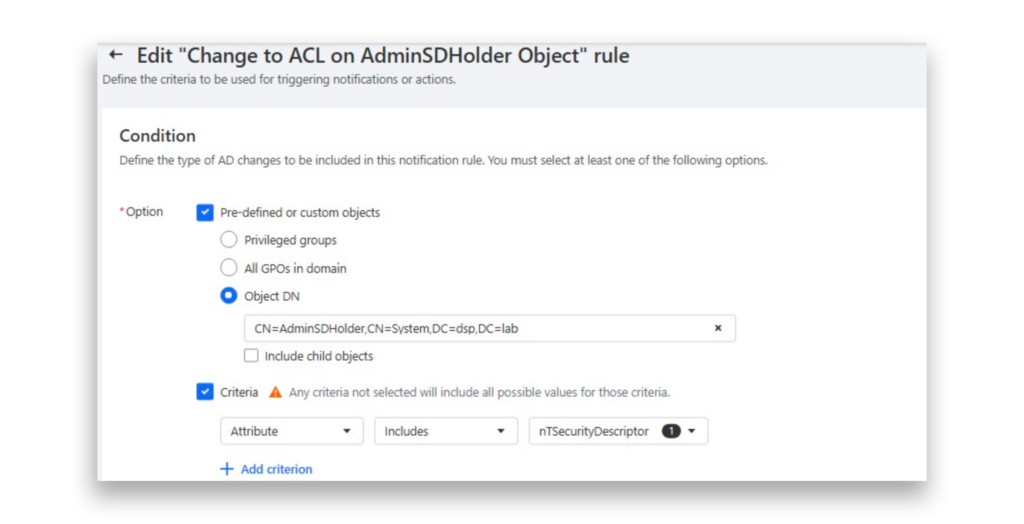

DSP vous permet de définir des règles de notification et de recevoir des alertes par courrier électronique chaque fois qu'un changement AD spécifique se produit. Dans l'exemple de la figure 3 , nous avons configuré une règle pour déclencher une notification par courrier électronique chaque fois que les autorisations du conteneur AdminSDHolder sont modifiées.

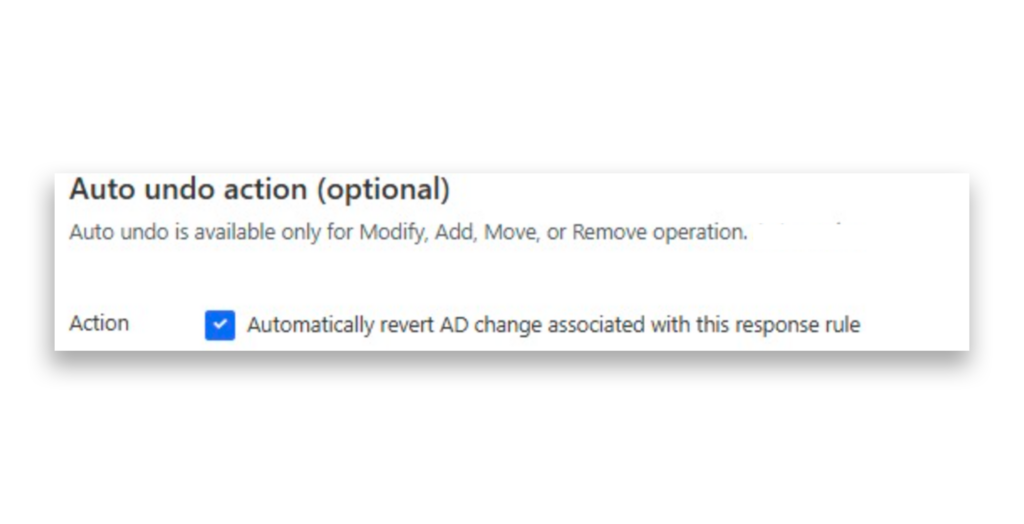

Dans les règles de notification, vous pouvez définir une action d'annulation automatique de sorte que chaque fois que la règle est déclenchée, la modification AD est automatiquement annulée(figure 4).

Essayons maintenant de modifier à nouveau le détenteur AdminSDHolder en accordant des autorisations à un compte spécifique, GenericAll(figure 5). Que se passera-t-il cette fois-ci ?

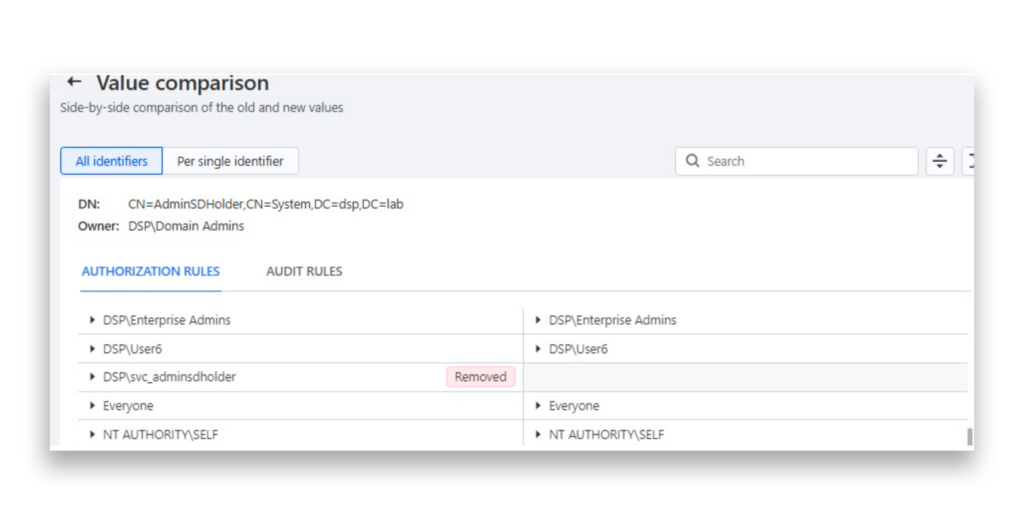

Comme le montre la figure 6 , lorsque nous examinons AD Changes maintenant, nous voyons deux entrées indiquant que le nTSecurityDescriptor a été modifié sur le conteneur AdminSDHolder.

L'entrée de modification la plus récente est l'action d'annulation automatique. La DSP a automatiquement supprimé les autorisations du compte spécifié, comme le montre la figure 7 .

Auto Undo en action : Empêcher la délégation sans contrainte

Configurer un serveur pour une délégation sans contrainte signifie que tout compte qui demande un ticket de service au serveur verra son ticket Kerberos (TGT) exposé en mémoire. Cette exposition peut inclure des comptes hautement privilégiés tels que les administrateurs de domaine.

Une attaque bien connue exploite la délégation sans contrainte en utilisant le service Print Spooler. Dans cette approche, un attaquant force un compte machine de contrôleur de domaine (DC) à s'authentifier auprès d'un serveur compromis configuré pour une délégation sans contrainte. Si le service Print Spooler est activé sur le DC, le TGT du DC sera exposé en mémoire sur le serveur contrôlé par l'attaquant. En accédant au TGT du DC, l'attaquant peut se faire passer pour le DC lui-même. En résumé, la délégation sans contrainte ne devrait jamais être activée car elle introduit des risques de sécurité importants.

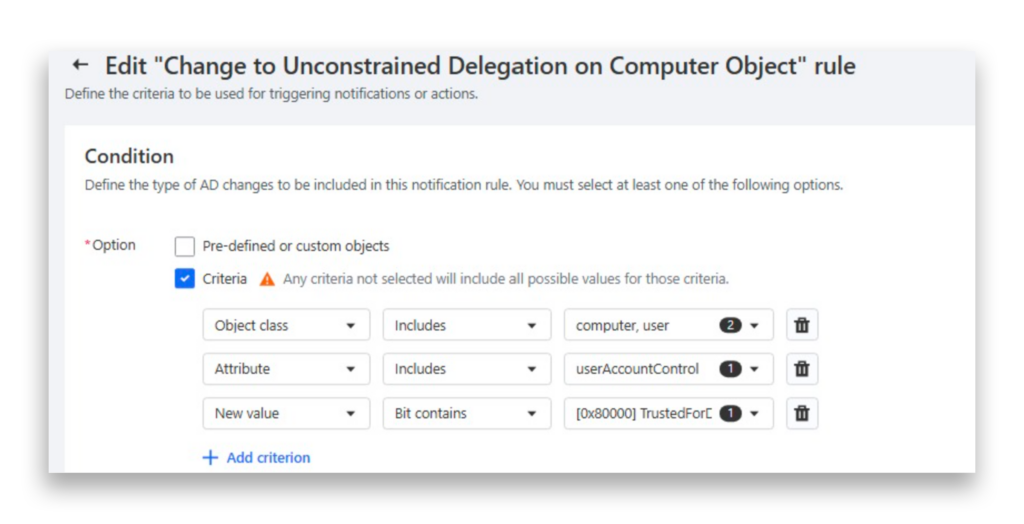

Mettons en place une règle de notification avec une action d'annulation automatique pour revenir en arrière dans tous les cas où un utilisateur ou un objet informatique est configuré pour une délégation sans contrainte(Figure 8).

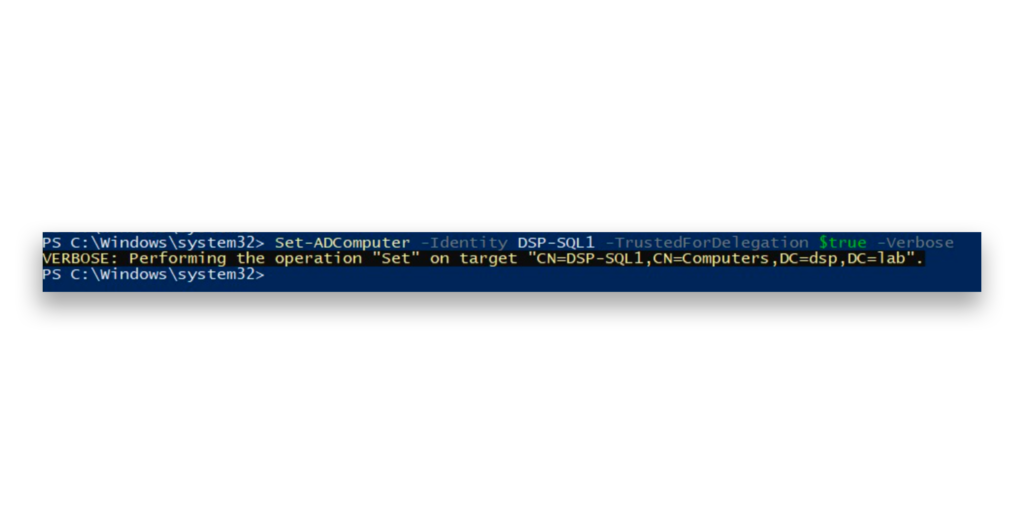

Pour tester la règle, activons la délégation sans contrainte sur un serveur spécifique(Figure 9). Cela configurera le serveur pour qu'il accepte les demandes de délégation pour n'importe quel service - ce qui signifie que tout compte qui demande un ticket de service aura son TGT exposé en mémoire.

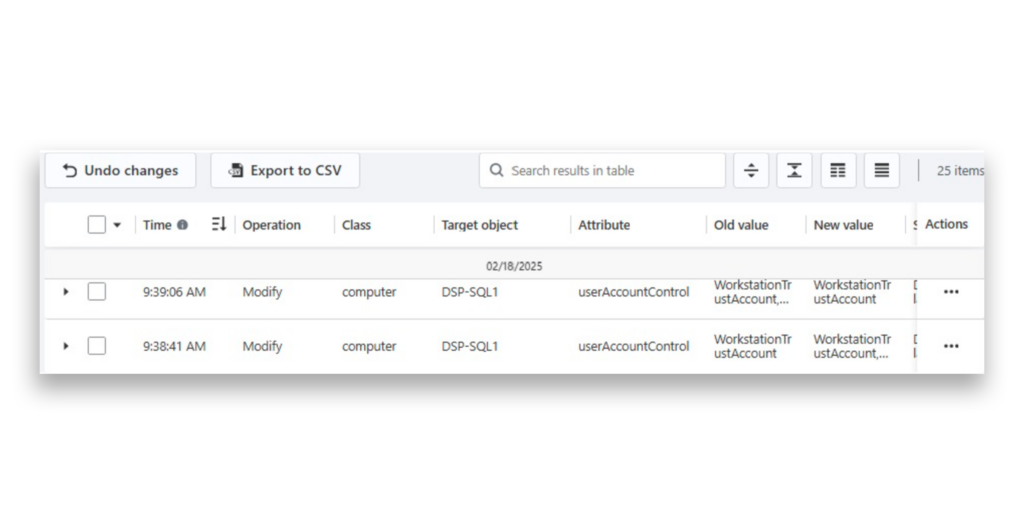

Vous pouvez maintenant voir que deux entrées sont apparues dans AD Changes, indiquant que l'attribut userAccountControl a été modifié(figure 10).

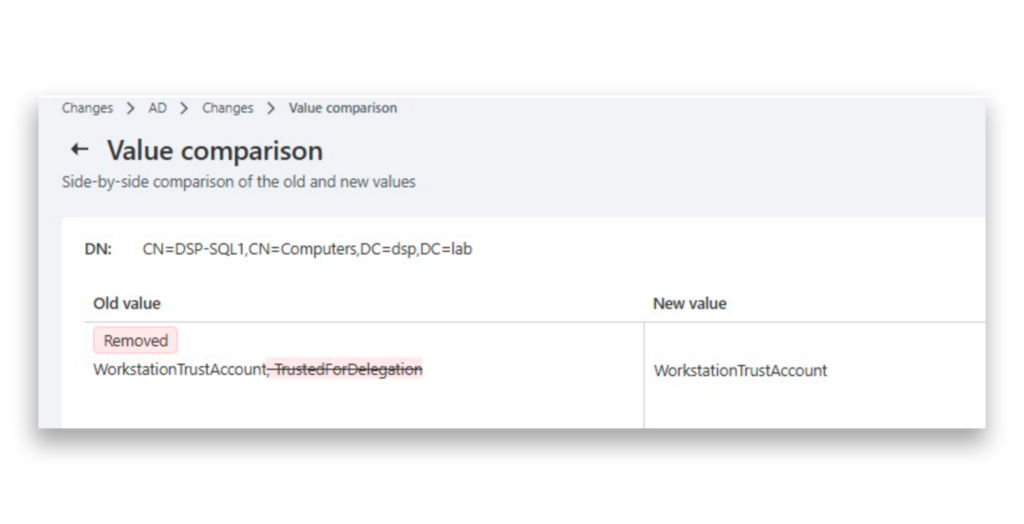

Le dernier changement DSP , où l'attribut userAccountControl a été modifié sur ce serveur, indique que la règle d'annulation automatique a permis de revenir automatiquement à l'état précédent(figure 11).

Aperçu de Semperis

Auto Undo est un moyen pratique d'assurer la sécurité d'Active Directory en annulant automatiquement les modifications qui n'auraient pas dû être effectuées. Au lieu d'attendre que quelqu'un remarque et corrige une mauvaise configuration, il intervient immédiatement pour prévenir les risques de sécurité potentiels.

Cette fonction est particulièrement utile pour empêcher les modifications d'attributs critiques tels que AdminSDHolder et la délégation sans contrainte, où de mauvais acteurs peuvent rapidement causer des dommages importants. Avec Auto Undo en place, les administrateurs n'ont pas besoin de surveiller constamment ces problèmes car DSP s'en occupe automatiquement.

En savoir plus sur la sécurité d'Active Directory

- Audit des modifications d'Active Directory et annulation

- Directory Services Protector

- Améliorer la sécurité de votre Active Directory : AdminSDHolder à la rescousse

- Délégation sans contrainte dans Active Directory

- La délégation sans contrainte expliquée

- Ce qu'il faut savoir sur la vulnérabilité critique de Windows Print Spooler