Webinar

Ransomware frente a copias de seguridad de Active Directory: ¿Qué puede arruinar su proceso de recuperación ante desastres?

En caso de ciberdesastre, debe recuperar Active Directory antes de poder recuperar su negocio. Pero sólo una de cada cinco organizaciones cuenta con un plan probado para recuperar AD tras un ciberataque. Esto es alarmante dado el aumento de los ataques de ransomware y el impacto generalizado de una interrupción de AD....

Ha sufrido un ataque: ¿y ahora qué?

Los ataques son inevitables y las infracciones probables, sobre todo en lo que respecta a Active Directory. ¿Cuál es el camino correcto a seguir si ha sido atacado? Únase a los expertos en prevención de infracciones y respuesta ante incidentes de Semperis, que le ofrecerán las mejores prácticas para garantizar una recuperación rápida, completa y...

Volver a lo básico - Guía práctica para seguir el marco NIST para la gestión de riesgos de ransomware

Todos sabemos que el ransomware está en todas partes y no va a desaparecer pronto. Muchas organizaciones -desde entidades gubernamentales a organismos reguladores e incluso expertos en ciberseguridad- han proporcionado recomendaciones, requisitos y mandatos para ayudarle a proteger su organización del incesante ritmo de los ataques. Pero hacer que esta orientación...

Defensa contra ataques a Active Directory que no dejan rastro

Detectar un ciberataque en curso es un componente esencial de cualquier estrategia de seguridad. Pero cada vez es más difícil detectar a los atacantes malintencionados que acceden a los sistemas de información a través de brechas en el sistema de identidad, y luego se mueven sigilosamente por el entorno -a menudo sin ser detectados durante semanas o meses- antes de lanzar el malware. Para detectar...

Proteja su entorno AD híbrido

Descubra las diferencias entre Azure Active Directory y Active Directory. Comprender las diferencias entre estos dos modelos de permisos es clave para preparar y proteger su infraestructura de seguridad en entornos híbridos.

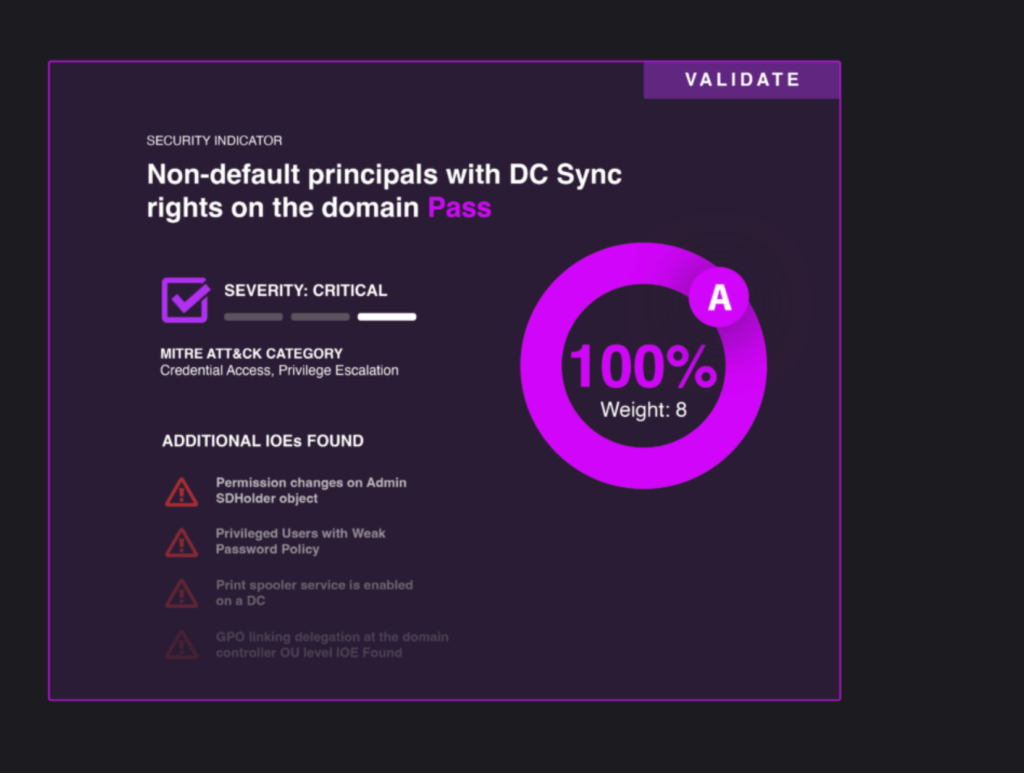

Aplicación del marco ATT&CK de MITRE a su Active Directory

Con el ritmo acelerado y la creciente sofisticación de los ciberataques, disponer de un marco común para su estrategia de seguridad le ayuda a hacer frente al cambiante panorama de las amenazas. El marco ATT&CK de MITRE es una de las herramientas más populares y completas para elaborar un plan de seguridad integral. Sin embargo, la brecha entre...

Comprender y proteger Kerberos: la parte más vulnerable de la ciberseguridad

Con la llegada de Active Directory hace más de 20 años, el protocolo Kerberos cambió las reglas del juego en términos de seguridad, unificación y traslado de AD al ámbito de la gestión de identidades. Pero los tiempos han cambiado. Los nuevos y más sofisticados métodos de ataque y el paso a la nube han dejado a Kerberos...

Las 10 medidas más importantes que toda organización debe adoptar para proteger su AD de los ataques

Usted sabe que se avecinan ciberataques. Puede que ya le hayan atacado. Casi todos los ataques se centran en encontrar un punto de apoyo en Active Directory, escalar privilegios y causar estragos. Pero ¿sabía que hay algunas medidas relativamente sencillas que puede tomar y que aumentarán en gran medida sus posibilidades de combatir...?

¿Fracasaría su organización en la evaluación de seguridad de Active Directory?

A medida que proliferan los ciberataques, muchas organizaciones invierten recursos en tapar agujeros en su estrategia de seguridad. Pero un punto de entrada de ataque común -también utilizado en la brecha de SolarWinds- se pasa por alto constantemente: Active Directory. Según los resultados de una nueva herramienta de evaluación de la seguridad que analiza los puntos débiles de la seguridad en las configuraciones de Active Directory, incluso las grandes organizaciones...