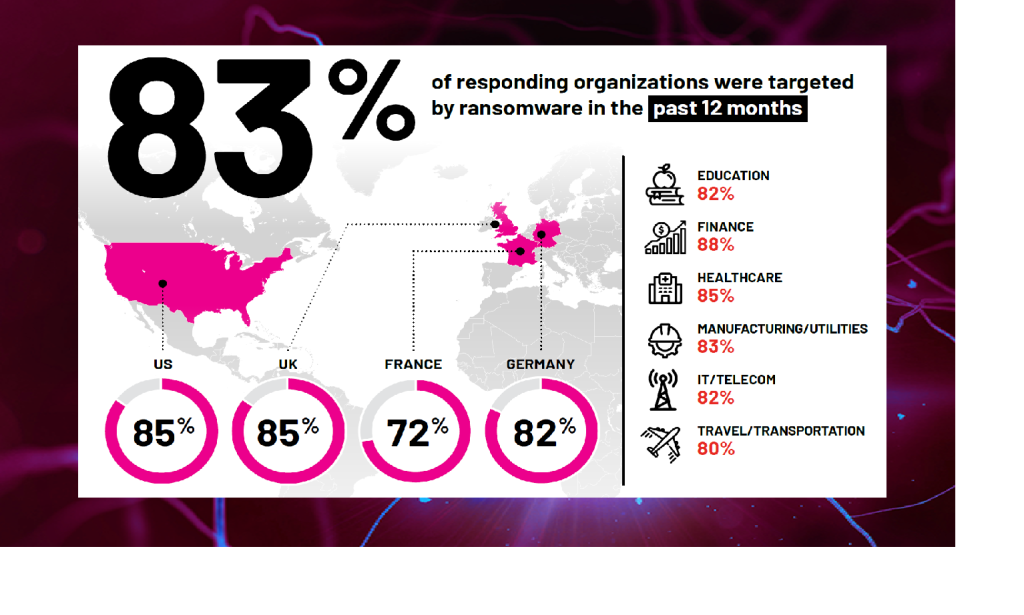

Nuestro estudio mundial de 2024, realizado entre 900 profesionales de TI y seguridad, reveló que el 74% de las organizaciones atacadas por ransomware lo fueron varias veces, y que el 78% de las organizaciones víctimas pagaron el rescate. Estas estadísticas apuntan a un ciclo de brechas que causan daños crecientes en pérdidas de ingresos, costes operativos y, en algunos casos, en la salud y la seguridad de las personas.

Debemos asumir un estado de amenaza siempre presente. No se trata sólo de los casos notorios de los que oímos hablar cada trimestre más o menos. Esto ocurre todos los días, todos los días, a una serie de empresas.

Chris Inglis, ex Director Nacional Cibernético de EE.UU., ex Director Adjunto de la NSA, Asesor Estratégico de Semperis

Frecuencia, gravedad y consecuencias alarmantes de los ataques

El ransomware, antes una amenaza esporádica, se ha convertido en un adversario implacable. Los grupos criminales orquestan múltiples ataques en rápida sucesión, aprovechando las vulnerabilidades de las organizaciones. Los sistemas críticos, incluido Microsoft Active Directory, son uno de los principales objetivos de los ataques. El Informe sobre el riesgo del ransomware en 2024 revela estadísticas preocupantes para los líderes empresariales, de TI y de seguridad.

Afrontar el ransomware

Las empresas están sufriendo ataques de ransomware con éxito varias veces en el mismo año, lo que provoca cierres, despidos, pérdida de ingresos y de confianza de los clientes y cancelación de los seguros cibernéticos.

Cuando se producen varios ataques, tienden a suceder en rápida sucesión. Estos datos sugieren que varias bandas de delincuentes están aprovechando las vulnerabilidades de las organizaciones para detonar un segundo o tercer ataque malicioso, en algunos casos, simultáneamente.

Simon Hodgkinson, ex CISO de British Petroleum, asesor estratégico de Semperis

Los ataques provocan pérdidas de datos e interrupciones de la actividad empresarial, incluso para las víctimas que disponen de copias de seguridad generales

Los ataques de ransomware causan trastornos generalizados y generalizados, incluso en las organizaciones que disponen de copias de seguridad generales. Los atacantes están penetrando en los sistemas a través de sistemas operativos integrados, tecnología obsoleta que no ha recibido actualizaciones de seguridad periódicas y puertas traseras olvidadas hace tiempo.

¿Pueden las empresas decir "no" al ransomware?

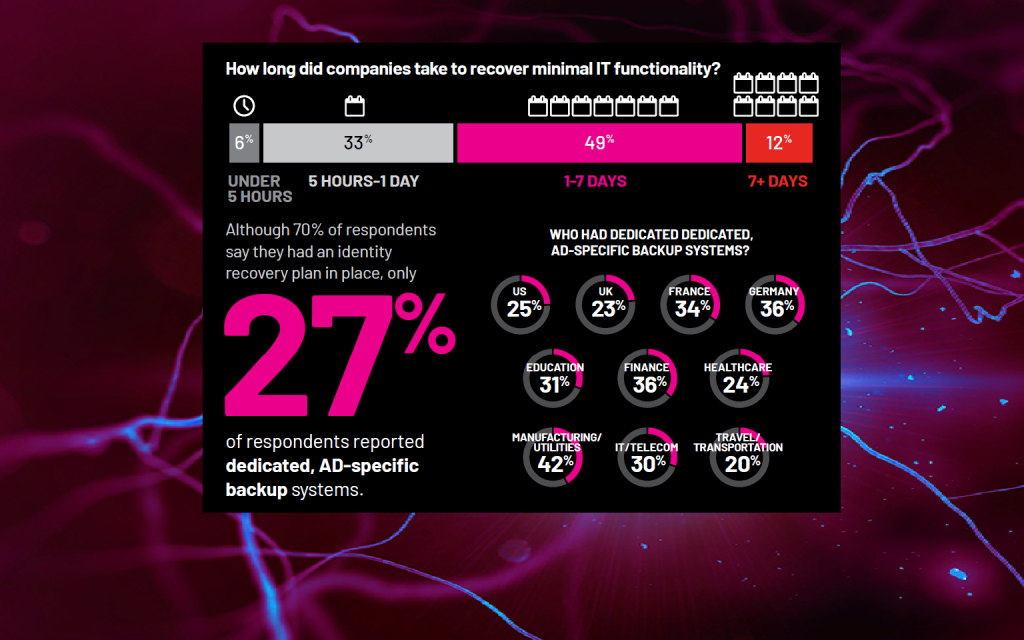

Aunque el 70% de los encuestados disponía de un plan de recuperación de identidades, sólo el 27% contaba con sistemas de copia de seguridad específicos para AD. El 61% de las víctimas del ransomware necesitaron más de un día para recuperar una funcionalidad informática mínima, lo que prolongó las interrupciones de la actividad empresarial.

El coste de lo que pague a un grupo de ransomware no es el final de los daños. Y algunos ataques no están motivados por el dinero, sino por causar caos y trastornos.

Mickey Bresman, Director General de Semperis

¿Por qué pagaron las empresas el rescate?

Muchos encuestados señalaron el deseo de volver a la normalidad lo antes posible como motivo para pagar el rescate. Otros, especialmente los del sector de TI/telecomunicaciones, pagaron porque tenían un seguro cibernético para sufragar los costes. Otros consideraron que la amenaza para pacientes, clientes, su negocio o su reputación valía el precio del rescate. Por desgracia, el pago del rescate no garantiza la recepción de claves de descifrado utilizables. Además, los atacantes suelen utilizar el ransomware para distribuir malware que puede reinfectar los sistemas o causar otros daños.

El verdadero coste del ransomware

En cualquier organización compleja, las decisiones sobre presupuesto, personal y recursos de seguridad son un acto de equilibrio. Sin embargo, en el caso del ransomware, la dirección ejecutiva podría estar tomando esas decisiones sin una comprensión completa de los costes potenciales tras un ataque. El pago del rescate no garantiza la recepción de claves de descifrado utilizables. Además, los atacantes suelen utilizar el ransomware para distribuir malware que puede reinfectar los sistemas o causar otros daños. Un ataque con éxito suele costar mucho más que el pago de un rescate.

Los ataques de ransomware causan daños colaterales mucho más allá del pago del rescate

El pago del rescate en sí es sólo el principio de los costes derivados de un ataque de ransomware.

"El coste del pago del rescate no es la suma total del daño real", afirma Mickey Bresman, Director General de Semperis. "Ciertos ataques no están motivados por el dinero, sino que su objetivo es causar caos y trastornos. Además, el dinero que se paga se utiliza para otras actividades delictivas, como el tráfico de personas, drogas y armas."

Chris Inglis señaló que un ataque de ransomware no es un suceso puntual o limitado que se pueda abordar rápidamente y dejar atrás.

"Se trata de un acontecimiento que cambia la vida y tiene efectos duraderos y persistentes. Pérdida de confianza de los clientes, pérdida del ciberseguro, persecución normativa... ese escrutinio nunca desaparece".

La gente tiende a dedicar sus recursos y esfuerzos a la protección de los puntos finales. Pero los actores de amenazas traspasan el endpoint. Y una vez dentro de la red, atraviesan todo el sistema de identidad. ¿Qué defensa tienes cuando eso ocurre? Porque una vez que poseen tu sistema de identidad, tienen todo el poder. Si tu sistema de identidad se cae, ninguna de tus otras soluciones funcionará.

Sean Deuby, tecnólogo principal de Semperis (Américas)

Pocas empresas se dedican a la protección de la identidad

El sistema de identidad, en particular Active Directory, es ahora el perímetro de seguridad de las organizaciones empresariales. La digitalización de la empresa moderna ha eliminado la idea de un perímetro defendible, creando un panorama complejo para los profesionales de la seguridad y una amplia superficie de ataque para los ciberdelincuentes. Sin copias de seguridad específicas de AD y libres de malware, y sin un plan de recuperación probado y específico para ciberdelincuentes, la recuperación se prolongará, aumentando las posibilidades de que la organización decida pagar un rescate para restablecer las operaciones de negocio.

Todo está relacionado con el núcleo del acceso. Una vez que un atacante consigue el acceso de nivel 0, tienes un tiempo limitado para proteger el resto de la infraestructura.

Jeff Wichman, Director de Respuesta a Incidentes de Semperis

¿Por qué las organizaciones no dan prioridad a la defensa contra el ransomware?

Las organizaciones se enfrentan a múltiples retos a la hora de poner en marcha una estrategia de defensa contra el ransomware. La mayoría de los encuestados señalaron que su mayor obstáculo para la resiliencia era la falta de apoyo del consejo de administración.

Chris Inglis señala que una ciberseguridad eficaz requiere un enfoque triple que comprenda la doctrina corporativa, la capacitación y la tecnología. Primer paso: Explicar el valor de la seguridad basada en la identidad en términos empresariales.

"La tecnología puede ayudarnos a analizar y evaluar lo que está ocurriendo, momento a momento", afirma Inglis. "Puede ayudarnos a responder y recuperarnos más rápidamente. Pero lo que más falta hace ahora es una toma de conciencia colectiva de que todos tenemos un papel que desempeñar. Esto empieza por el consejo de administración, no por el departamento de informática. El consejo es responsable; la SEC lo ha dejado claro. La normativa lo deja cada vez más claro: la ciberseguridad es una cuestión empresarial".

En general, la complejidad está aumentando, y sólo se puede hacer una cierta cantidad de cosas en un día. La computación en nube no ha aligerado la carga ni reducido la complejidad operativa. Hay que asumir que se están produciendo actividades maliciosas en la red, y es necesario tener la capacidad de encontrarlas y deshacerlas.

Guido Grillenmeier, tecnólogo principal de Semperis (EMEA)