Mantener la seguridad de Active Directory (AD) es un reto sin fin. Entre los atacantes que intentan dominar el dominio y los administradores que cometen errores de configuración involuntarios, no dejan de producirse cambios no deseados.

Ahí es donde entra en juego Directory Services Protector (DSP). Una de sus funciones más útiles es Auto Undo, que deshace automáticamente cambios específicos en objetos críticos de AD sin necesidad de intervención manual. Esto es muy importante porque significa que puede revertir modificaciones no autorizadas, ya sean causadas por un atacante, un administrador deshonesto o simplemente un error humano.

En esta entrada del blog, aprenderás por qué es útil Deshacer automáticamente y cómo funciona, y explorarás algunos escenarios del mundo real en los que marca la diferencia.

¿Por qué es útil la reversión automatizada para proteger AD de cambios arriesgados?

La mayoría de las modificaciones de AD son rutinarias. Pero algunos cambios casi nunca deberían producirse en circunstancias normales.

Por ejemplo, añadir un usuario a grupos antiguos como Operadores de cuentas, Operadores de copia de seguridad, Operadores de impresión u Operadores de servidor es una señal de alarma. Estos grupos estaban pensados para modelos administrativos antiguos y deberían permanecer vacíos en entornos modernos. Incluso si no son intencionados, tales cambios pueden introducir serios riesgos de seguridad.

Para la mayoría de las organizaciones, monitorear y revertir manualmente cada cambio riesgoso no es práctico, ni siquiera posible. Automatizar la auditoría de cambios y las reversiones es esencial para proteger los objetos y atributos sensibles de AD y Entra ID.

¿Cómo funciona Auto Undo para automatizar las reversiones de cambios en AD?

Deshacer automáticamente es un mecanismo de reversión automatizado que revierte los cambios no deseados en AD, ya se deban a una amenaza para la seguridad, a una modificación no autorizada o a un error del administrador.

El DSP detecta los cambios en AD en tiempo real. Al activar la función de deshacer automáticamente en lugar de depender de la intervención manual, DSP restaura el estado original antes de que el cambio pueda causar ningún daño.

Esta función se activa mediante reglas que automatizan la reversión de cambios para operaciones específicas: Modificar, Añadir, Mover y Eliminar. Y DSP le notifica los cambios que se revierten automáticamente.

Veamos con más detalle cómo funciona Deshacer automáticamente.

Deshacer automáticamente en acción: Protección de AdminSDHolder

Modificar el descriptor de seguridad del contenedor AdminSDHolder puede tener serias implicaciones de seguridad, ya que controla cuentas y grupos protegidos. Tales cambios suelen indicar errores de configuración o posibles abusos y deben detectarse y revertirse de inmediato para evitar la escalada de privilegios u otros riesgos de seguridad no deseados.

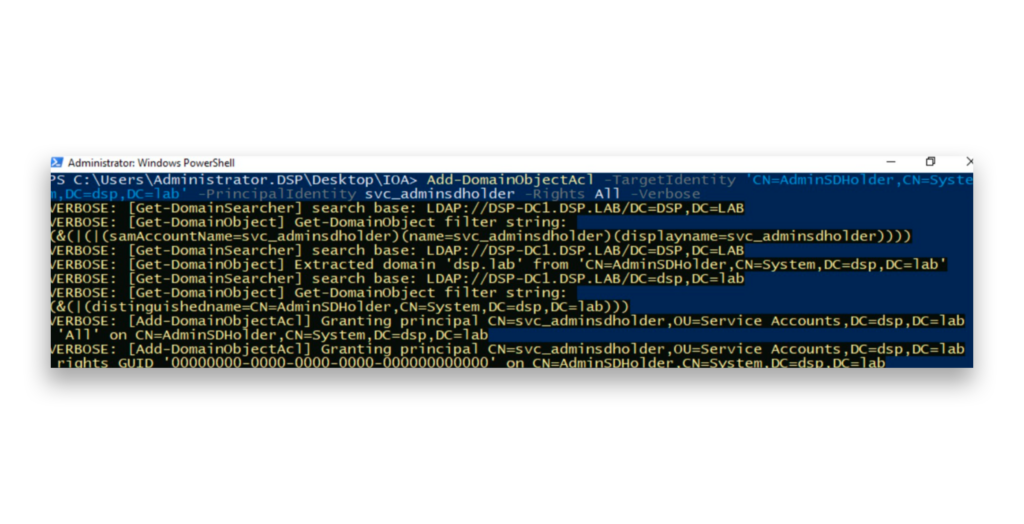

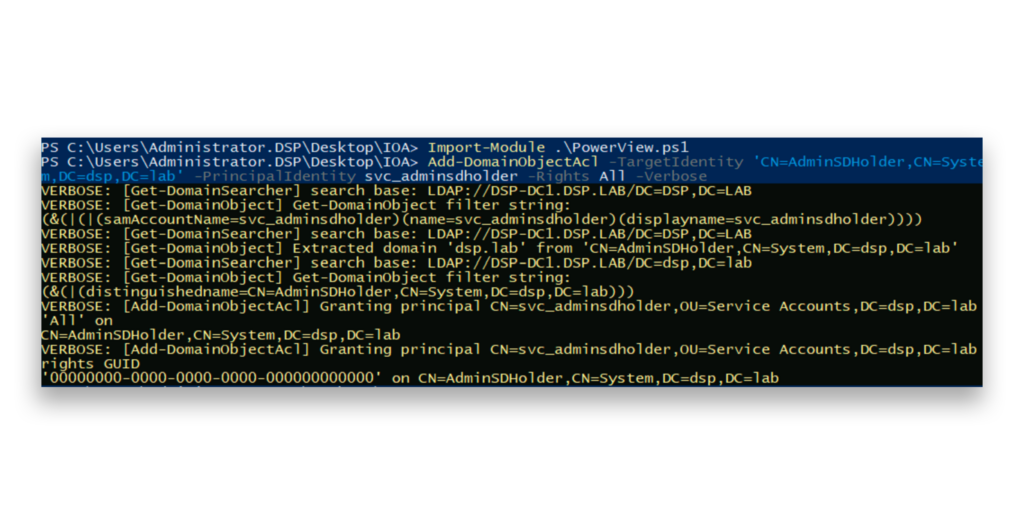

Como demostración, modificaremos el descriptor de seguridad del contenedor AdminSDHolder para conceder a una cuenta específica el control total(Figura 1).

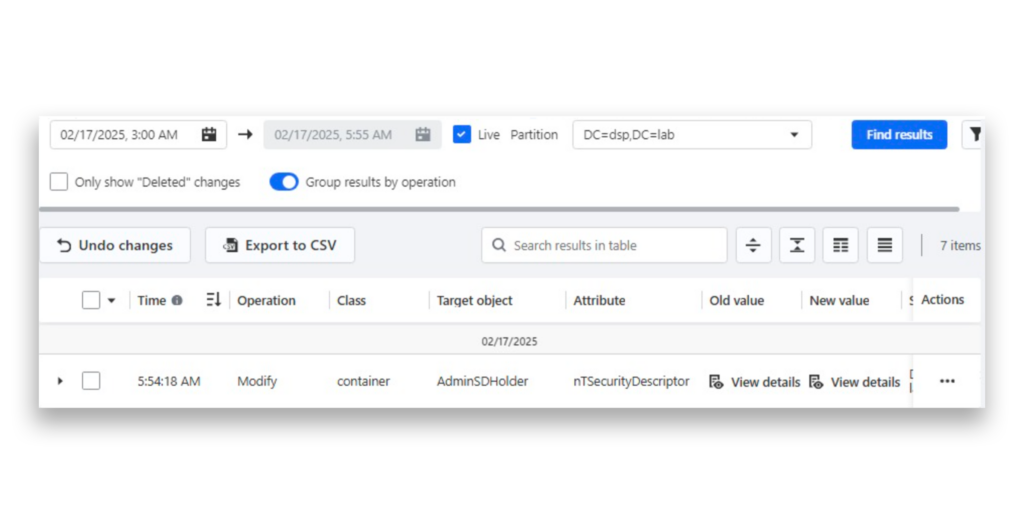

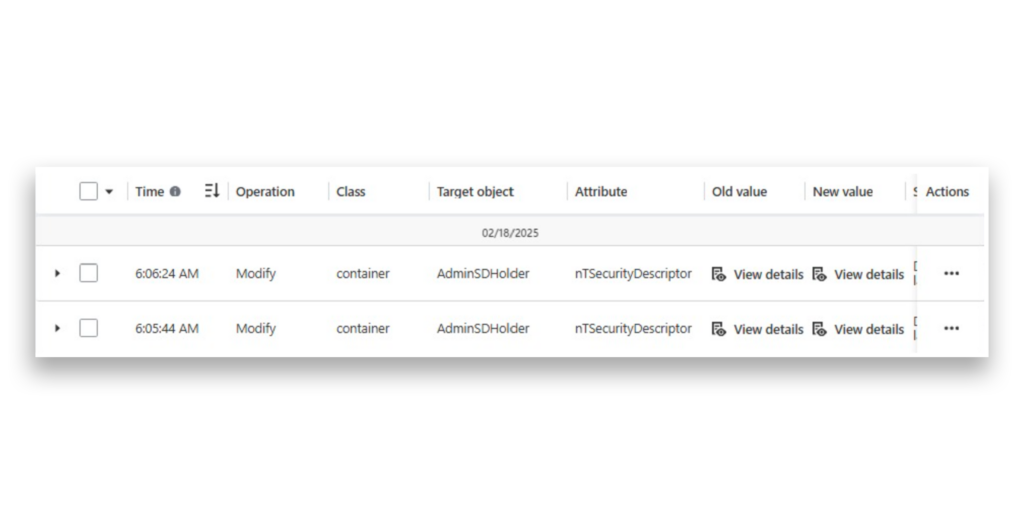

Después de completar nuestra modificación, aparece una entrada en la sección AD Changes en DSP, mostrando que este contenedor fue modificado. En concreto, el atributo nTSecurityDescriptor refleja los cambios realizados en sus permisos(Figura 2).

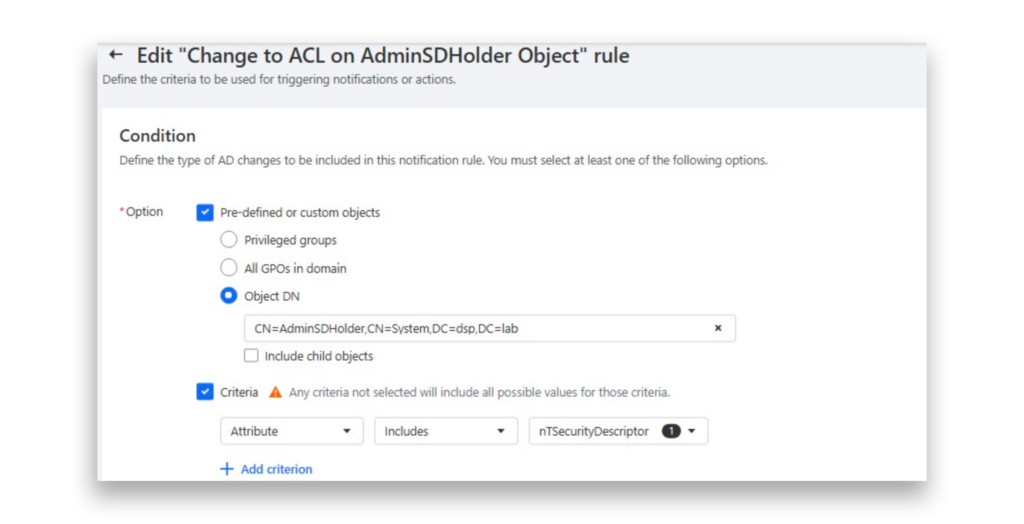

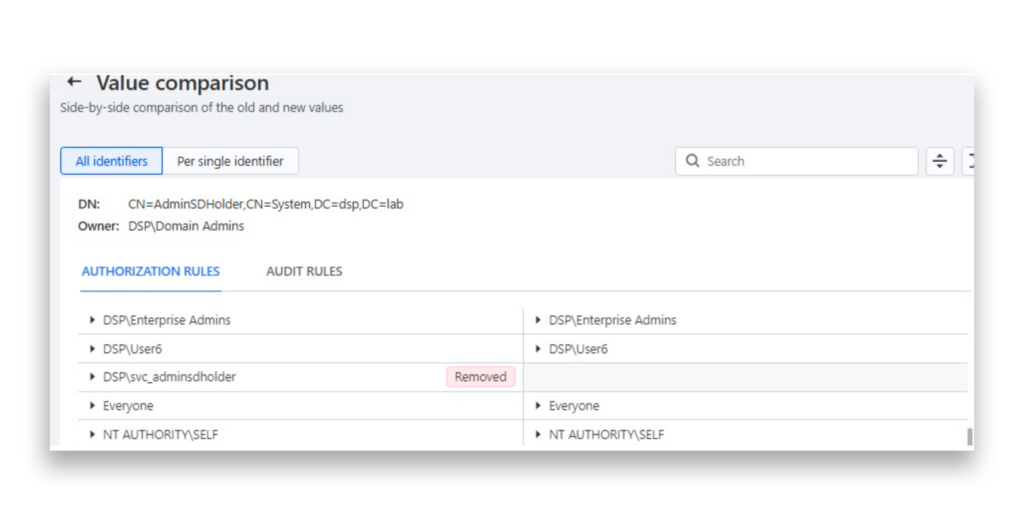

DSP le permite configurar reglas de notificación y recibir alertas por correo electrónico cada vez que se produzca un cambio específico en AD. En el ejemplo que muestra la Figura 3 , configuramos una regla para activar una notificación por correo electrónico siempre que se modifiquen los permisos del contenedor AdminSDHolder.

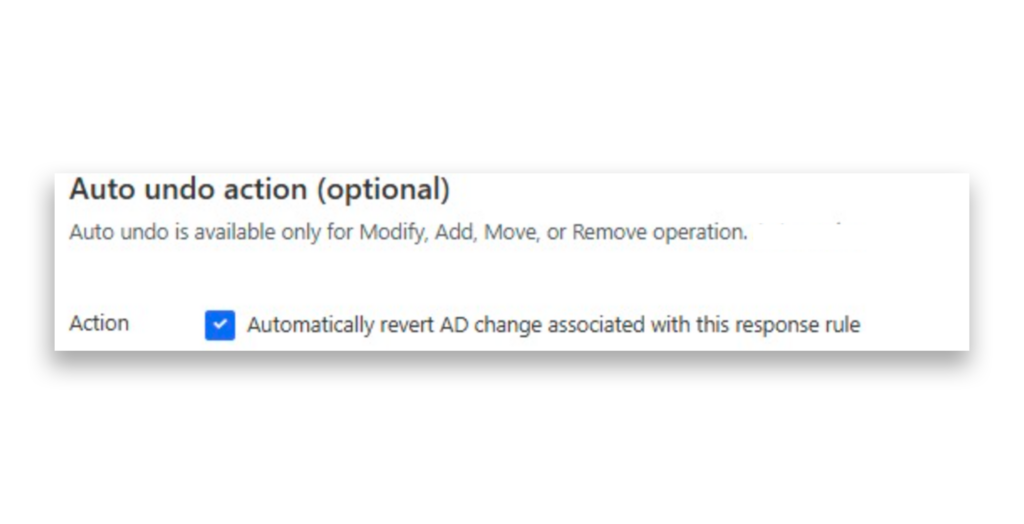

En las reglas de notificación, puede configurar una acción de deshacer automática para que, siempre que se active la regla, se revierta automáticamente el cambio del AD(Figura 4).

Ahora, intentemos cambiar de nuevo el AdminSDHolder concediendo permisos a una cuenta específica, GenericAll(Figura 5). ¿Qué ocurrirá esta vez?

Como muestra la Figura 6 , cuando revisamos los Cambios AD ahora, vemos dos entradas que indican que el nTSecurityDescriptor fue modificado en el contenedor AdminSDHolder.

La entrada de modificación más reciente es la acción Deshacer automáticamente. DSP ha eliminado automáticamente los permisos de la cuenta especificada, como muestra la Figura 7 .

Deshacer automáticamente en acción: Evitar la delegación ilimitada

Configurar un servidor para delegación no restringida significa que cualquier cuenta que solicite un vale de servicio al servidor tendrá su vale de obtención de vale (TGT) de Kerberos expuesto en memoria. Esta exposición puede incluir cuentas con privilegios elevados, como los administradores de dominio.

Un conocido ataque explota la delegación no restringida utilizando el servicio Print Spooler. En este enfoque, un atacante fuerza a una cuenta de máquina de controlador de dominio (DC) a autenticarse en un servidor comprometido configurado para delegación no restringida. Si el servicio Print Spooler está habilitado en el DC, el TGT del DC quedará expuesto en la memoria del servidor controlado por el atacante. Con acceso al TGT del DC, el atacante puede hacerse pasar por el propio DC. En resumen, la delegación no restringida nunca debe habilitarse, ya que introduce riesgos de seguridad significativos.

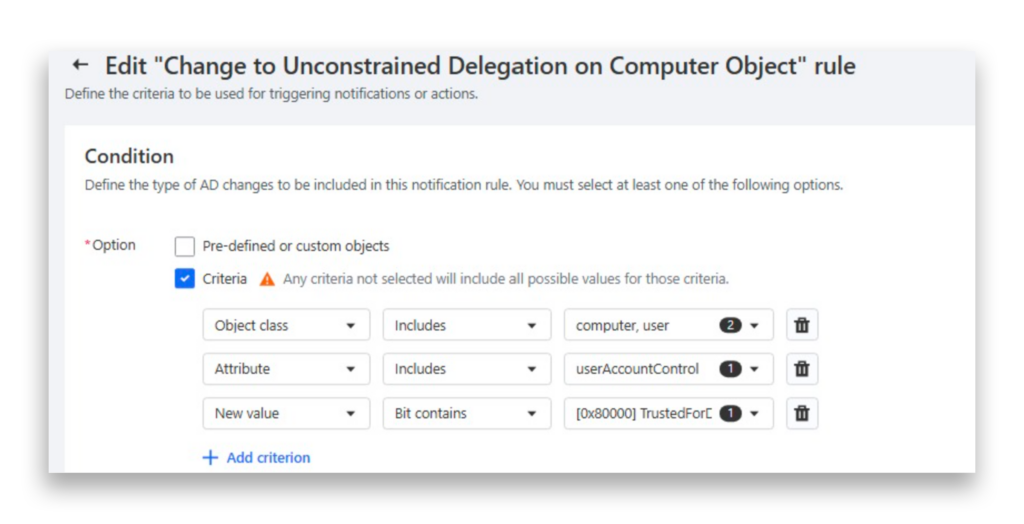

Configuremos una regla de notificación con una acción de deshacer automática para revertir cualquier instancia en la que un usuario u objeto informático esté configurado para una delegación sin restricciones(Figura 8).

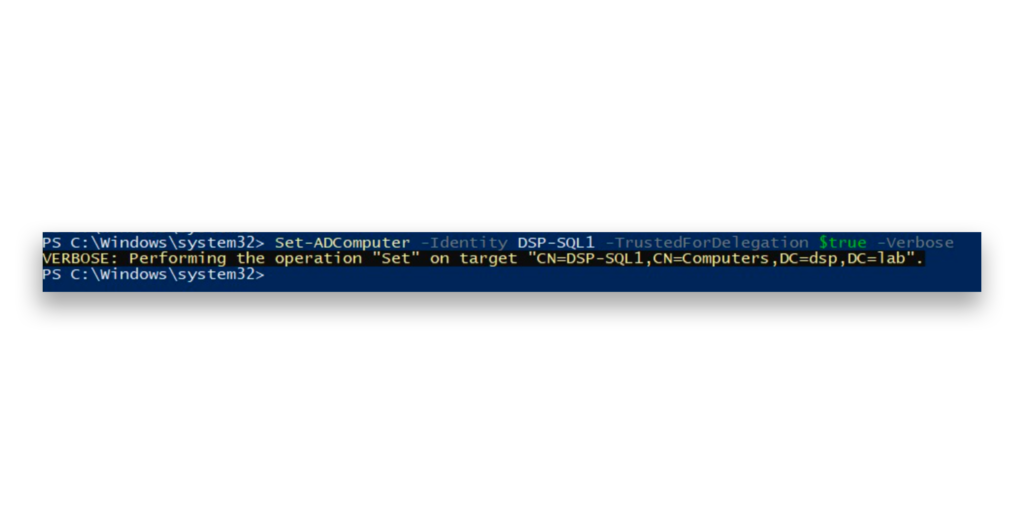

Para probar la regla, habilitemos la delegación ilimitada en un servidor específico(Figura 9). Esto configurará el servidor para aceptar solicitudes de delegación para cualquier servicio, lo que significa que cualquier cuenta que solicite un vale de servicio tendrá su TGT expuesto en la memoria.

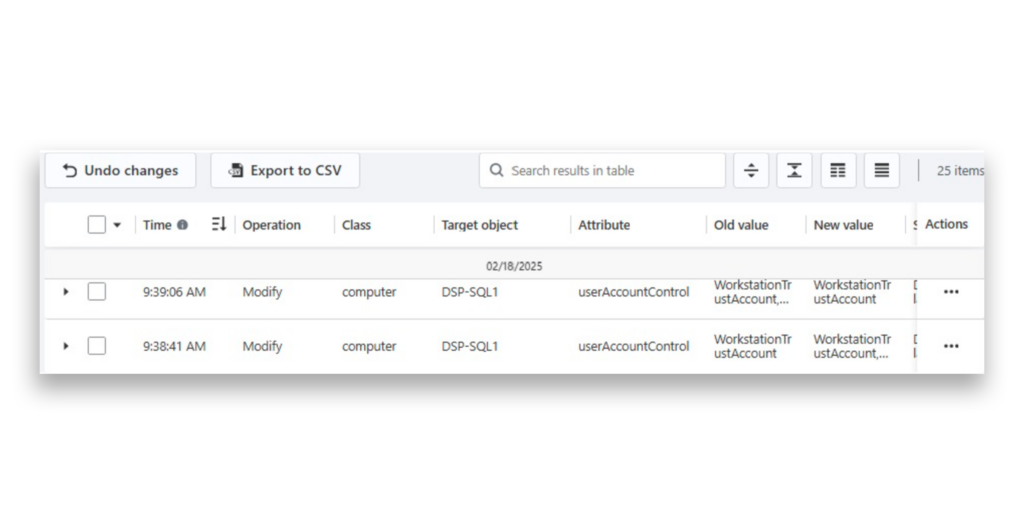

Ahora, puede ver que han aparecido dos entradas en AD Changes, indicando que el atributo userAccountControl ha sido modificado(Figura 10).

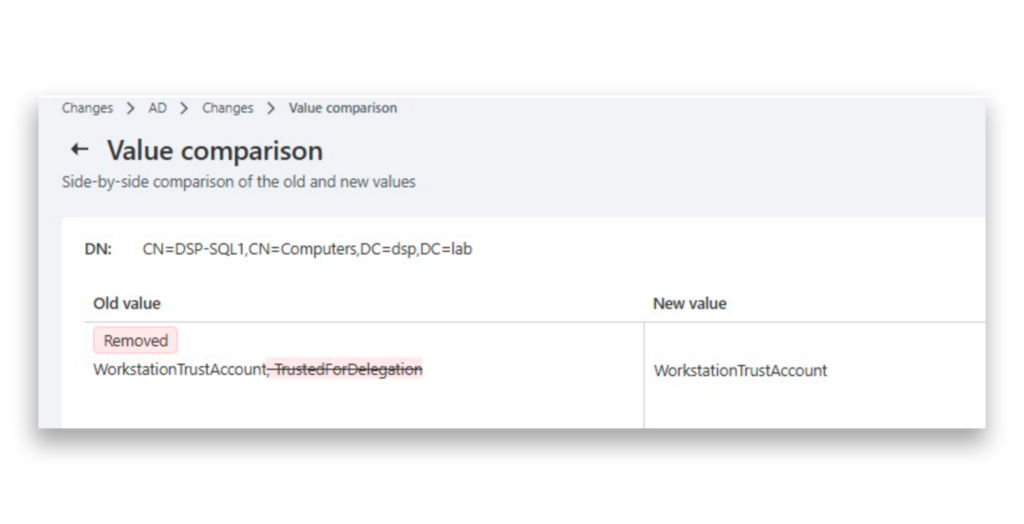

El último cambio DSP , en el que se modificó el atributo userAccountControl en este servidor, indica que la regla de deshacer automáticamente revirtió con éxito el cambio a su estado anterior de forma automática(Figura 11).

Instantánea de Semperis

Deshacer automáticamente es una forma práctica de mantener la seguridad de Active Directory revirtiendo automáticamente los cambios que no deberían producirse. En lugar de esperar a que alguien se dé cuenta y corrija un error de configuración, interviene inmediatamente para evitar posibles riesgos de seguridad.

Esta función es especialmente útil para evitar cambios en atributos críticos como AdminSDHolder y la delegación no restringida, donde los malos actores pueden hacer rápidamente un daño significativo. Con Auto Undo, los administradores no tienen que estar pendientes de estos problemas porque DSP se encarga de ellos automáticamente.

Más información sobre la seguridad de Active Directory

- Auditoría de cambios y reversión de Active Directory

- Directory Services Protector

- Mejora de la seguridad de Active Directory: AdminSDHolder al rescate

- Delegación ilimitada en Active Directory

- Explicación de la delegación ilimitada

- Lo que debe saber sobre la vulnerabilidad crítica del administrador de impresión de Windows