- ¿Qué es EntraGoat?

- Primeros pasos con EntraGoat

- Paso 1: Clonar e iniciar el laboratorio

- Paso 2: Lance su primer reto

- Paso 3: Explorar, atacar, escalar

- Paso 4: Capturar la bandera

- Paso 5: Límpielo

- ¿Quiere profundizar?

- Aprende, practica y defiéndete con EntraGoat

- Sigue adelante con EntraGoat

- Descargo de responsabilidad

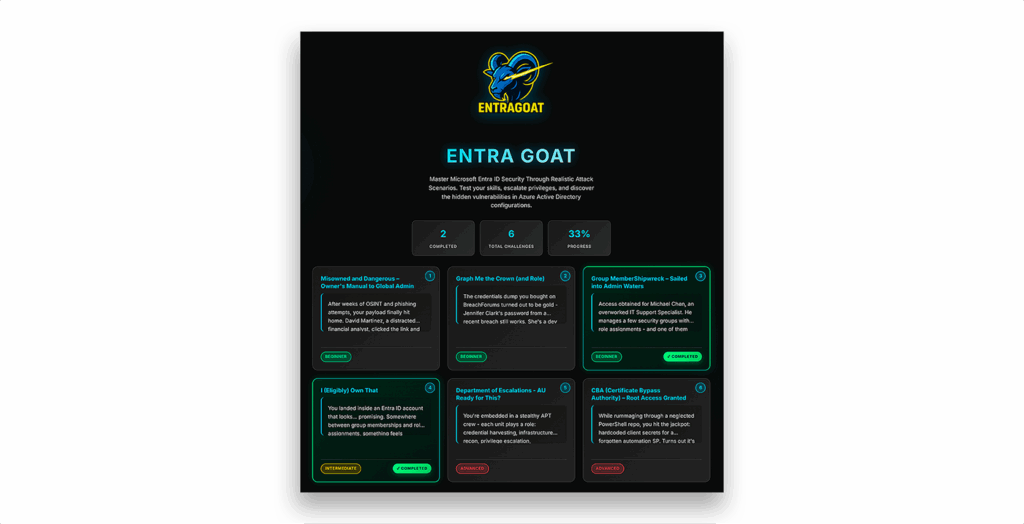

EntraGoat es un laboratorio deliberadamente vulnerable que simula desconfiguraciones de identidad del mundo real en Microsoft Entra ID.

Tanto si eres un miembro del equipo rojo, del equipo azul o simplemente tienes curiosidad por los ataques de identidad, esta guía te enseñará cómo configurar EntraGoat, lanzar tu primer desafío y empezar a capturar banderas como un profesional.

¿Qué es EntraGoat?

Imagina un parque infantil donde puedas:

- Escalar un usuario a Global Admin

- Permisos en cadena a través de Graph API

- Abusar de aplicaciones y servicios mal configurados

- Activar funciones privilegiadas para restablecer la AMF del administrador global

- Simular ataques sin poner en peligro los entornos de producción

Eso es exactamente lo que ofrece EntraGoat: una plataforma de estilo CTF para el aprendizaje de la explotación de identidades en la nube(Figura 1).

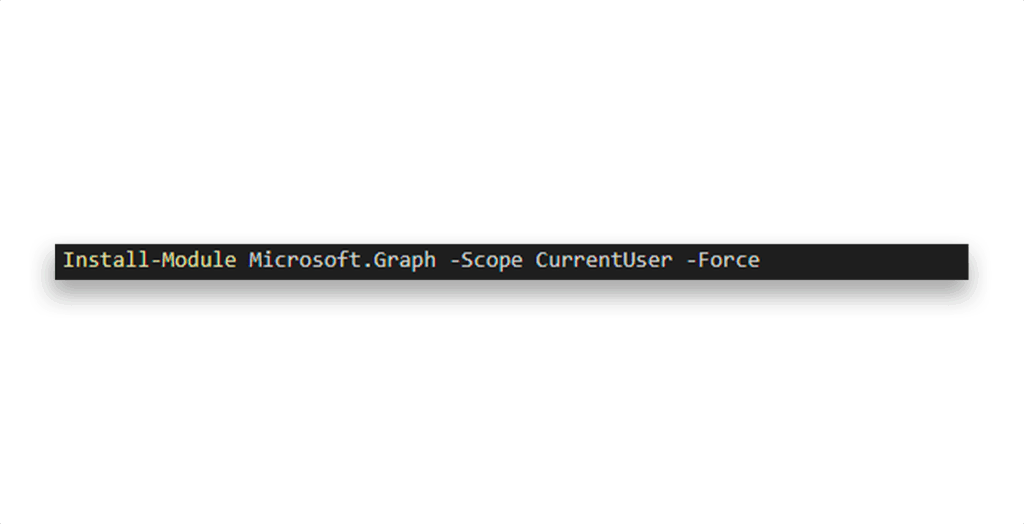

Primeros pasos con EntraGoat: lo que necesita

Antes de ensuciarnos las pezuñas, esto es lo que necesitas:

- Un inquilino de prueba de Microsoft Entra ID(el E5 de prueba funciona de maravilla)

- Privilegios de administrador global en ese inquilino

- Node.js + npm instalado

- PowerShell 7+

- SDK Microsoft Graph PowerShell(Figura 2)

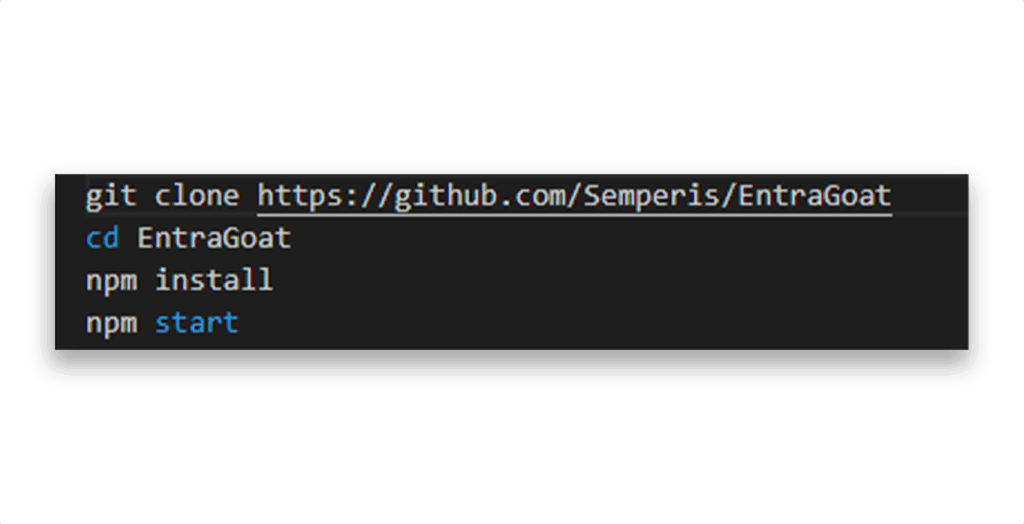

Paso 1: Clonar e iniciar el laboratorio

Abre tu terminal y ejecuta el script que muestra la Figura 3 .

A continuación, abra su navegador en: http://localhost:3000

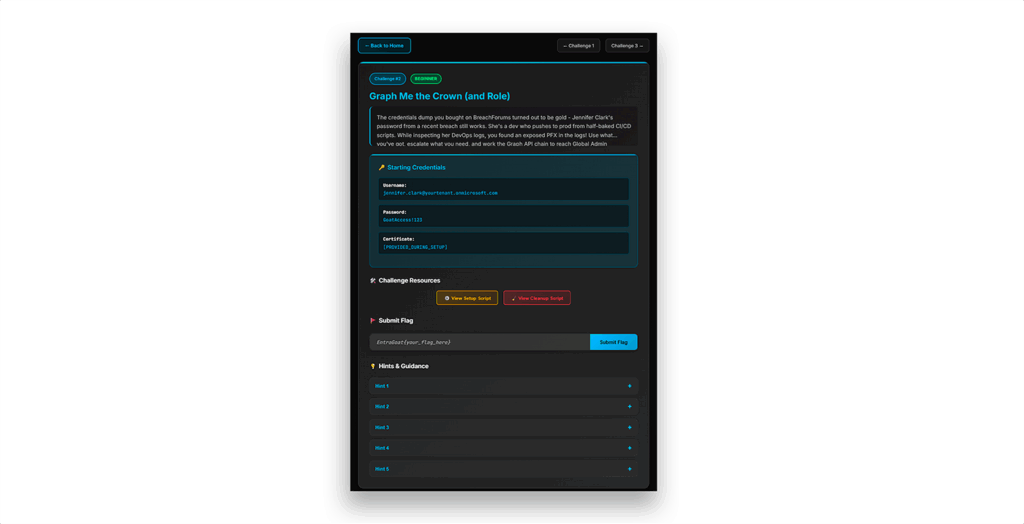

Como muestra la Figura 4 , cada reto viene con una historia de fondo, credenciales, pistas y un lugar donde enviar la bandera.

Paso 2: Lance su primer reto

Una vez que el tablero de EntraGoat está en vivo en http://localhost:3000, usted puede lanzar cualquier escenario usando cualquiera de los dos métodos.

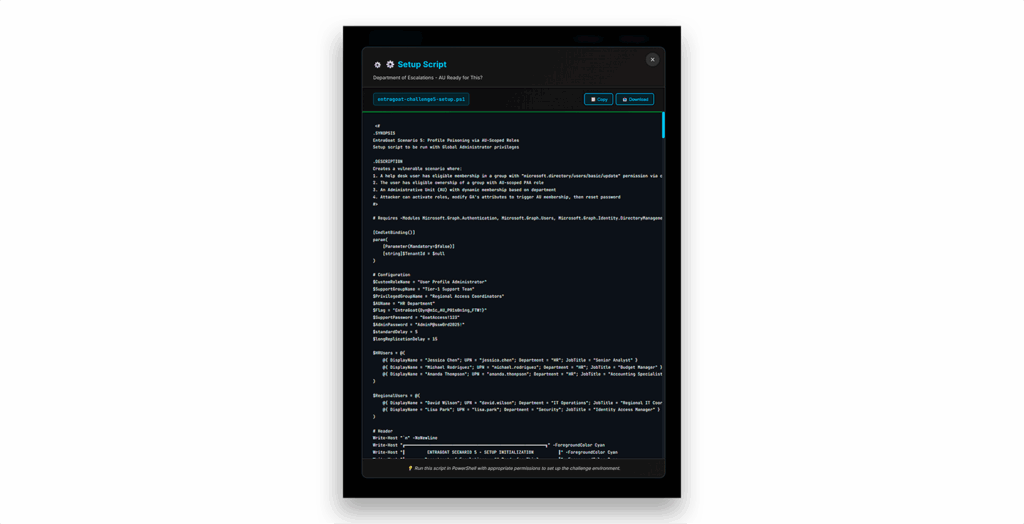

Opción 1: Descargar e implantar a través de la interfaz web

- En el cuadro de mandos, haga clic en un reto (por ejemplo, Escenario 1: Peligroso y sin dueño).

- En el Vista del desafío...haz clic:

- Ver script de instalación -> Descargar el script de instalación

- Ver script de limpieza -> Descargar el script de limpieza (opcional)

- Ejecute el script PowerShell descargado desde su terminal

Cada página de reto le permite descargar directamente los scripts de configuración y limpieza(Figura 5).

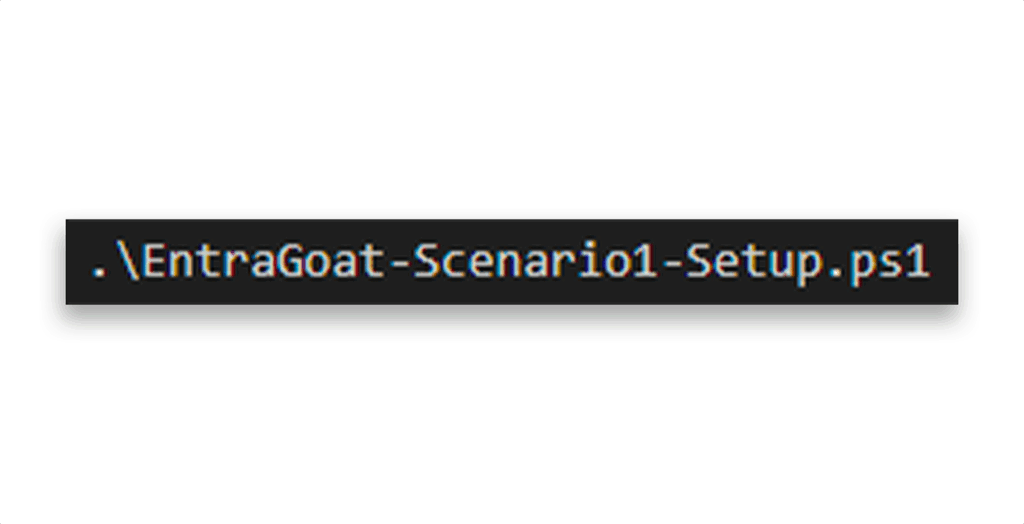

Una vez descargado el script de configuración, ejecute el escenario utilizando el comando de configuración(Figura 6).

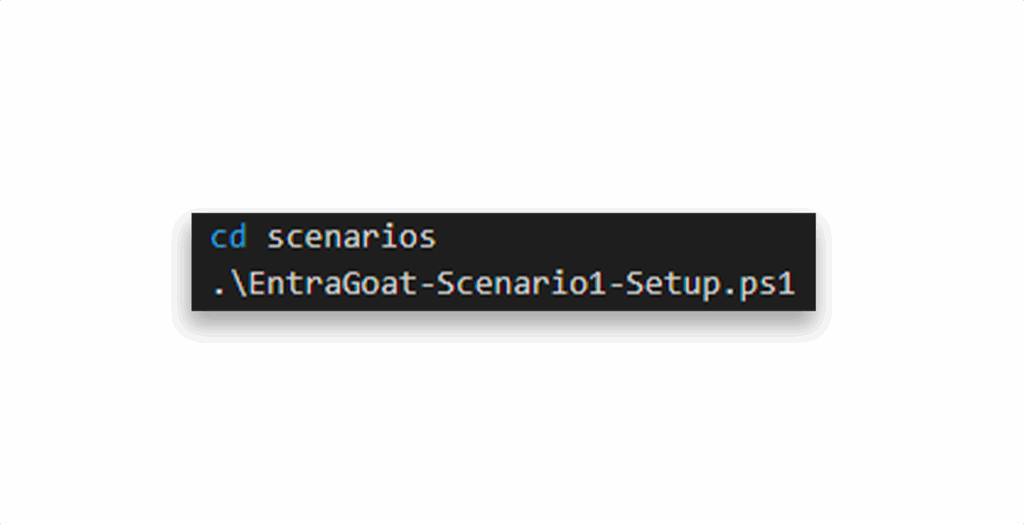

Opción 2: Ejecutar directamente desde la carpeta Escenarios

Si ha clonado el repositorio localmente, puede omitir la descarga y ejecutar las secuencias de comandos directamente desde el terminal(Figura 7).

Cualquiera de los dos métodos configura el mismo entorno. Utiliza el que mejor se adapte a tu flujo de trabajo, GUI primero o sólo terminal.

Paso 3: Explorar, atacar, escalar

Ahora sí:

- Credenciales de usuario válidas

- Un entorno Entra ID vulnerable y mal configurado

- Y... una bandera oculta bajo las propiedades del admin. Obténgalo después de iniciar sesión como Administrador Global.

Utilice el portal de Azure, el centro de administración de Microsoft Entra, Microsoft Graph PowerShell o Graph Explorer para:

- Enumerar los recursos vinculados al usuario

- Comprobar la propiedad de aplicaciones o grupos

- Revisar las funciones asignadas y las vías de acceso privilegiadas

Si te quedas atascado, utiliza las pistas de la plataforma para guiar tu razonamiento. Están diseñadas para ayudar a los atacantes a razonar sin revelar todas las soluciones.

Paso 4: Capturar la bandera

Su objetivo es recuperar la bandera tras obtener acceso de Administrador Global, validando el impacto previsto del escenario.

EntraGoat{SP_0wn3rsh1p_Pr1v_Esc@l@t10n_Congratz!}

Pega la bandera en la página del reto y marca el reto como completado. Entonces, tendrás acceso al siguiente.

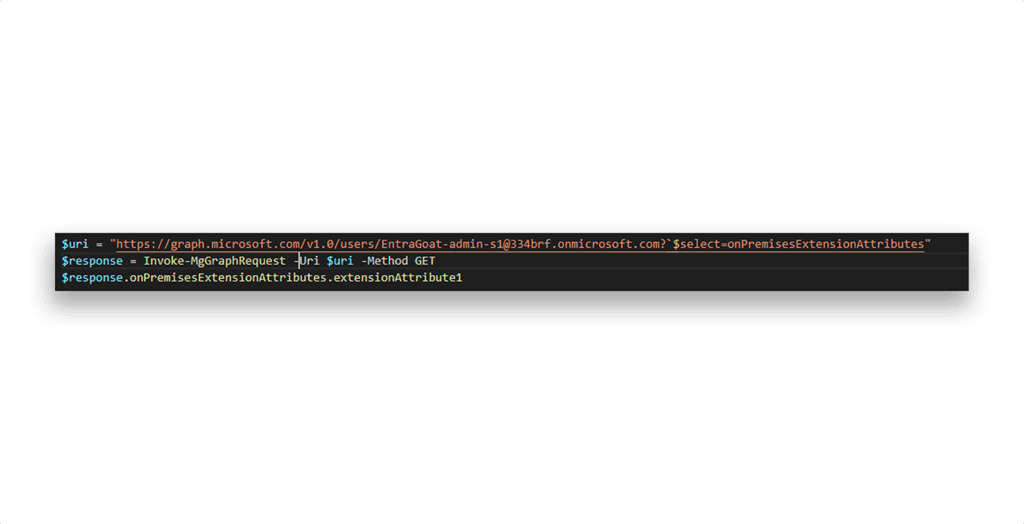

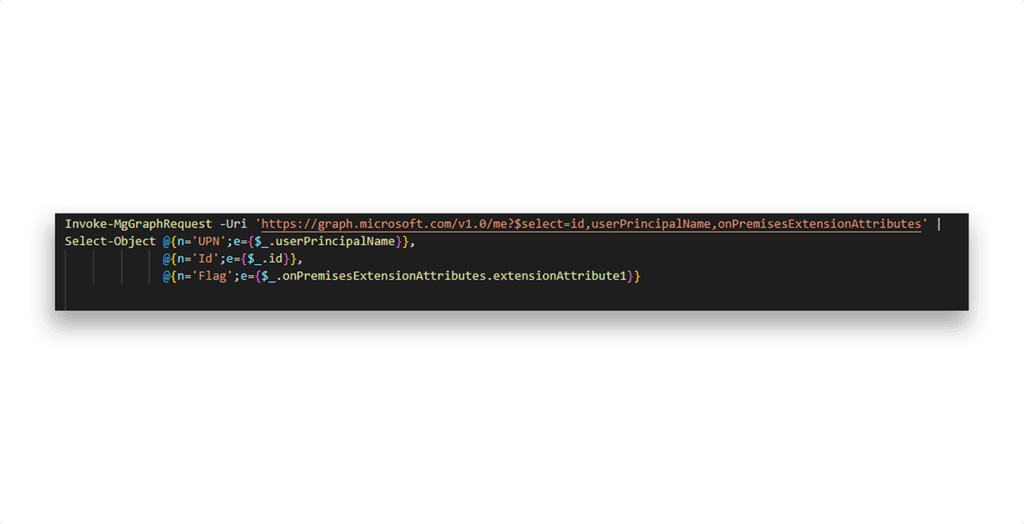

NOTA: Por defecto, todos los usuarios autenticados en Entra ID pueden consultar los datos básicos del perfil de otros usuarios, y atributos como extensionAttribute1–15 no están clasificados como sensibles. Como resultado, el indicador almacenado en el perfil del administrador puede recuperarse técnicamente de forma inmediata con la consulta a la API que Figura 8 espectáculos.

Este comportamiento es intencional. El objetivo del EntraGoat no es ocultar la bandera sino demostrar técnicas realistas de escalamiento de privilegios en entornos Entra ID. Recuperar la bandera a través de una llamada directa a la API es posible; pero el objetivo real es escalar privilegios, acceder al portal Azure como usuario administrador, y ver la bandera en su UI, demostrando control total sobre una identidad de Administrador Global(Figura 9).

La bandera es un artefacto gamificado para validar la finalización, no el objetivo principal del escenario.

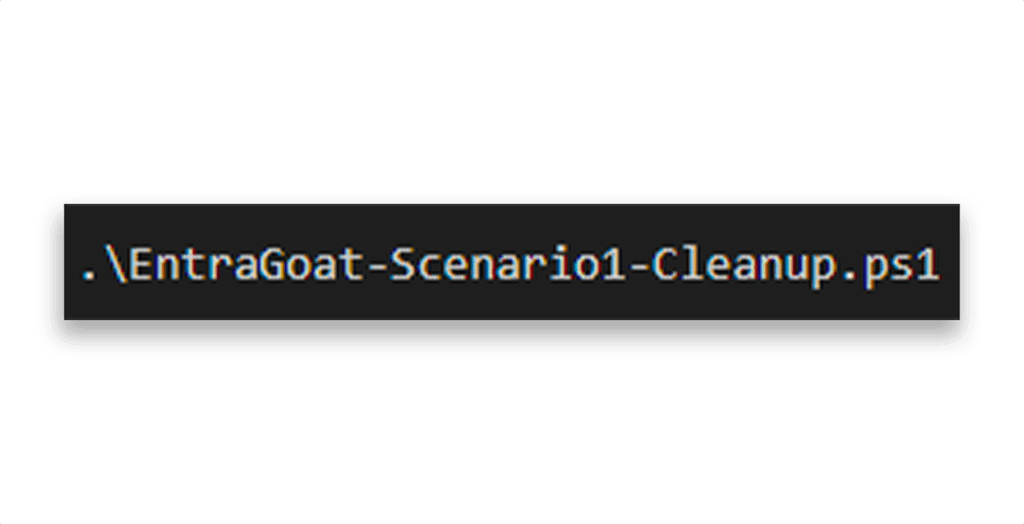

Paso 5: Límpielo

Después de cada escenario, puede deshacer los cambios(Figura 10).

Sin restos desordenados en tu inquilino.

¿Quiere profundizar?

Cada escenario viene con un guión completo y un archivo de solución paso a paso que puedes utilizar para:

- Enseñar a los demás

- Comprender la mecánica de cada ruta de ataque

- Automatice sus pruebas

- Construir nuevas cadenas de ataque

Los encontrará en: /soluciones/

Aprende, practica y defiéndete con EntraGoat

EntraGoat es más que un entorno de laboratorio. Proporciona una plataforma a pedido para explorar las rutas de ataque de Entra ID, desarrollar estrategias de defensa efectivas y aplicar ese conocimiento para fortalecer los entornos del mundo real.

Consigue EntraGoat y explóralo tú mismo. Úsalo para hacer el bien.

Sigue adelante con EntraGoat

- ¿Qué es el entorno de simulación EntraGoat Entra ID? | Semperis Research

- Escenario 1: Abuso de la titularidad principal del servicio en Entra ID

- Escenario 2: Explotación de Permisos de App-Only Graph en Entra ID

- Escenario 3: Explotación de la propiedad de grupo en Entra ID

- Escenario 6: Explotación de la Autenticación Basada en Certificados para Hacerse Pasar por el Administrador Global en Entra ID

Descargo de responsabilidad

Este contenido se proporciona únicamente con fines educativos e informativos. Su objetivo es promover la concienciación y la corrección responsable de las vulnerabilidades de seguridad que puedan existir en los sistemas que usted posee o está autorizado a probar. El uso no autorizado de esta información con fines maliciosos, explotación o acceso ilegal está estrictamente prohibido. Semperis no respalda ni aprueba ninguna actividad ilegal y declina toda responsabilidad derivada del uso indebido del material. Además, Semperis no garantiza la exactitud o integridad del contenido y no asume ninguna responsabilidad por los daños derivados de su uso.