Principales resultados

- Se puede abusar del reflejo de autenticación Kerberos para escalar privilegios de forma remota, incluso después de aplicar la corrección para CVE-2025-33073.

- Los SPN fantasma (Service Principal Names asignados a nombres de host que no se resuelven) introducen una superficie de ataque explotable que los adversarios pueden aprovechar.

- La configuración predeterminada de Active Directory (AD) permite a los usuarios estándar registrar registros DNS, lo que posibilita este ataque, que Microsoft ha catalogado como CVE-2025-58726 (Elevación de privilegios del servidor SMB).

- No aplicar la firma SMB es un factor crítico.

- El ataque funciona en todas las versiones de Windows a menos que se requiera la firma SMB.

- Microsoft abordó este problema en el parche del martes de octubre de 2025.

Kerberos se utiliza ampliamente para la autenticación segura en entornos Windows. Sin embargo, cuando los Service Principal Names (SPNs) mal configurados y los permisos por defecto se alinean, los atacantes pueden explotar la reflexión de Kerberos para obtener acceso a nivel de SISTEMA de forma remota.

Informamos de estos hallazgos al Centro de respuesta de seguridad de Microsoft (MSRC) en junio de 2025. Microsoft publicó una actualización de seguridad para el problema, que catalogó como CVE-2025-58726 (Elevación de privilegios del servidor SMB), en octubre de 2025. Sin embargo, entender cómo los atacantes tratan de explotar las lagunas en la seguridad de los NPS y la autenticación podría ayudarle a evitar vulnerabilidades similares en el futuro.

Fondo

Cuando se reveló la CVE-2025-330731,2,3, me pregunté si el reflejo de autenticación podría seguir siendo abusado después del parche. Ese exploit utilizaba el llamado truco CredMarshal4 para habilitar la reflexión de autenticación y la retransmisión mediante Kerberos o NTLM.

En los últimos años, he dedicado tiempo a profundizar en el relé de autenticación y la reflexión, especialmente en torno al protocolo Kerberos.5 Aunque muchas de estas técnicas son antiguas y bien conocidas, todavía hay espacio para nuevos métodos de ataque.

¿Qué es la reflexión sobre la autenticación?

El reflejo de autenticación ocurre cuando un atacante captura una solicitud de autenticación de una víctima (máquina o usuario) y refleja o replica esa autenticación de vuelta al propio servicio de la víctima. El ataque engaña a la víctima para que se autentique a sí misma, lo que permite al atacante escalar privilegios, incluso sin conocer las credenciales.

Aunque la reflexión NTLM ha sido mitigada durante muchos años, Kerberos carece de un mecanismo universal de detección de reflexión. Requerir el control del SPN de destino y tickets de Kerberos válidos hace que estos ataques sean sustancialmente más difíciles de explotar en la práctica.

¿Qué son los SPN fantasma?

Los SPN fantasma son SPN que hacen referencia a nombres de host que no están registrados en DNS. Estos SPNs pueden ocurrir por múltiples razones:

- Hosts o alias heredados o dados de baja, en los que los SPN pueden permanecer en AD aunque el nombre de host ya no se resuelva, especialmente si no se ejecutaron secuencias de comandos o procedimientos de limpieza.

- NPS preestablecidos para futuros servicios

- Errores tipográficos o de configuración en los scripts de despliegue

- Configuraciones entre bosques o híbridas con hosts inalcanzables

- Nombres del equilibrador de carga que no pueden resolverse directamente mediante DNS

Requisitos de ataque

Los siguientes factores permiten la explotación de CVE-2025-58726:

- Acceso de usuarios con pocos privilegios a un dominio AD

- Un equipo de destino Windows unido a un dominio en el que no se aplica la firma SMB

- Un SPN de Ghost configurado para HOST/... o CIFS/... en el equipo de destino

- La capacidad de registrar registros DNS (el valor predeterminado para los usuarios de dominio en AD)

Abusar de los SPN fantasma

Si los SPN de Ghost están presentes, un usuario estándar puede realizar una escalada de privilegios remota mediante un ataque de reflexión de Kerberos utilizando un SPN de Ghost registrado que esté configurado en la cuenta del equipo de destino.

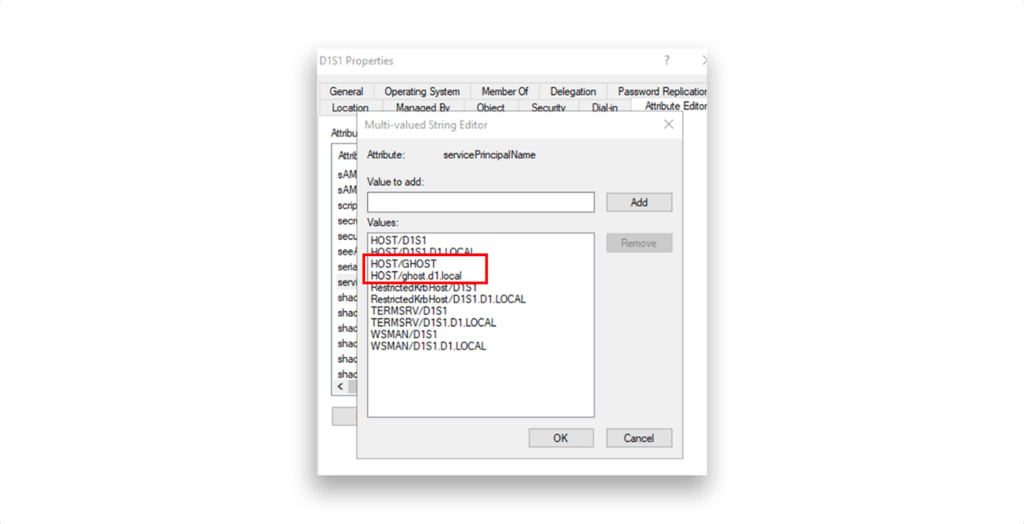

Por ejemplo, la Figura 1 muestra una cuenta de ordenador D1S1 que tiene un SPN llamado GHOST.

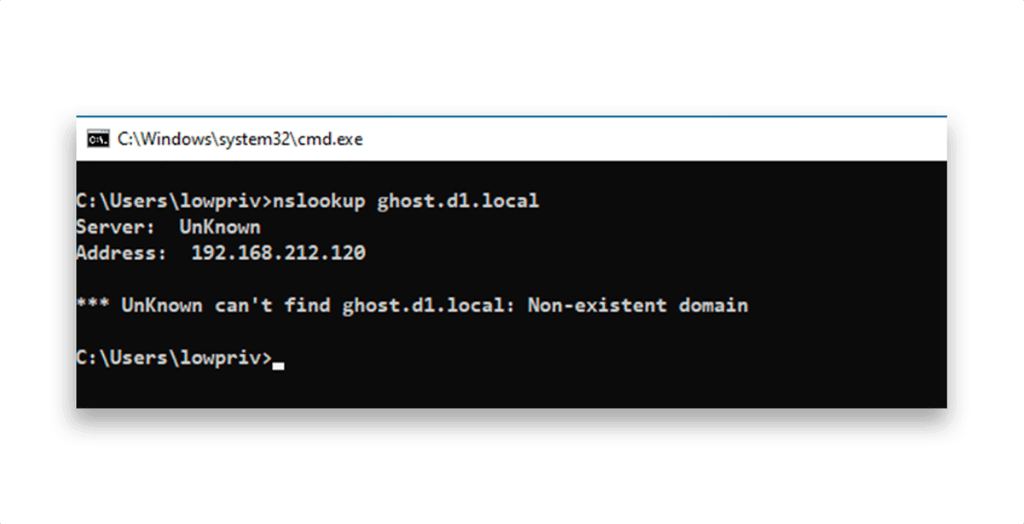

Este SPN hace referencia a un nombre de host que no puede resolverse mediante DNS(Figura 2).

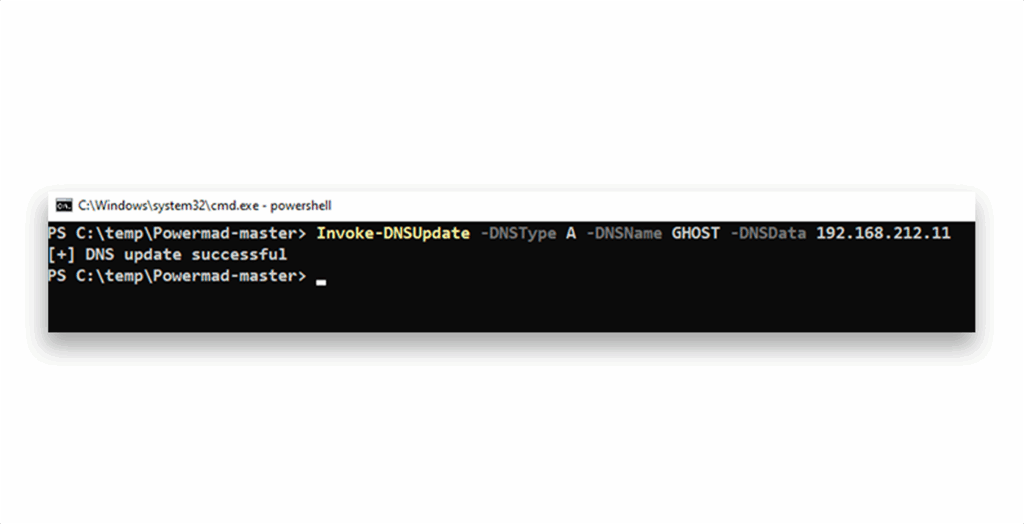

Un usuario estándar puede, por defecto, crear registros DNS. Así, es posible registrar el servidor GHOST(Figura 3).

Registrando un SPN fantasma en DNS que apunte a una dirección IP controlada por un atacante, éste puede hacer que la máquina objetivo se autentique en el host del atacante.

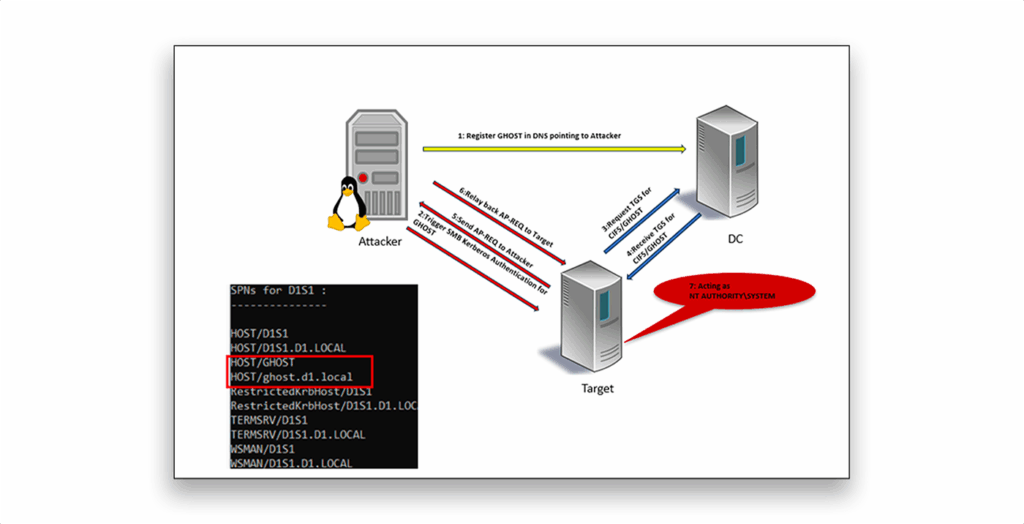

Una vez que el atacante activa la autenticación de forma remota, el objetivo solicita un ticket de servicio del Servidor de Concesión de Tickets (TGS) para el SPN fantasma. Este ticket se asigna a la propia cuenta de equipo del objetivo. Debido a que la autenticación se recibe como la cuenta del ordenador (que el sistema operativo asigna a SYSTEM en el objetivo), el atacante puede capturar y retransmitir la AP-REQ de nuevo al objetivo, obteniendo en última instancia privilegios administrativos completos en la máquina(Figura 4).

Si el host comprometido es un activo de nivel 0, como un servidor de servicios de certificación de Active Directory (AD CS), este ataque puede escalarse para lograr un compromiso total del dominio.

Paseo del ataque

En un ataque que explote CVE-2025-58726, un actor malintencionado realizaría los siguientes pasos:

- Identifique un SPN fantasma en el equipo de destino.

- Registre un registro DNS para el SPN fantasma apuntando a la máquina atacante.

- Utiliza una herramienta de retransmisión Kerberos (por ejemplo, mi script KrbRelayEx, disponible en GitHub) para interceptar la autenticación Kerberos.

- Activar la autenticación para la máquina de destino (por ejemplo, utilizando Printer Bug, PetitPotam, o similar).

- Retransmite el ticket Kerberos a la máquina de destino.

- Obtener acceso a SYSTEM a través de SMB y ejecutar comandos arbitrarios.

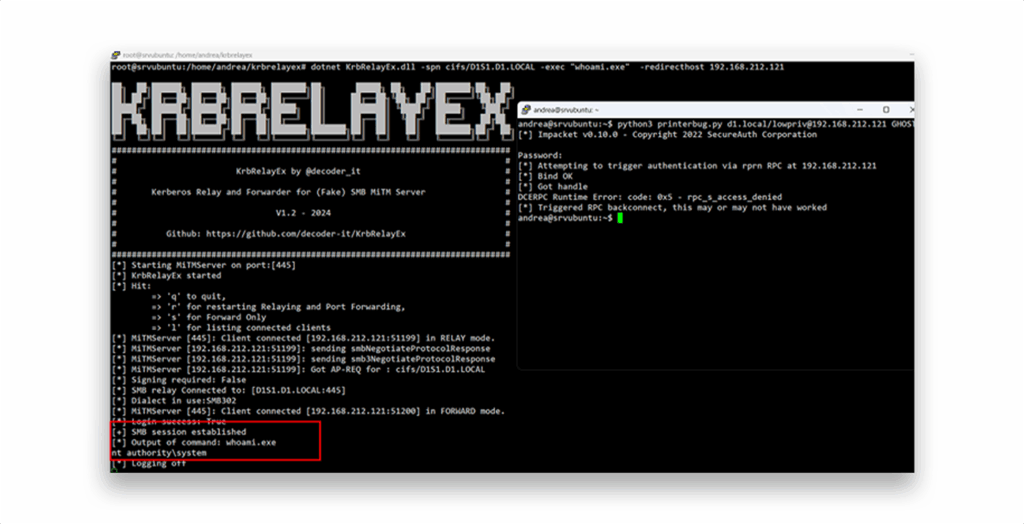

Gráfico 5 muestra un ejemplo del ataque. En este ejemplo, el atacante obliga al host de destino a realizar la autenticación de la máquina a través de Print Spooler (PrinterBug). El receptor SMB de retransmisión Kerberos intercepta la AP-REQ y reenvía el ticket al servicio de destino, permitiendo la autenticación como la cuenta de la máquina y la ejecución remota de comandos con privilegios de SISTEMA.

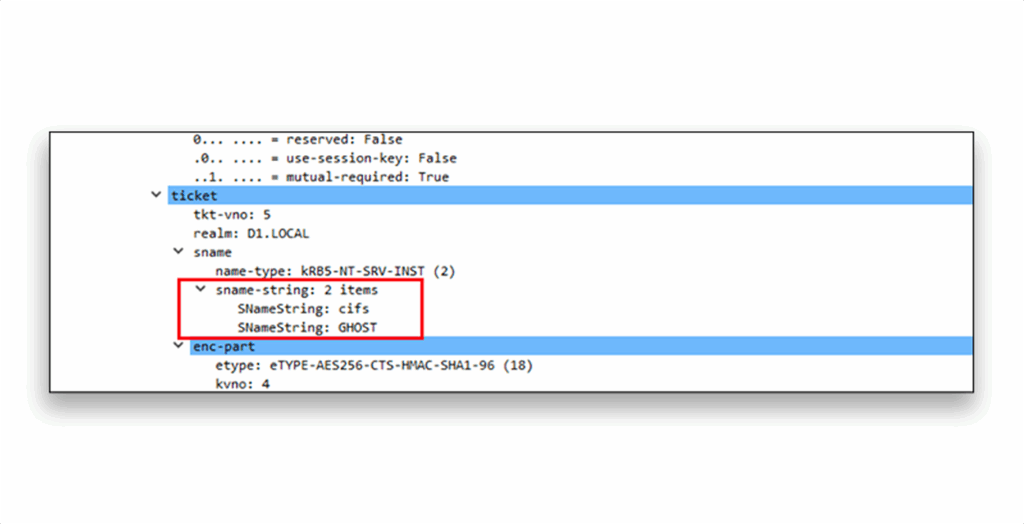

En la captura de red, se puede ver que se ha solicitado una TGS/AP-REQ para SPN CIFS/GHOST (Figura 6).

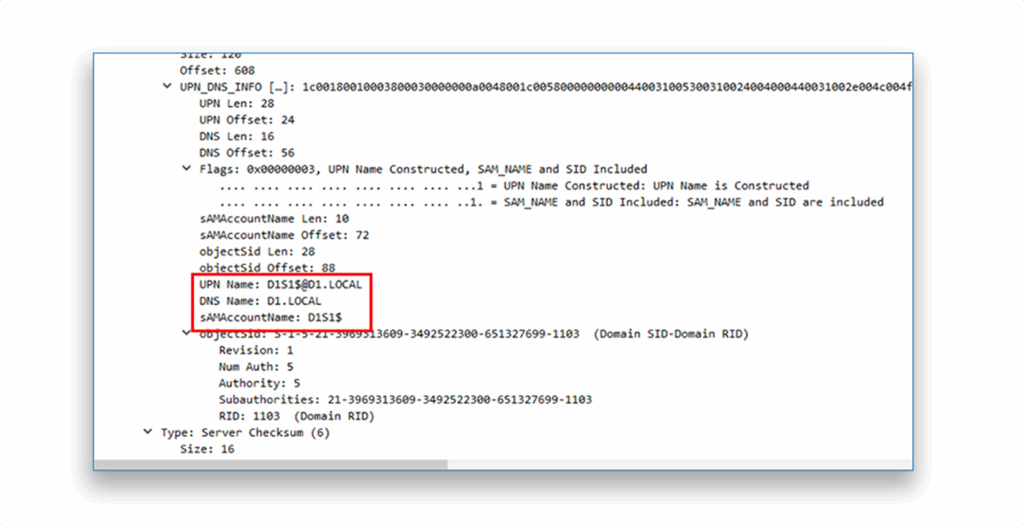

También puedes ver que la cuenta era el ordenador de destino D1S1 (Gráfico 7).

Este ataque se dirige a Kerberos abusando de SPNs mal configurados; no afecta a NTLM.

La corrección de CVE-2025-33073 (Vulnerabilidad de elevación de privilegios del cliente SMB de Windows) abordaba un problema específico del cliente SMB. Sin embargo, el método de ataque Ghost SPN elude esa corrección. La vulnerabilidad reside en el propio Kerberos, que no evita el reflejo de autenticación. El mismo método puede aplicarse a otros protocolos que dependen de Kerberos.

En nuestro escenario de ataque CVE-2025-58726, un atacante elegiría SMB porque el objetivo anunciaba un SPN HOST/..., un SPN genérico y auto-registrado utilizado por muchos servicios de Windows (por ejemplo, SMB, WMI, RPC/DCOM, RDP). Los SPN específicos de protocolo (por ejemplo, HTTP/host, MSSQLSvc/host) requieren que el ticket Kerberos correspondiente se entregue al punto final de servicio exacto; cuando se retransmite con éxito a un servicio mal configurado, la escalada de privilegios aún puede ocurrir.

Análisis de parches y estrategias de mitigación

Después de analizar las diferencias entre los componentes involucrados en la funcionalidad del servidor SMB, identifiqué la mitigación para CVE-2025-58726 en el controlador SRV2.SYS. Este controlador implementa la lógica del lado del servidor para las versiones 2.0 y posteriores del protocolo SMB (hasta la 3.x).

En concreto, el controlador acepta un paquete SMB que contiene un blob Kerberos, extrae el búfer de seguridad incrustado, envía ese búfer al Servicio de Subsistema de Autoridad de Seguridad Local (LSASS) a través de la API de Interfaz de Proveedor de Soporte de Seguridad (SSPI), recibe un token de respuesta y, a continuación, suplanta al cliente de origen utilizando ese token.

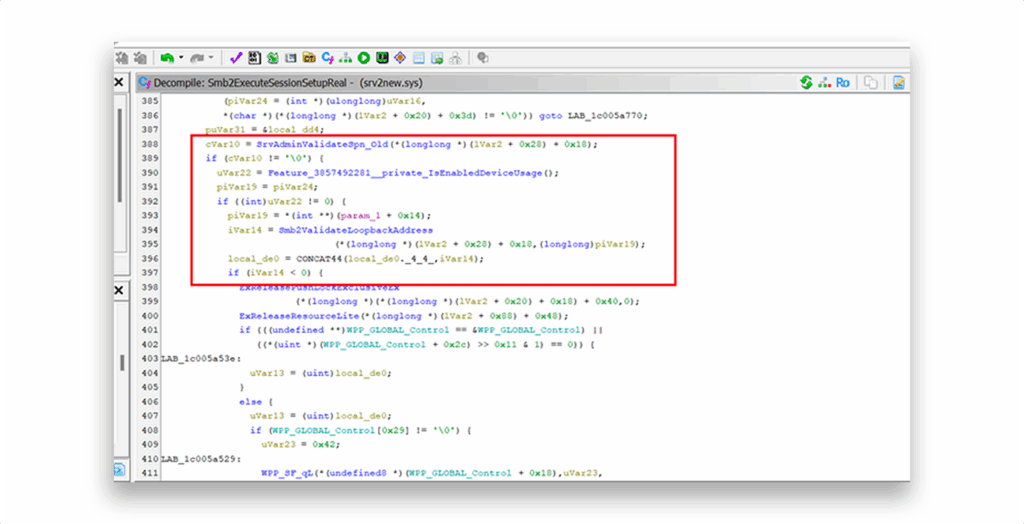

Sin entrar en detalles de implementación, que quedan fuera del alcance de este documento, Microsoft modificó Smb2ExecuteSessionSetupReal() e introdujo la nueva función Feature_3857492281__private_IsEnabledDeviceUsage() para incluir la siguiente lógica:

SrvAdminValidateSpn_Old()determina si el SPN corresponde a un contexto de seguridad de cliente local válido.- Si es así, el nuevo

Smb2ValidateLoopbackAddress()devolviendo un valor negativo cuando la conexión es remota (es decir, no desde una dirección loopback). - Cuando se detecta una conexión no local, se interrumpe la sesión, lo que mitiga eficazmente el escenario de abuso del SPN fantasma(Figura 8).

Aunque Microsoft ha abordado esta vulnerabilidad específica de reflejo de autenticación SMB, otros abusos potenciales podrían aprovechar los SPN fantasma. Por lo tanto, recomendamos seguir las siguientes buenas prácticas generales para proteger los SPN y las rutas de autenticación.

- Imponga la firma SMB. Exija la firma SMB en todos los equipos unidos a un dominio, no sólo en los controladores de dominio, para evitar la manipulación y retransmisión no autorizada de mensajes SMB.

- Audite y limpie los SPN. Audite regularmente los SPN, utilizando herramientas como mi script TestComputerSpnDNS. Elimine o corrija los SPN que apunten a hosts inexistentes o inalcanzables.

- Restringir la creación de registros DNS. Modifique los permisos de AD para evitar que los usuarios estándar registren registros DNS arbitrarios. Imponga permisos de escritura DNS más estrictos.

- Supervise el tráfico de Kerberos. Utilice herramientas de supervisión de red para detectar solicitudes inusuales de tickets de servicio Kerberos. Marque e investigue las solicitudes de TGS de SPN sospechosos.

- Limitar los vectores de coacción. Parchee las vulnerabilidades de coacción conocidas. Endurezca los sistemas deshabilitando los servicios innecesarios y utilice filtros de llamadas a procedimientos remotos (RPC) para bloquear vectores de ataque específicos que activan la autenticación.

Divulgación y calendario

25 de junio de 2025: Vulnerabilidad enviada al Centro de Respuesta de Seguridad de Microsoft (MSRC).

22 de julio de 2025: Microsoft confirmó el problema, clasificándolo como una "Elevación importante de privilegios"

14 de octubre de 2025: Se publicó una actualización de seguridad que solucionaba el fallo (CVE-2025-58726) como parte del martes de parches6.

Referencias

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-33073

- https://www.synacktiv.com/en/publications/ntlm-reflection-is-dead-long-live-ntlm-reflection-an-in-depth-analysis-of-cve-2025

- https://blog.redteam-pentesting.de/2025/reflective-kerberos-relay-attack/

- https://www.tiraniddo.dev/2024/04/relaying-kerberos-authentication-from.html

- https://decoder.cloud/2025/04/24/from-ntlm-relay-to-kerberos-relay-everything-you-need-to-know/

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-58726

Descargo de responsabilidad

Este contenido se proporciona únicamente con fines educativos e informativos. Su objetivo es promover la concienciación y la corrección responsable de las vulnerabilidades de seguridad que puedan existir en los sistemas que usted posee o está autorizado a probar. El uso no autorizado de esta información con fines maliciosos, explotación o acceso ilegal está estrictamente prohibido. Semperis no respalda ni aprueba ninguna actividad ilegal y declina toda responsabilidad derivada del uso indebido del material. Además, Semperis no garantiza la exactitud o integridad del contenido y no asume ninguna responsabilidad por los daños derivados de su uso.