Windows Server 2025 führt einen neuen Typ von Dienstkonten ein, die delegierten verwalteten Dienstkonten (dMSAs). Diese Konten sollen die Verwaltung von Dienstkonten vereinfachen, indem sie Administratoren eine sichere und verwaltete Identität zur Verfügung stellen, die sie als Ersatz für alte, nicht verwaltete Dienstkonten verwenden können.

Forscher von Akamai1 entdeckten jedoch, dass Angreifer problemlos eine dMSA erstellen und konfigurieren und diese dann missbrauchen können, um sich als ein beliebiger Benutzer in Active Directory auszugeben - einschließlichDomänenadministratoren. Die Forscher nannten diese Technik BadSuccessor.

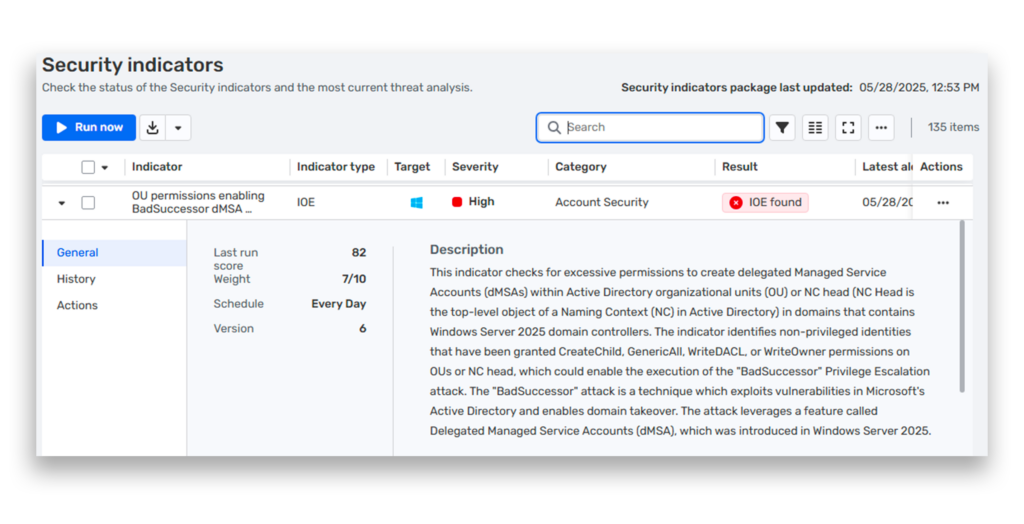

Da noch kein Patch für diese Sicherheitslücke existiert, hat Semperis den Directory Service ProtectorDSP) um einen Gefährdungsindikator (IOE) und drei Kompromittierungsindikatoren (IOCs) erweitert, die Sie in die Lage versetzen, böswillige Aktivitäten im Zusammenhang mit dMSAs zu erkennen und zu entschärfen.

Was ist BadSuccessor?

BadSuccessor ist eine Technik zur Privilegienerweiterung, die dMSAs ausnutzt, indem sie jedem Benutzer, der ein dMSA-Objekt erstellt, hohe Privilegien einräumt.

Die Erstellung einer dMSA ist relativ einfach.2 Und wie das Akamai-Team demonstriert hat, kann ein Angreifer, sobald das Objekt erstellt ist, eine simulierte Migration durchführen und die dMSA mit einem beliebigen Konto mit hohen Rechten verknüpfen.

Das Festlegen bestimmter Attribute bei der Kontoerstellung führt dazu, dass der Domänencontroller (DC) die dMSA so behandelt, als würde sie die Identität eines privilegierten Benutzers fortführen, was zur Ausnutzung des Privilege Attribute Certificate (PAC) führt.

Die dMSA-Funktion ist standardmäßig in jedem Windows Server 2025 DC vorhanden und birgt erhebliche Risiken.3

- Mit minimalen Rechten können Angreifer eine dMSA erstellen und sie mit einem privilegierten Konto verknüpfen.

- Wenn Angreifer sofortigen Zugriff erhalten, können sie schnell die gesamte Domain kompromittieren.

- Da Legacy-Delegationsrechte in der Regel komplex und vielschichtig sind, ist die Ausnutzung der Sicherheitslücke schwer zu erkennen.

Es ist klar, dass eine proaktive Schadensbegrenzung unerlässlich ist.

Verteidigen Sie sich gegen BadSuccessor: Neuer DSP für Exposition

Alle DSP erhalten eine aktualisierte IOE-Liste, die jetzt eine neue Prüfung enthält, die nach Active Directory (AD)-Konten mit übermäßigen Berechtigungen sucht(Abbildung 1).

Hier geht es nicht nur um BadSuccessor. Weit gefasste Berechtigungen können zu allen Arten von unbeabsichtigten Eskalationspfaden führen. In vielen Umgebungen wird die Delegation aus Bequemlichkeit oder aus betrieblichem Druck heraus vorgenommen. Im Laufe der Zeit führt diese Praxis zu Konten mit weit mehr Zugriffsrechten, als sie eigentlich haben sollten - und zu einfachen Möglichkeiten für Angreifer.

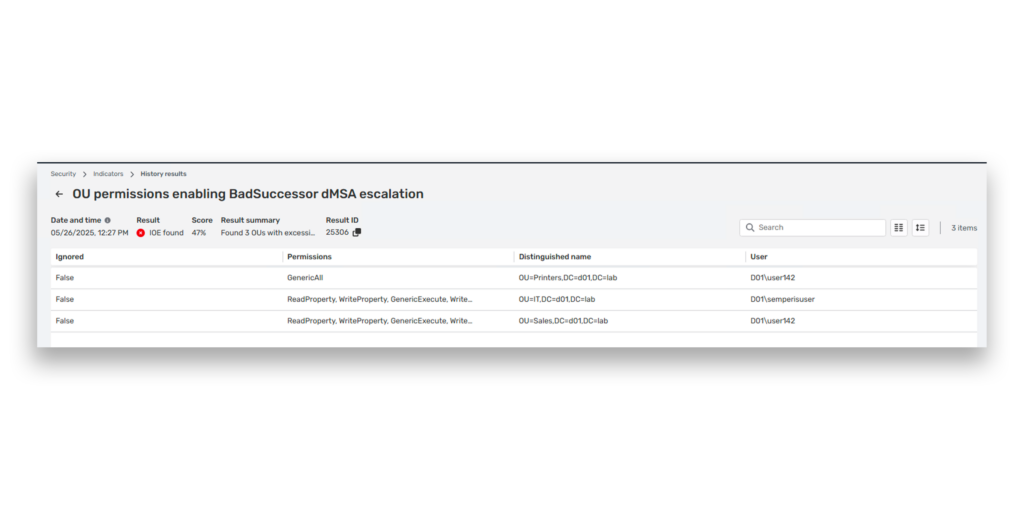

Der Screenshot in Abbildung 2 zeigt Beispielergebnisse der DSP IOE, die übermäßige Berechtigungen für Organisationseinheiten (OUs) im Zusammenhang mit der BadSuccessor dMSA-Schwachstelle erkennt. Die Liste zeigt OUs, in denen Benutzern übermäßig weitreichende Rechte gewährt wurden, wie GenericAll oder mehrere Schreibrechte, die es ihnen ermöglichen könnten, dMSAs zu erstellen oder zu manipulieren.

Erkennen von BadSuccessor-Aktivitäten: Neue Indikatoren für Kompromisse

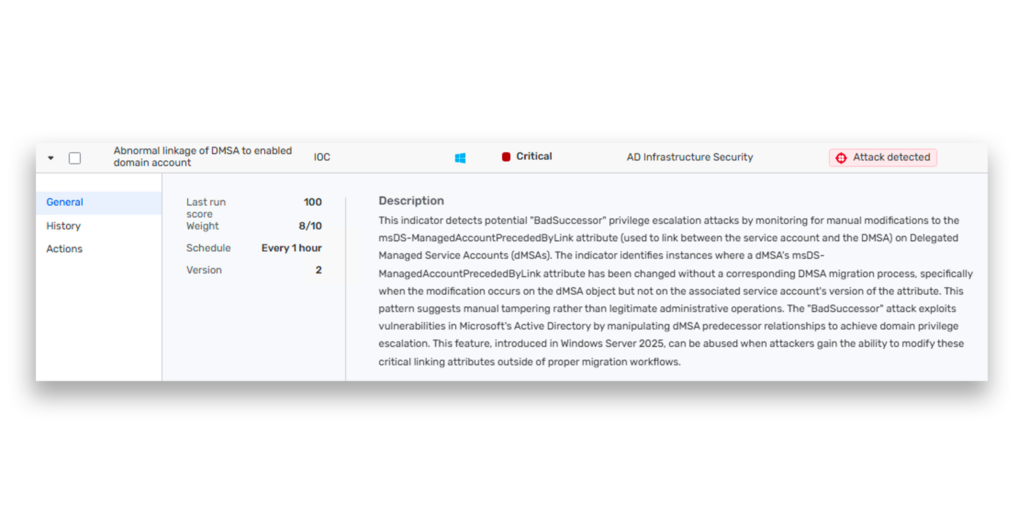

In Zusammenarbeit mit Akamai haben wir drei neue IOCs in DSP hinzugefügt. Der erste Indikator weist auf Fälle hin, in denen die msDS-ManagedAccountPrecededByLink Attribut auf einer dMSA außerhalb einer ordnungsgemäßen Migration geändert wird (Abbildung 3).

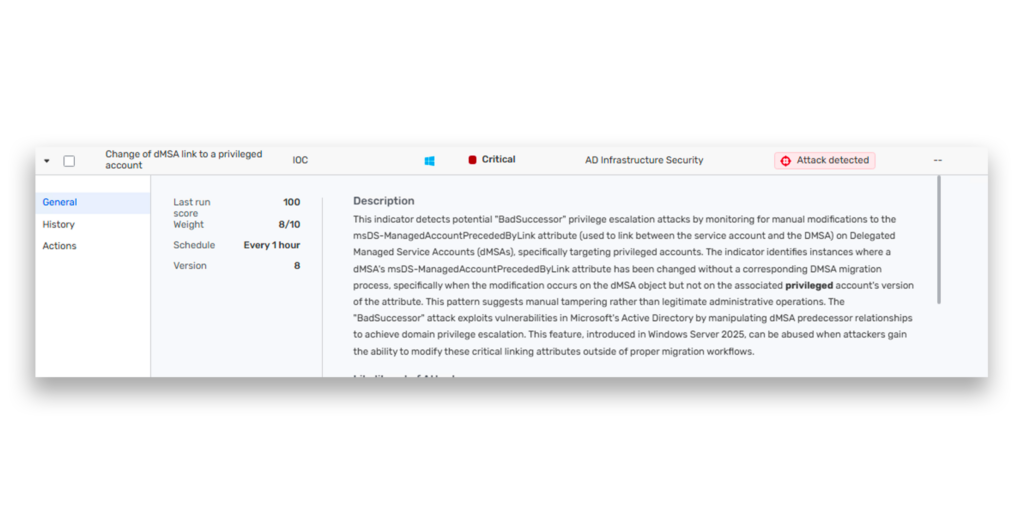

Die zweite IOC erkennt, wenn eine dMSA außerhalb einer ordnungsgemäßen Migration manuell mit einem privilegierten Konto verknüpft wird. Dies ist ein Anzeichen für einen möglichen BadSuccessor-Missbrauch zur Ausweitung der Domänenprivilegien(Abbildung 4).

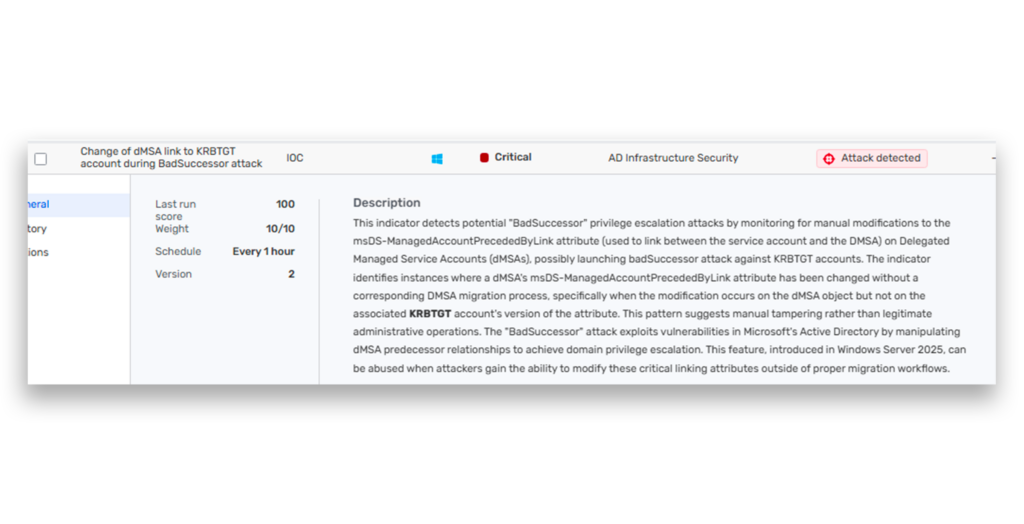

Die dritte IOC erkennt Versuche, eine dMSA mit dem KRBTGT-Konto zu verknüpfen (Abbildung 5).

Semperis Schnappschuss

BadSuccessor betrifft insbesondere Unternehmen, die mindestens einen DC mit Windows Server 2025 haben.

Selbst wenn der Rest der Domäne mit älteren Versionen arbeitet, reicht ein einziger 2025 DC aus, um den Angriffsweg gangbar zu machen.

Bis Microsoft einen Patch veröffentlicht, besteht die effektivste Abhilfe darin, die Berechtigungen im AD zu überprüfen und zu verschärfen, insbesondere diejenigen, die es Benutzern erlauben, dMSAs zu erstellen oder zu ändern.

Konzentrieren Sie sich auf die Rechte, die OUs und dem Domain Root-Objekt gewährt werden, die aufgrund einer zu weit gefassten Delegationspraxis oft übermäßig sind.

Die IOEs und IOCs von DSPermöglichen eine genaue Überwachung von dMSA-Erstellungs- und Authentifizierungsereignissen sowie von Attributänderungen.

Erfahren Sie mehr über die Gefahren von übermäßigen Privilegien in AD

- Warum Sie auf übermäßige Privilegien in Active Directory achten sollten - Semperis

- Was ist uneingeschränkte Delegation? | Semperis Katalog der Identitätsangriffe

- Was ist Active Directory Sicherheit? | Semperis AD-Leitfäden

- Mehrstufige Delegierung und ACL-Verwaltung | Semperis Guides

Endnoten

- BadSuccessor: Missbrauch von dMSA zur Eskalation von Privilegien in Active Directory

- Die neue Dmsa Vuln für Leute, die nicht wissen, was Dmsa ist - Sapir's failed research blog

- BadSuccessor Sicherheitslücke in Windows Server 2025: Die versteckte Bedrohung der Active Directory-Sicherheit | Windows Forum