Investigação de ameaças

Categorias

- Backup e recuperação do Active Diretory (67)

- Segurança do Active Diretory (231)

- Segurança AD 101 (17)

- Ferramentas comunitárias (25)

- Modernização de directórios (9)

- Da linha da frente (69)

- Proteção da identidade híbrida (76)

- Catálogo de ataques de identidade (32)

- Deteção e Resposta a Ameaças de Identidade (161)

- A nossa missão: Ser uma força para o bem (14)

- Purple Knight (5)

- Universidade Semperis (5)

- A perspetiva do CISO (16)

- Investigação sobre ameaças (77)

- Sem categoria (3)

Explorando SPNs Fantasma e Reflexão Kerberos para Elevação de Privilégio do Servidor SMB

- Andrea Pierini

- 29 de outubro de 2025

Quando os Service Principal Names (SPNs) mal configurados e as permissões predefinidas se alinham, os atacantes podem explorar a reflexão Kerberos para obter acesso remoto ao nível do SISTEMA. Mesmo com a atualização de segurança da Microsoft, os SPNs fantasma podem continuar a assombrá-lo. Saiba porquê.

EntraGoat Cenário 6: Explorando a autenticação baseada em certificado para se passar por administrador global no Entra ID

- Jonathan Elkabas e Tomer Nahum

- 12 de agosto de 2025

Nota do editor Este cenário faz parte de uma série de exemplos que demonstram a utilização do EntraGoat, o nosso ambiente de simulação Entra ID. Você pode ler uma visão geral do EntraGoat e seu valor aqui. Autorização de desvio de certificado - acesso à raiz concedido O cenário 6 do EntraGoat detalha uma técnica de escalonamento de privilégios no Microsoft Entra ID em que...

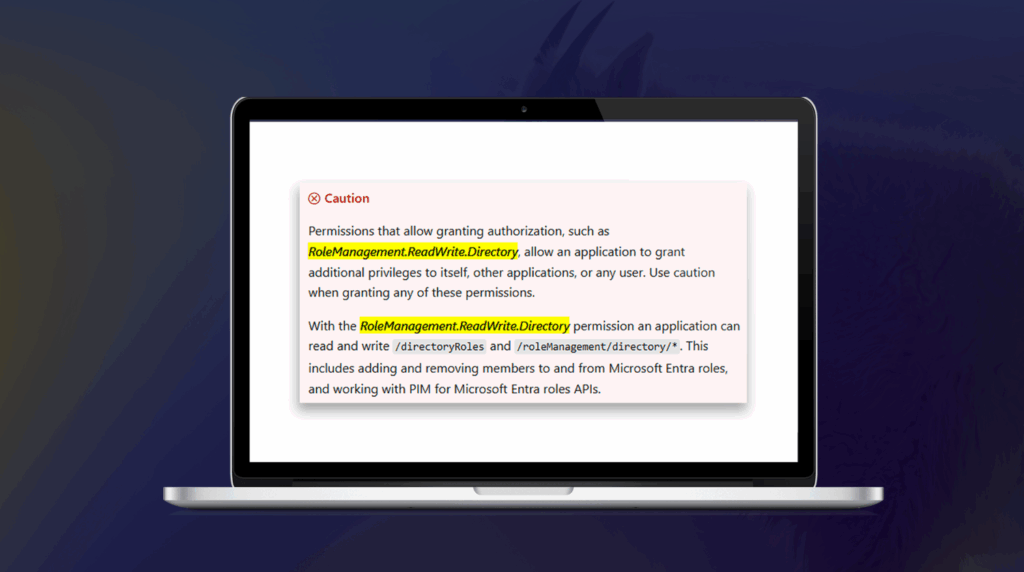

EntraGoat Cenário 2: Explorando permissões de gráficos somente para aplicativos no Entra ID

- Jonathan Elkabas e Tomer Nahum

- Ago 05, 2025

Em nosso segundo cenário de ataque EntraGoat, siga as etapas de um certificado vazado descuidadamente para capturar a senha de administrador global - e o comprometimento total da ID Entra.

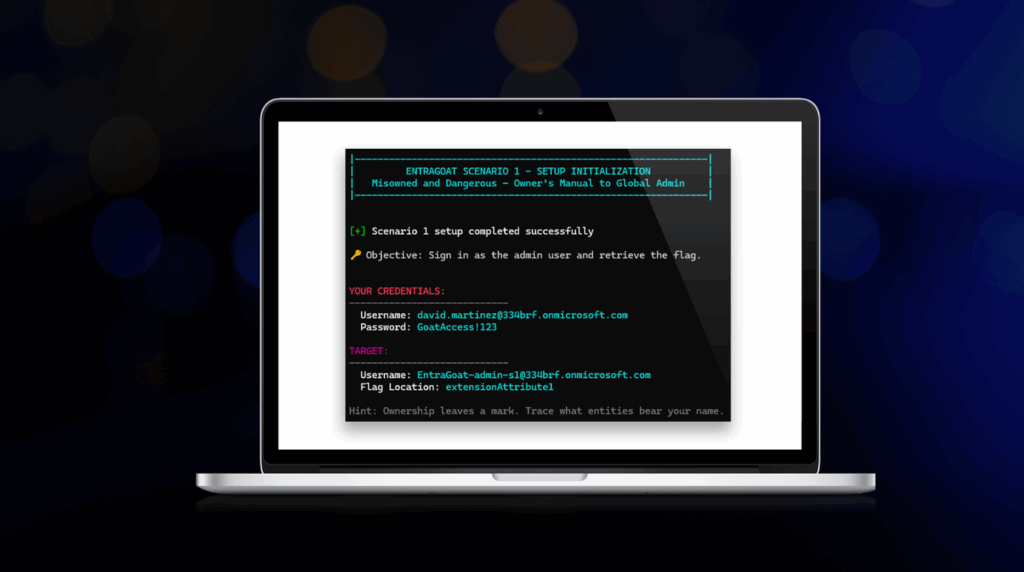

EntraGoat Cenário 1: Abuso de propriedade do principal de serviço no Entra ID

- Jonathan Elkabas e Tomer Nahum

- Ago 05, 2025

Como uma conta de usuário com baixo privilégio comprometida pode explorar a propriedade principal do serviço - e concluir uma aquisição de locatário Entra ID? Descubra quando mergulhar no Cenário 1 do EntraGoat.

Começando com EntraGoat: Quebrando Entra ID a maneira inteligente

- Jonathan Elkabas e Tomer Nahum

- 04 de agosto de 2025

Pronto para entrar e sujar os cascos no EntraGoat? Comece por aqui. Estas etapas de início rápido o levarão ao seu primeiro cenário de ataque.

O que é o EntraGoat? Um ambiente de simulação Entra ID deliberadamente vulnerável

- Jonathan Elkabas e Tomer Nahum

- 04 de agosto de 2025

Qual é a melhor forma de desenvolver a ciber-resiliência? Praticar! Conheça o EntraGoat, seu espaço seguro para aprendizado prático no estilo CTF. Rastreie caminhos de ataque, procure configurações erradas de identidade e exponha falhas de controle de acesso - enquanto constrói resiliência contra ameaças do mundo real.

Golden dMSA: O que é o desvio de autenticação dMSA?

- Adi Malyanker | Investigador de segurança

- 16 de julho de 2025

As contas de serviço gerenciado delegadas foram projetadas para revolucionar o gerenciamento de contas de serviço. Mas os pesquisadores da Semperis descobriram uma falha crítica de design que os invasores podem explorar para persistência e escalonamento de privilégios em ambientes AD com dMSAs. Saiba mais sobre o Golden dMSA e seus riscos.

Como bloquear o BadSuccessor: O bom, o mau e o feio da migração dMSA

- Jorge de Almeida Pinto

- 10 de julho de 2025

A técnica de escalonamento de privilégios BadSuccessor representa um risco grave para os ambientes do Active Diretory que usam Contas de Serviço Gerenciado delegadas. Saiba como o bloqueio da migração de dMSA impede que os atacantes usem indevidamente uma dMSA para assumir o controlo de um domínio AD.