Segurança do Active Directory

Categorias

- Backup e recuperação do Active Diretory (67)

- Segurança do Active Diretory (231)

- Segurança AD 101 (17)

- Ferramentas comunitárias (25)

- Modernização de directórios (9)

- Da linha da frente (69)

- Proteção da identidade híbrida (76)

- Catálogo de ataques de identidade (32)

- Deteção e Resposta a Ameaças de Identidade (161)

- A nossa missão: Ser uma força para o bem (14)

- Purple Knight (5)

- Universidade Semperis (5)

- A perspetiva do CISO (16)

- Investigação sobre ameaças (77)

- Sem categoria (3)

Explorando SPNs Fantasma e Reflexão Kerberos para Elevação de Privilégio do Servidor SMB

- Andrea Pierini

- 29 de outubro de 2025

Quando os Service Principal Names (SPNs) mal configurados e as permissões predefinidas se alinham, os atacantes podem explorar a reflexão Kerberos para obter acesso remoto ao nível do SISTEMA. Mesmo com a atualização de segurança da Microsoft, os SPNs fantasma podem continuar a assombrá-lo. Saiba porquê.

Desbloqueando uma Resiliência de Identidade Incomparável: A parceria Semperis-Cohesity

- Chris Salzgeber | Gestor de produtos, Integrações

- 17 de setembro de 2025

A parceria Semperis-Cohesity é a convergência de dois líderes do sector, cada um com uma experiência singular. Com o Cohesity Identity Resilience, as organizações podem ter a certeza de que os seus sistemas de identidade críticos estão seguros e são recuperáveis.

Como proteger contas de serviço: Protegendo o calcanhar de Aquiles da segurança de identidade

- Ran Harel

- 24 de julho de 2025

A proteção das contas de serviço é essencial para a segurança do sistema de identidade, mas, na prática, exige muito tempo e recursos. Saiba por que razão as contas de serviço são uma lacuna de segurança persistente e como colmatá-la.

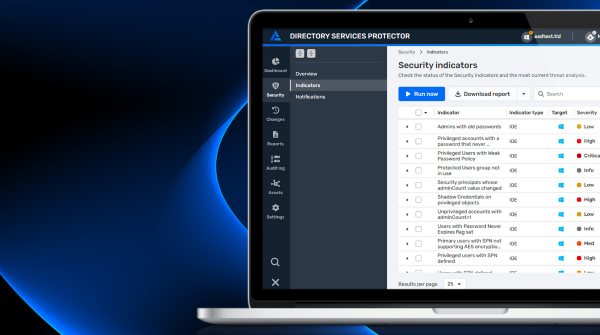

Melhorar a segurança do AD híbrido com resposta automatizada e administração simplificada

- Eran Gewurtz | Diretor de Gestão de Produtos

- Jul 22, 2025

As contas de serviço são fáceis de configurar incorretamente, difíceis de controlar e frequentemente esquecidas, o que as torna pontos de entrada ideais para os ciber-atacantes. Saiba como DSP expande sua capacidade de descobrir, monitorar, controlar e proteger contas de serviço.

Golden dMSA: O que é o desvio de autenticação dMSA?

- Adi Malyanker | Investigador de segurança

- 16 de julho de 2025

As contas de serviço gerenciado delegadas foram projetadas para revolucionar o gerenciamento de contas de serviço. Mas os pesquisadores da Semperis descobriram uma falha crítica de design que os invasores podem explorar para persistência e escalonamento de privilégios em ambientes AD com dMSAs. Saiba mais sobre o Golden dMSA e seus riscos.

Como bloquear o BadSuccessor: O bom, o mau e o feio da migração dMSA

- Jorge de Almeida Pinto

- 10 de julho de 2025

A técnica de escalonamento de privilégios BadSuccessor representa um risco grave para os ambientes do Active Diretory que usam Contas de Serviço Gerenciado delegadas. Saiba como o bloqueio da migração de dMSA impede que os atacantes usem indevidamente uma dMSA para assumir o controlo de um domínio AD.

Compreender a postura de segurança da identidade: Ver o panorama geral do seu ambiente híbrido

- Sean Deuby | Tecnólogo Principal, Américas

- 27 de junho de 2025

A procura da maturidade da cibersegurança exige mais do que ligar um interrutor. Para manter uma forte postura de segurança de identidade, comece por analisar de forma mais abrangente os factores complexos que afectam o seu ecossistema de identidade.

Como se defender contra ataques de adivinhação de palavra-passe

- Daniel Petri | Gestor de formação sénior

- 13 de junho de 2025

Eis o que precisa de saber sobre a adivinhação de palavras-passe e como proteger o Active Diretory - e a sua organização.