O Windows Server 2025 apresenta um novo tipo de conta de serviço denominado Contas de Serviço Gerido Delegadas (dMSAs). Estas contas foram concebidas para simplificar a gestão de contas de serviço, dando aos administradores uma identidade segura e gerida que podem utilizar para substituir contas de serviço não geridas legadas.

No entanto, os investigadores da Akamai1 descobriram que os atacantes podem facilmente criar e configurar um dMSA e, em seguida, abusar dele para se fazerem passar por qualquer utilizador no Active Diretory, incluindoadministradores de domínios. Os investigadores chamaram a esta técnica BadSuccessor.

Como ainda não existe uma correção para esta vulnerabilidade, a Semperis melhorou o Protetor de Serviços de DiretórioDSP) com um indicador de exposição (IOE) e três indicadores de comprometimento (IOCs) focados em permitir que você detecte e mitigue atividades maliciosas envolvendo dMSAs.

O que é o BadSuccessor?

BadSuccessor é uma técnica de escalonamento de privilégios que explora dMSAs concedendo permissões de alto privilégio a qualquer utilizador que crie um objeto dMSA.

Criar um dMSA é relativamente simples.2 E como a equipa da Akamai demonstrou, uma vez criado o objeto, um atacante pode executar uma migração simulada, associando o dMSA a qualquer conta com privilégios elevados.

A definição de atributos específicos durante a criação da conta faz com que o controlador de domínio (DC) trate o dMSA como se estivesse a continuar a identidade de um utilizador privilegiado, levando à exploração do Certificado de Atributo de Privilégio (PAC).

A funcionalidade dMSA está presente por predefinição em qualquer Windows Server 2025 DC e acarreta riscos significativos.3

- Com permissões mínimas, os atacantes podem criar um dMSA e ligá-lo a uma conta privilegiada.

- Obtendo acesso instantâneo, os atacantes podem comprometer rapidamente todo o domínio.

- Como os direitos de delegação herdados são normalmente complexos e estratificados, a exploração da vulnerabilidade é difícil de detetar.

É evidente que a atenuação proactiva é essencial.

Defender-se contra BadSuccessor: Novo indicador DSP de exposição

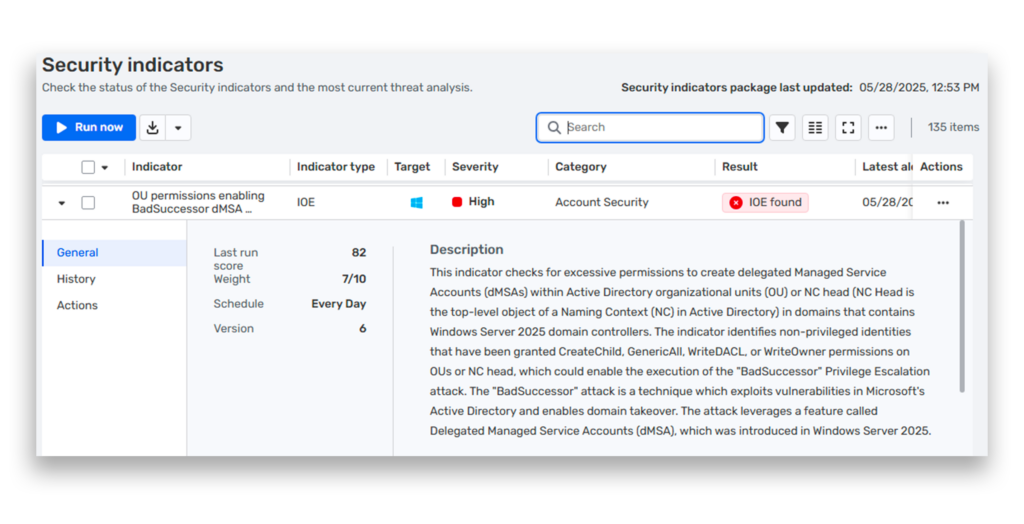

Todos os clientes DSP receberão uma lista IOE actualizada, que inclui agora uma nova verificação que procura contas do Active Diretory (AD) com permissões excessivas(Figura 1).

Não se trata apenas de BadSuccessor. As permissões alargadas podem conduzir a todo o tipo de caminhos de escalonamento não intencionais. Em muitos ambientes, a delegação é utilizada tendo em conta a conveniência ou a pressão operacional. Com o tempo, esta prática resulta em contas com muito mais acesso do que deveriam ter - e em oportunidades fáceis para os atacantes.

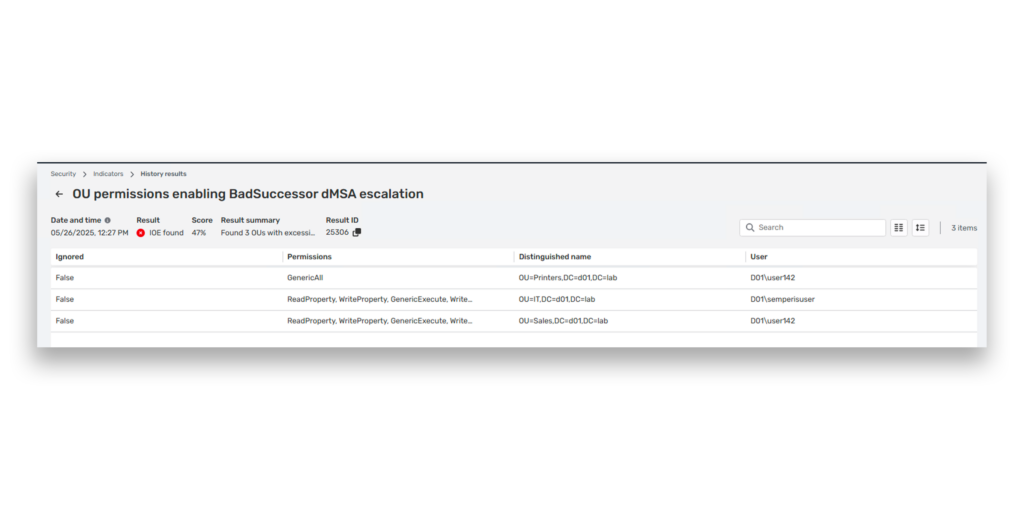

A captura de ecrã na Figura 2 mostra exemplos de resultados do IOE do DSP que detecta permissões excessivas de unidades organizacionais (OU) relacionadas com a vulnerabilidade BadSuccessor dMSA. A lista mostra UOs nas quais foram concedidas aos utilizadores permissões demasiado amplas, tais como GenericAll ou vários direitos de escrita que lhes poderiam permitir criar ou manipular dMSAs.

Detetar a atividade BadSuccessor: Novos indicadores de compromisso

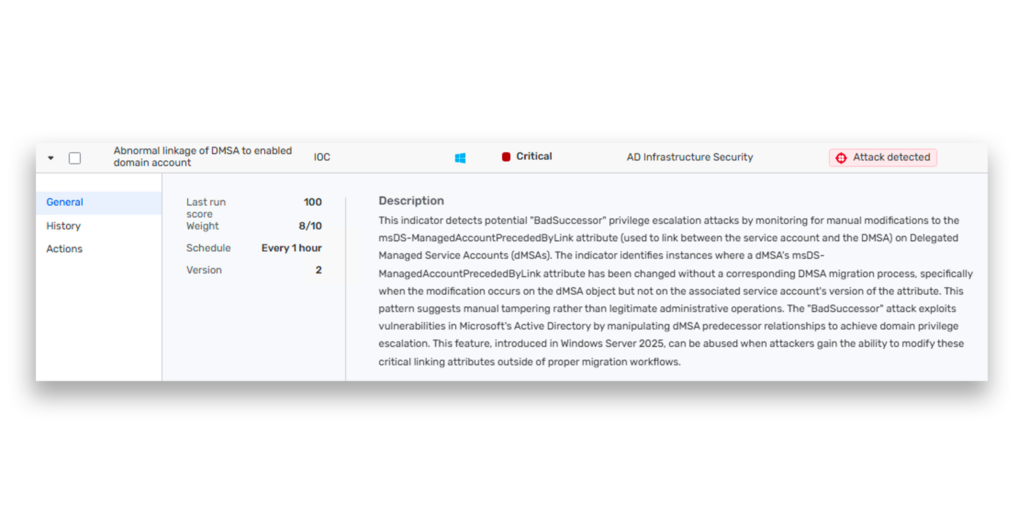

Em colaboração com a Akamai, adicionámos três novos IOCs no DSP. O primeiro indicador sinaliza os casos em que o msDS-ManagedAccountPrecededByLink num dMSA é modificado fora de uma migração adequada (Figura 3).

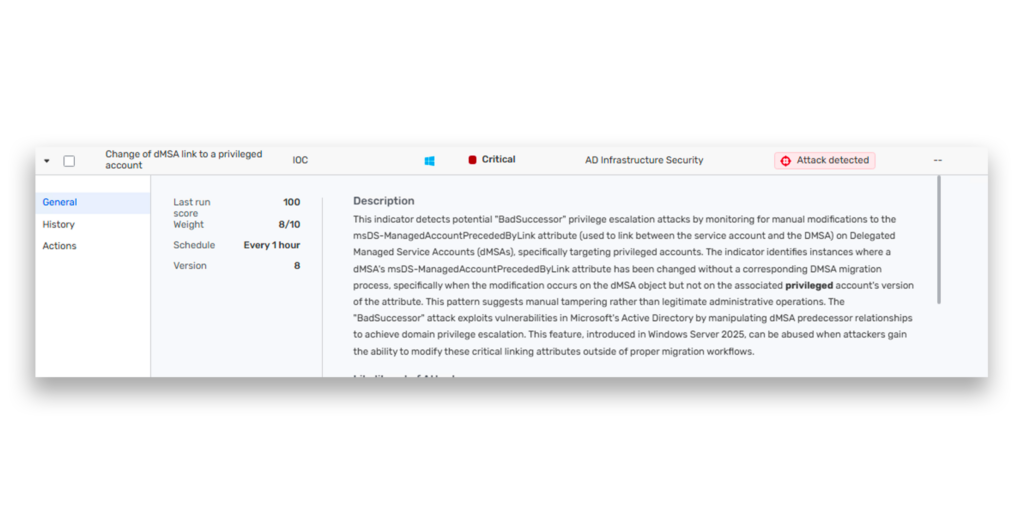

O segundo IOC detecta quando um dMSA é ligado manualmente a uma conta privilegiada fora de uma migração adequada, um sinal de potencial abuso do BadSuccessor para aumentar os privilégios de domínio(Figura 4).

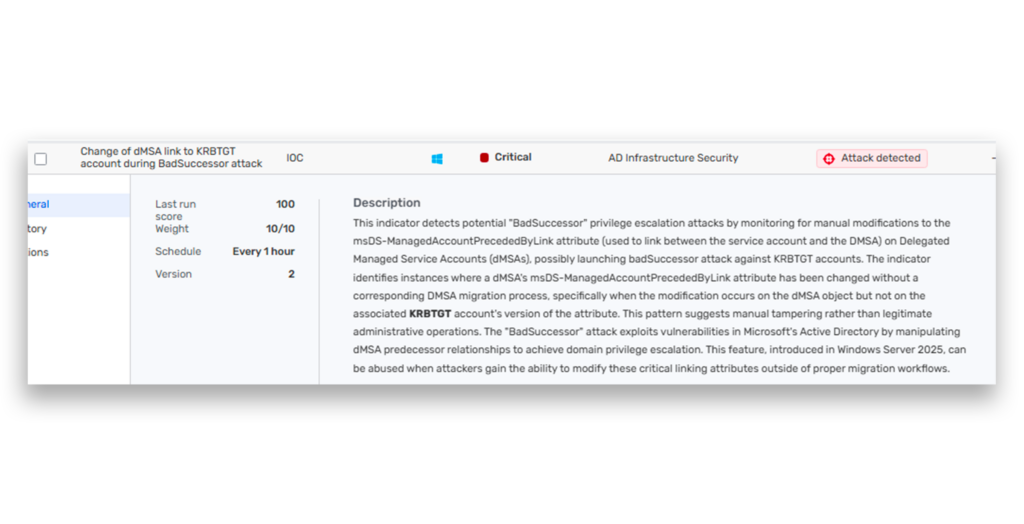

O terceiro IOC detecta tentativas de associar uma dMSA à conta KRBTGT (Figura 5).

Instantâneo da Semperis

O BadSuccessor afecta especificamente as organizações que têm pelo menos um DC com o Windows Server 2025.

Mesmo que o resto do domínio esteja a executar versões mais antigas, um único DC 2025 é suficiente para tornar o caminho do ataque viável.

Até a Microsoft lançar uma correção, a atenuação mais eficaz consiste em rever e reforçar as permissões no AD, em especial as que permitem aos utilizadores criar ou modificar dMSAs.

Concentre-se nos direitos concedidos às UOs e ao objeto Raiz do Domínio, que são frequentemente excessivos devido a práticas de delegação demasiado amplas.

Os IOEs e IOCs do DSPajudam a monitorizar de perto os eventos de criação e autenticação do dMSA, bem como as modificações de atributos.

Saiba mais sobre os perigos de privilégios excessivos no AD

- Por que você deve prestar atenção ao excesso de privilégios no Active Diretory - Semperis

- O que é a delegação sem restrições? | Catálogo de ataques de identidade da Semperis

- O que é a segurança do Active Directory? | Guias Semperis AD

- Delegação em camadas e gerenciamento de ACLs | Guias Semperis