Proteger corretamente o seu Active Diretory (AD) nunca foi fácil. O mesmo se aplica à concessão de direitos para alterar coisas no AD. Afinal de contas, não quer que as suas contas de administrador mais privilegiadas (por exemplo, Admins. do Domínio) executem operações de diretório diárias, mas a concessão de demasiados privilégios ameaça a sua posição de segurança do AD. É aqui que entra a delegação de permissões a objectos do AD.

A granularidade das permissões no Active Diretory é poderosa, mas pode ser esmagadora. Ao longo dos anos, a Microsoft adicionou algumas opções e direitos para permitir que os administradores concedam capacidades a um nível mais granular. No entanto, os esforços para fornecer compatibilidade retroactiva com as permissões delegadas existentes também tornaram a segurança do seu AD ainda mais complicada. Já escrevi anteriormente sobre algumas das potenciais consequências para a segurança do AD. Infelizmente, estes problemas mantêm-se na versão mais recente do sistema operativo, o Windows Server 2025.

Eis como pode utilizar as opções de palavra-passe do Windows com gestão de delegações para suportar a sua estrutura de gestão de utilizadores sem sacrificar a segurança do seu Active Diretory.

Delegação da gestão de utilizadores e princípio do privilégio mínimo

Ao conceber um modelo de delegação do AD, os administradores têm de diferenciar cuidadosamente quem pode ver ou fazer o quê em que parte do diretório. Aos administradores delegados devem ser concedidos apenas os privilégios mínimos de que necessitam para efetuar as tarefas administrativas necessárias - nem mais, nem menos.

Por exemplo, digamos que a função de um operador de helpdesk é repor as palavras-passe dos utilizadores. Os operadores não necessitam de Controlo Total da unidade organizacional (OU) que contém todas as contas de utilizador. Se o fizessem, os operadores de helpdesk poderiam efetuar muitas outras alterações às contas de utilizador e a outros objectos nessa UO. Mesmo que pretenda conceder permissões aos operadores regionais - até ou incluindo o Controlo Total - paragerir mais aspectos dos utilizadores, deve continuar a querer que eles sigam as suas regras de segurança gerais, especialmente no que diz respeito a diferentes opções de palavra-passe para os utilizadores que gerem.

Gestão das opções de palavra-passe vs política de palavra-passe

O modelo de permissões original que a Microsoft lançou com o Windows Server 2000 era impressionantemente completo e permitia aos administradores conceder capacidades até ao atributo de um objeto (em vez de apenas o próprio objeto). No entanto, as limitações relativas à restrição da definição de opções de palavra-passe específicas tinham o potencial de entrar em conflito com a política de palavras-passe da empresa.

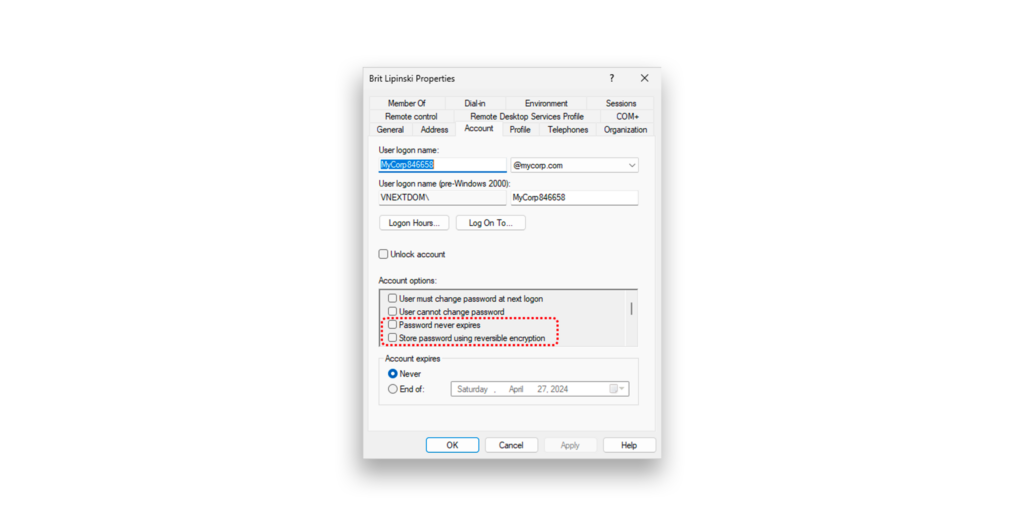

O problema com a versão original do AD é que não conseguia distinguir entre as seguintes opções de gestão de palavras-passe sensíveis à segurança(Figura 1):

- Guardar a palavra-passe através de encriptação reversível

- A palavra-passe nunca expira

- Palavra-passe não necessária Bit

O bit de senha não necessária não está disponível nas interfaces de usuário nativas do Windows. Mas o bit pode ser definido programaticamente; por exemplo, através do PowerShell:

Get-ADUser -Identity Bob | Set-ADUser -PasswordNotRequired $true

Estas opções, quando utilizadas, podem facilmente minar a sua política de palavras-passe empresarial, colocando a sua empresa em risco. As opções não têm o seu próprio atributo onde são armazenadas, mas fazem parte do atributouserAccountControl de um utilizador no AD. Este atributo é uma coleção de várias definições que controlam muitos aspectos de uma conta de utilizador, colocando um interrutor binário na posição correta.

Infelizmente, qualquer permissão delegada que conceda a um operador Controlo Total sobre os utilizadores numa UO - ou mesmo que conceda simplesmente o direito de Escrever AccountRestrictions nesses objectos de utilizador - também permite que o operador defina estas opções de palavra-passe sensíveis em quaisquer contas sob o seu controlo.

Permitir que os administradores delegados escolham estas opções de palavra-passe para as contas que gerem conduz frequentemente a resultados desagradáveis. Por exemplo, os administradores delegados que não estão sensibilizados para a segurança podem configurar uma elevada percentagem dos seus utilizadores com a opção A palavra-passe nunca expira simplesmente para evitar problemas quando os utilizadores alteram as suas palavras-passe. Naturalmente, esta prática prejudica quaisquer políticas de idade da palavra-passe definidas ao nível do domínio... mesmo as definidas para grupos através de políticas de palavra-passe detalhadas.

O problema dos utilizadores autenticados

A Microsoft não demorou muito tempo a combater este problema. Com o lançamento do Windows Server 2003, a Microsoft introduziu três novos direitos de acesso de controlo, também conhecidos como direitos alargados:

- Ativar a palavra-passe encriptada reversivelmente por utilizador

- Não expirar a palavra-passe (que permite a definição do sinalizador A palavra-passe nunca expira )

- Atualizar palavra-passe não necessária Bit

Em contraste com os direitos alargados, como Repor Palavra-Passe, que tem de ser definido diretamente para objectos de utilizador, estes três direitos alargados foram implementados para serem aplicados ao nível do domínio. Com estes direitos, apenas os operadores a quem foi concedido Controlo Total ou Escrever Restrições de Conta a um conjunto de utilizadores (por exemplo, numa UO) em combinação com uma dessas permissões de palavra-passe especiais na raiz do domínio poderiam realmente definir estas opções de palavra-passe sensíveis nas contas que controlam.

No entanto, sendo a Microsoft a Microsoft, a necessidade de compatibilidade com as permissões delegadas existentes e a necessidade de "as coisas funcionarem como antes" tiveram prioridade sobre o incentivo aos clientes para melhorarem a segurança do AD nos seus modelos de delegação.

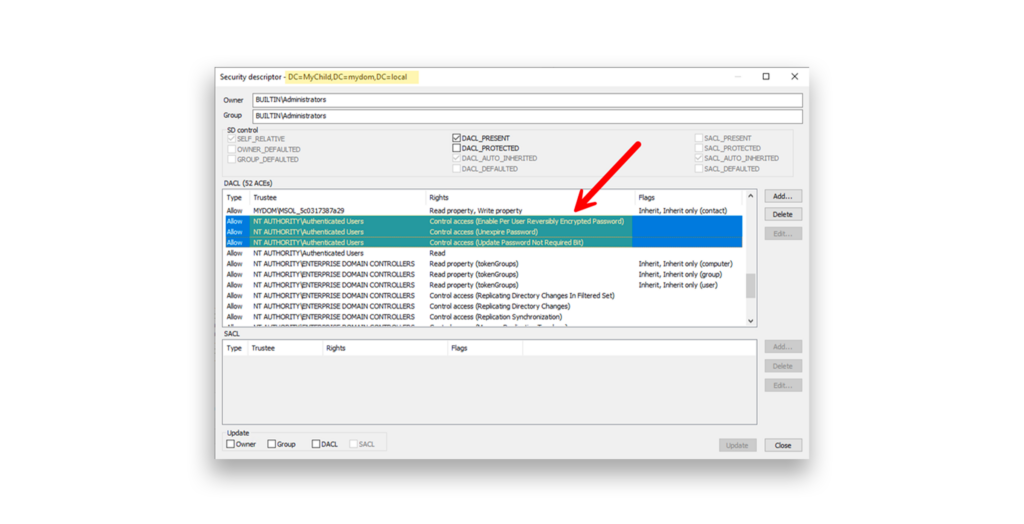

Para resolver este dilema, a Microsoft optou por conceder ao grupo Utilizadores Autenticados estes direitos na raiz do domínio durante a atualização do Windows Server 2003 dos domínios e florestas do AD existentes. Infelizmente, também definiu essas permissões em qualquer domínio AD recentemente implementado.

Parece-lhe familiar? Sim, os Utilizadores Autenticados aparecem em todo o lado... e nem sempre a seu favor(Figura 2).

Este tem sido o status quo desde a atualização do Windows Server 2003... e continua a acontecer em novas implementações do AD baseadas no Windows Server 2022 e até no Windows Server 2025. Isto significa que é quase certo que encontrará estas permissões predefinidas ainda activas na sua implementação do AD - e é provável que estejam a impedi-lo de reforçar a segurança das palavras-passe no seu Active Diretory.

Como melhorar a segurança das palavras-passe do AD

Então, como pode melhorar a segurança da palavra-passe do AD? Em primeiro lugar, terá de remover a permissão predefinida para Utilizadores Autenticados para esses três direitos alargados da raiz dos seus domínios. Em seguida, terá de escolher os substitutos adequados - caso opte por delegar essas permissões. Lembre-se: Estes três direitos alargados têm de ser definidos ao nível do domínio. A concessão dos mesmos ao nível da UO não tem qualquer efeito.

A minha recomendação:

- Crie um grupo separado para cada um destes direitos alargados sensíveis.

- Conceda a cada grupo a respectiva permissão na raiz do domínio. Estes grupos pertencem à sua UO de Nível 0, onde apenas os Administradores do Domínio podem efetuar alterações.

- Numa floresta com vários domínios, crie os grupos como grupos universais no seu domínio raiz. Desta forma, pode adicionar utilizadores selecionados de cada domínio aos grupos, que poderão então conceder as respectivas permissões em qualquer domínio.

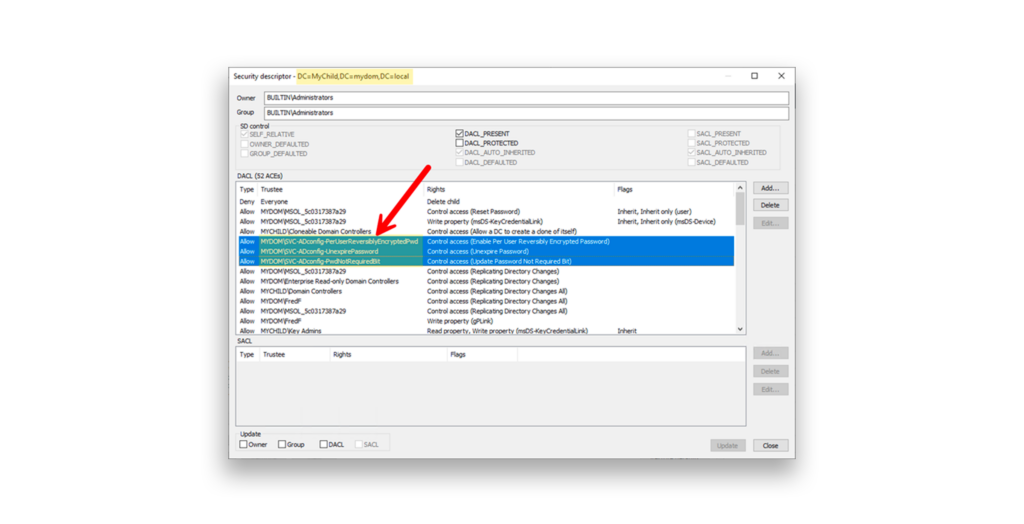

Por exemplo, pode criar os três grupos seguintes:

- SVC-ADconfig-PerUserReversiblyEncryptedPwd

- SVC-ADconfig-UnexpirePassword

- SVC-ADconfig-PwdNotRequiredBit

Em seguida, substitua os direitos alargados concedidos aos utilizadores autenticados por cada grupo correspondente(Figura 3).

Agora, suponha que pretende que um operador, Fred, tenha permissões para gerir um utilizador. Pode ainda conceder ao Fred Controlo Total ou Escrever Restrições de Conta para todos os utilizadores na UO pela qual ele é responsável. Mas o Fred não poderá definir nenhuma das três opções de palavra-passe sensível nessas contas de utilizador.

Agora, se adicionar o Fred ao grupo SVC-ADconfig-UnexpirePassword, ele poderá definir a opção A palavra-passe nunca expira para os utilizadores que gere. É provável que seja melhor não dar esta opção ao Fred, mas poderia fazê-lo se houvesse uma necessidade válida.

Esperemos que já tenha planos de teste e uma lista de pessoas responsáveis pela validação das aplicações, ferramentas e processos de gestão de utilizadores e clientes mais importantes, bem como um processo de recolha de feedback após efetuar estas alterações de permissões. E, naturalmente, antes de efetuar essas alterações no seu ambiente AD de produção, deve registar as permissões actuais e testar as novas definições antes de implementar as alterações.

Idealmente, tem uma solução que regista todas as alterações no seu Active Diretory, incluindo o atributo nTsecurityDescriptor, que essencialmente armazena a permissão do respetivo objeto. Melhor ainda seria uma solução que também pudesse anular essas alterações no AD.

Sim, revelação completa: o Semperis Diretory Service Protetor (DSP) pode fazer essas duas coisas. Existem também scripts disponíveis publicamente que podem ser utilizados com as suas próprias capturas de ecrã para documentar o seu trabalho.

Principais conclusões para opções de palavras-passe sensíveis no Windows Server 2025 e anteriores

O Active Diretory está cheio de surpresas de segurança. Para identificar potenciais falhas de segurança no seu ambiente, descarregue o Purple Knightuma ferramenta gratuita de avaliação da segurança do AD que identifica mais de 150 indicadores de exposição e indicadores de comprometimento e fornece orientações sobre como lidar com eles.

Tenha apenas em atenção que a adoção do Windows Server 2025 não significa necessariamente que deixe para trás as problemáticas definições antigas. Se nada mais, considere alterar as definições de configuração relacionadas com a delegação de opções de palavra-passe sensíveis.

- Se delegou a administração de objectos de utilizador a administradores que não são administradores de domínio, determine se essas pessoas precisam de ter a capacidade de definir opções sensíveis como A palavra-passe nunca expira nas contas de utilizador que gerem.

- Substitua as permissões predefinidas para Utilizadores Autenticados na raiz do domínio para os três direitos alargados abordados neste artigo por grupos que apenas os Administradores do Domínio podem gerir.

- Adicione seletivamente administradores delegados aos grupos recém-criados - mas apenas se houver uma verdadeira necessidade comercial para que possam gerir qualquer uma destas opções de palavra-passe sensíveis.

Fazer estas alterações acarreta poucos riscos e grandes benefícios para a segurança do Active Diretory e para uma gestão eficaz das delegações.

Precisa de ajuda com a segurança do AD?

Aproveite a experiência da Semperis. Solicite uma Revisão da Configuração de Segurança e a nossa equipa utilizará ferramentas automatizadas e métodos manuais para encontrar configurações incorrectas e caminhos de ataque que um atacante possa utilizar para comprometer o seu ambiente.