Les rançongiciels restent une entreprise criminelle très lucrative.

Des groupes de pirates informatiques utilisant des ransomwares ont extorqué au moins 144,35 millions de dollars à des organisations américaines entre janvier 2013 et juillet 2019. C'est le chiffre précis récemment révélé par le FBI - les dommages réels sont très certainement beaucoup plus élevés, étant donné que seule une partie des cybercrimes est signalée aux forces de l'ordre.

Pour s'introduire dans un réseau, les fournisseurs de ransomware envoient des courriers électroniques à un employé ciblé. Une fois à l'intérieur d'un réseau, ils se déplacent latéralement pour localiser et crypter les systèmes critiques ; une demande de rançon pour une clé de décryptage s'ensuit. Dans de nombreux cas, la phase de déplacement latéral est facilitée par le détournement d'un outil omniprésent d'ADministrateur de réseau : Windows Active Directory, ou AD.

J'ai eu l'occasion, une fois de plus, de discuter du yin et du yang concernant la place centrale d'Active Directory au cœur des réseaux d'entreprise avec Mickey Bresman, cofondateur et PDG de Semperis, une entreprise de cyber-résilience axée sur l'identité et basée dans le nouveau World Trade Center, dans le sud de Manhattan. Nous nous sommes rencontrés à RSA 2020. Pour approfondir notre discussion, écoutez le podcast qui l'accompagne. En voici les principaux extraits.

Hausse des rançongiciels

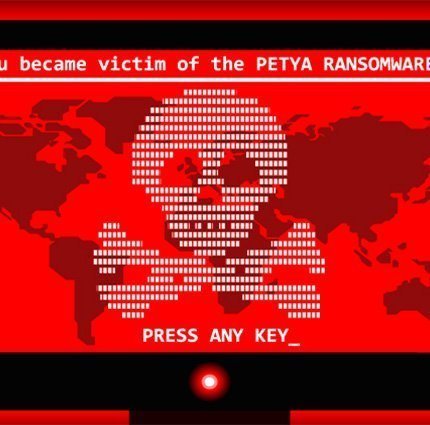

AD permet aux informaticiens de gérer l'accès aux serveurs et aux applications sur l'ensemble d'un réseau Windows ; il est utilisé dans 90 % des organisations américaines, ce qui se traduit par des dizaines de milliers d'entreprises et d'agences. Au printemps 2017, les vers ransomware WannaCry et NotPetya ont fait le tour du monde, gelant les systèmes Active Directory de milliers d'entreprises.

Dans le sillage de NotPetya, en particulier, les grandes entreprises se sont empressées de verrouiller les défenses de leur réseau interne. NotPetya a causé 10 milliards de dollars de dommages, selon Tom Bossert, haut fonctionnaire du ministère de la sécurité intérieure à l'époque.

Les acteurs de la menace ont donc commencé à se concentrer sur des cibles plus faciles. Ils ont commencé à affiner les moyens de manipuler AD pour aider et soutenir les campagnes de ransomware depuis lors. En 2018 et 2019, les perturbations commerciales déclenchées par les ransomwares ne sont pas apparues sous la forme de vers à l'échelle mondiale, comme WannaCry et NotPetya, mais sous la forme d'attaques ponctuelles implacables.

"Il y a eu une forte augmentation au troisième et au quatrième trimestre 2019, pas seulement aux États-Unis, mais dans le monde entier", m'a dit Bresman. "Les ransomwares vont toujours très vite et très fort, et deviennent en fait un problème encore plus important."

Parmi les organisations actuellement dans la ligne de mire figurent des entreprises manufacturières, des télévendeurs, des cabinets d'avocats, des hôpitaux, des villes et des communes, des agences gouvernementales locales et des districts scolaires locaux - les fondements mêmes de l'économie américaine

Manipulation des identités

Les acteurs de la menace recherchent AD pour les mêmes raisons que celles qui poussent les entreprises à s'y fier : AD est la plaque tournante de l'authentification, fournissant un accès unique (SSO) à l'ensemble du réseau de l'entreprise. Un employé - ou un acteur de la menace - peut se connecter une seule fois à Active Directory et, s'il dispose de privilèges suffisamment élevés, obtenir un accès complet à toutes les ressources de l'organisation.

Les attaquants ont désormais perfectionné de nombreux moyens de manipuler AD et de mettre la main sur des informations d'identification SSO ayant un statut d'accès privilégié. L'un des types d'exploitation les plus répandus consiste à pirater les vulnérabilités connues du protocole d'authentification Kerboros, qui s'intègre à AD. Le piratage de Kerberos - souvent appelé attaque par "ticket d'or" - peut faciliter grandement les déplacements latéraux sans être détecté.

De plus, de nouvelles vulnérabilités liées à l'AD sont découvertes en permanence. C'est vrai pour tous les logiciels, bien sûr. Mais les failles AD impliquent généralement des enjeux très importants. Le 10 mars, par exemple, Microsoft a publié un correctif pour une faille critique découverte dans ce qu'on appelle LDAP, un autre protocole de communication lié à AD. Cette faille, tant qu'elle n'est pas corrigée, permet à une personne malveillante d'élever ses privilèges et d'effectuer des attaques de type "man-in-the-middle" à l'intérieur du réseau d'une entreprise.

Selon M. Bresman, la grande majorité des attaques par ransomware repose aujourd'hui sur la manipulation des identités gérées et contrôlées, à un certain niveau, par AD.

Exposition aux attaques

Semperis a été lancée en 2014 pour fournir des services de reprise après sinistre spécifiquement pour les systèmes AD. Elle a commencé par aider les entreprises à restaurer rapidement et efficacement un système AD qui s'était soudainement corrompu et arrêté. Il y a six ans, la cause la plus probable était un employé malhonnête.

Puis sont arrivées les vagues d'attaques de ransomwares, exploitant AD pour se propager, avec pour objectif l'extorsion. Entre-temps, le défi de la récupération d'un système AD corrompu ou abusif est devenu beaucoup plus complexe. Les entreprises mélangent de plus en plus les ressources fournies par le cloud et l'infrastructure informatique sur site, et la dépendance à l'égard des réseaux hybrides s'est accrue, tout comme la complexité des tentatives de verrouillage d'AD.

"Tout d'un coup, les organisations se retrouvent dans une situation où elles doivent protéger plusieurs domaines différents, certains de ces actifs se trouvant dans leur propre centre de données, mais beaucoup d'entre eux se trouvant maintenant à l'extérieur du centre de données", explique M. Bresman. "Toutes les organisations deviennent de plus en plus numériques. Ce n'est pas nouveau... mais maintenant, les malfaiteurs y prêtent attention. Plus une organisation devient numérique, plus elle est exposée à des attaques potentielles.

Résilience AD

Après avoir lancé un service de récupération spécialisé, Semperis a modifié son modèle commercial pour aider les entreprises à renforcer la résilience de leur système d'information. Récemment, la société a élargi son offre en proposant d'analyser les systèmes AD d'un client afin de trouver et de corriger toutes les vulnérabilités liées à l'AD - avant qu'un acteur de la menace ne s'y attelle.

"La meilleure chose à faire est d'être prêt avant qu'une attaque ne se produise", explique M. Bresman. "Nous entrons dans votre environnement et vous préparons, en nous assurant que vous fermez tout ce qui peut l'être.

Bien entendu, il est rarement pratique de tout verrouiller. Par exemple, une analyse peut révéler un paramètre de configuration qui devrait être modifié pour renforcer la sécurité. Mais cette modification entraînerait la coupure de certaines fonctionnalités d'une application commerciale existante, ce qui provoquerait une levée de boucliers.

Toutefois, le simple fait d'avoir connaissance d'une faille grave connue constitue un grand pas dans la bonne direction. "Nous pouvons lui accorder une attention particulière, en commençant par un plan d'atténuation", explique M. Bresman. "Nous pouvons surveiller tout ce qui peut se produire d'inhabituel dans cet environnement ; et si quelque chose se produit qui n'était pas prévu, nous pouvons le notifier immédiatement.

Avec la persistance du fléau des ransomwares et l'extension de la surface d'attaque des réseaux d'entreprise, il est logique de surveiller et de tester AD, du point de vue de la sécurité, vingt-quatre heures sur vingt-quatre. L'adoption généralisée de cette pratique ferait une grande différence. J'y veillerai.