- Was ist die Funktion Gruppenrichtlinienpräferenzen?

- Wie werden die Gruppenrichtlinienpräferenzen missbraucht?

- Wie können Sie GPP-Missbrauch erkennen und sich dagegen wehren?

- Profile von Bedrohungsakteuren

- GPP Missbrauchstools

- Überblick über die Bedrohung

- Semperis Schnappschuss

- Erfahren Sie mehr über die Kompromittierung von Zugangsdaten

- Endnoten

Da Active Directory sowohl eine breite als auch eine tiefe Kontrolle über Ihr Windows-Ökosystem bietet, sind Cyber-Angreifer ständig auf der Suche nach AD-Einstiegspunkten. Eine der einfachsten Möglichkeiten für Cyber-Angreifer, sich Zugang zu Ihrem Identitätssystem zu verschaffen, ist das Erraten eines Kontopassworts oder das Erlangen eines Passworts durch Phishing, Social Engineering oder Passwort-Spraying. Die zweitbeste Lösung? Ein verschlüsseltes Passwort, das leicht zu entschlüsseln ist.

Aus diesem Grund ist jede Anmeldungsfunktion, die einen einfachen Weg zum Erlernen eines Kennworts bietet, nicht zu empfehlen. Das ist der Fall bei den Gruppenrichtlinienpräferenzen (GPP).

Was ist die Funktion Gruppenrichtlinienpräferenzen?

Die Gruppenrichtlinienpräferenzen sind eine Windows-Funktion, mit der Administratoren Einstellungen für mehrere Computer in einer Active Directory (AD)-Domäne verwalten können. Mit GPP können Administratoren Dinge wie zugeordnete Laufwerke, geplante Aufgaben und Registrierungseinstellungen steuern.

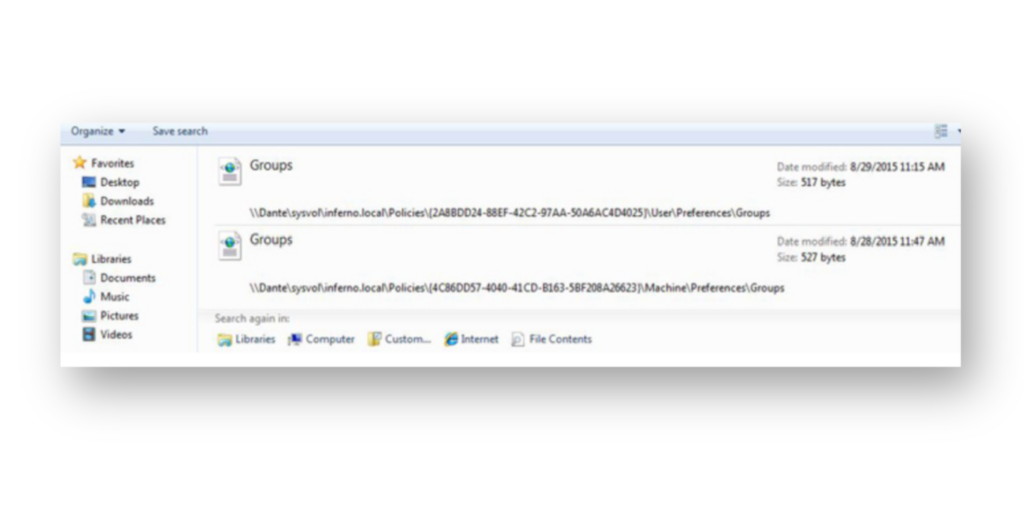

Früher erlaubte GPP auch das Festlegen von Kennwörtern für lokale Konten(Abbildung 1). Diese Praxis war jedoch unsicher, da sie die Speicherung von Kennwörtern in einem leicht umkehrbaren Format erlaubte. Microsoft hat diese Funktion schließlich entfernt.

Wie werden die Gruppenrichtlinienpräferenzen missbraucht?

Abbildung 2 zeigt ein Beispiel für eine GPP-XML-Datei, in der das Passwort für das lokale Administratorkonto gespeichert ist. Das Passwort, dargestellt als cpasswordist zwar verschlüsselt, konnte aber leicht entschlüsselt werden, da der Verschlüsselungsschlüssel öffentlich bekannt ist, was zu großen Sicherheitsrisiken führte. Außerdem konnten die in GPP festgelegten Kennwörter auf mehrere Workstations und Mitgliedsserver angewendet werden. Das bedeutete, dass das lokale Administratorkonto auf jedem dieser Systeme dasselbe Kennwort haben würde, das von der cpassword Wert in der XML-Datei.

cpassword), die leicht entschlüsselt werden können.Wie können Sie GPP-Missbrauch erkennen und sich dagegen wehren?

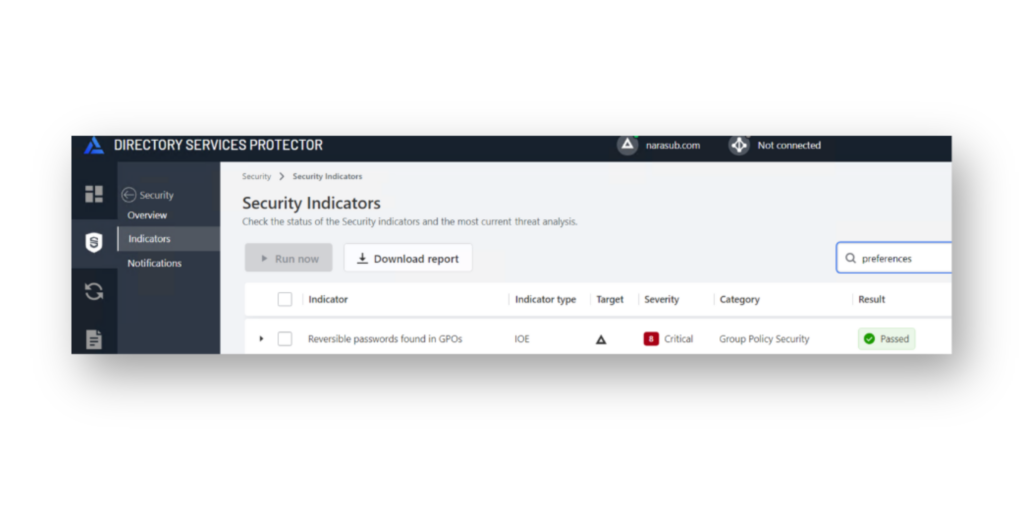

Semperis Directory Services Protector (DSP ) enthält einen Indikator für die Gefährdung, der kontinuierlich alle potenziellen Kennwortdateien in den Gruppenrichtlinien-Voreinstellungen überwacht und aufspürt(Abbildung 3).

Profile von Bedrohungsakteuren

Die folgenden Bedrohungsakteure haben in den Gruppenrichtlinien-Einstellungen nach Kennwörtern gesucht:

- Wizard Spider (MITRE Gruppe G0102)1

- APT33 (MITRE Gruppe G0064)2

- SchwarzKatze3

GPP Missbrauchstools

Die folgenden Tools können für die Suche nach Passwörtern in den Gruppenrichtlinieneinstellungen verwendet werden:

- PowerSploit

- Net-GPPPasswort Get-GPPPasswort

Überblick über die Bedrohung

ATT&CK-Taktik: Zugriff auf Zugangsdaten

Auf Oktober 18, 2023berichtete Palo Alto Networks Unit 42, dass BlackCat, eine Ransomware-Bande, hat ein neues Tool namens Munchkin eingeführt. Dieses Tool wurde über eine angepasste virtuelle Alpine-Maschine bereitgestellt und enthält verschiedene Python-Skripte, darunter Get-GPPPassword.py. Angreifer nutzten dieses Tool zum Auffinden und gespeicherte Passwörter in den Gruppenrichtlinienpräferenzen ausnutzen.4

Auf März 27, 2019Symantec berichtet, dass APT33 (Elfin) versucht hat, die Gpppassword Tool zum in den Gruppenrichtlinienpräferenzen gespeicherte Kennwörter finden und entschlüsseln. Es ist zwar nicht klar, ob diese Versuche erfolgreich waren, aber die Gruppe versuchte, falsch konfigurierte GPP-Einstellungen auszunutzen, um Klartext-Passwörter zu extrahieren und sich seitlich durch die Zielnetzwerke zu bewegen.5

Semperis Schnappschuss

Im Jahr 2014 veröffentlichte Microsoft das Sicherheitsbulletin MS14-025 Sicherheitsupdates zur Verfügung stellen, um die Sicherheitsrisiken mit GPP zu beheben. Die Anwendung der MS14-025-Updates verhindert jedoch lediglich neue Richtlinien zum Festlegen von Kennwörtern; sie entfernt nicht die alten Richtlinien, die noch Kennwörter in SYSVOL. Sie können diese bestehenden Richtlinien bereinigen, indem Sie Microsofts Get-SettingsWithCPassword.ps1 Skript, das alle offenen Passwörter findet und löscht.

Die Umstellung auf Windows Local Administrator Password Solution (Windows LAPS) oder eine andere Lösung zur Verwaltung von privilegiertem Zugriff ist eine bessere Möglichkeit, lokale Administratorpasswörter zu verwalten, um sicherzustellen, dass jeder Rechner ein eindeutiges Passwort hat und Angreifer daran gehindert werden, sich seitlich zu bewegen.

Erfahren Sie mehr über die Risiken der Kompromittierung von Zugangsdaten

- Passwort Sprühen Erklärt

- Missbrauch von Gruppenrichtlinien erklärt

- Active Directory Angriffe | 5 gängige AD-Angriffsmethoden

- NSA Top Ten Cybersecurity-Fehlkonfigurationen und Active Directory