- Was ist EntraGoat?

- Erste Schritte mit EntraGoat

- Schritt 1: Klonen und Starten des Labors

- Schritt 2: Starten Sie Ihre erste Herausforderung

- Schritt 3: Erkunden, angreifen, eskalieren

- Schritt 4: Erobern Sie die Flagge

- Schritt 5: Aufräumen

- Möchten Sie tiefer gehen?

- Lernen, üben und verteidigen mit EntraGoat

- Machen Sie weiter mit EntraGoat

- Haftungsausschluss

EntraGoat ist ein absichtlich verwundbares Labor, das reale Identitätsfehlkonfigurationen in Microsoft Entra ID simuliert.

Ganz gleich, ob Sie ein rotes oder blaues Team sind oder einfach nur neugierig auf Identitätsangriffe sind, dieser Leitfaden zeigt Ihnen, wie Sie EntraGoat einrichten, Ihre erste Herausforderung starten und wie Sie wie ein Profi Flaggen erobern.

Was ist EntraGoat?

Stellen Sie sich einen Spielplatz vor, auf dem Sie spielen können:

- Eskalieren Sie einen Benutzer an Global Admin

- Berechtigungsketten über die Graph API

- Missbrauch von falsch konfigurierten Anwendungen und Dienstprinzipien

- Aktivieren Sie privilegierte Rollen, um die MFA des globalen Administrators zurückzusetzen

- Simulieren Sie Angriffe, ohne die Produktionsumgebung zu gefährden

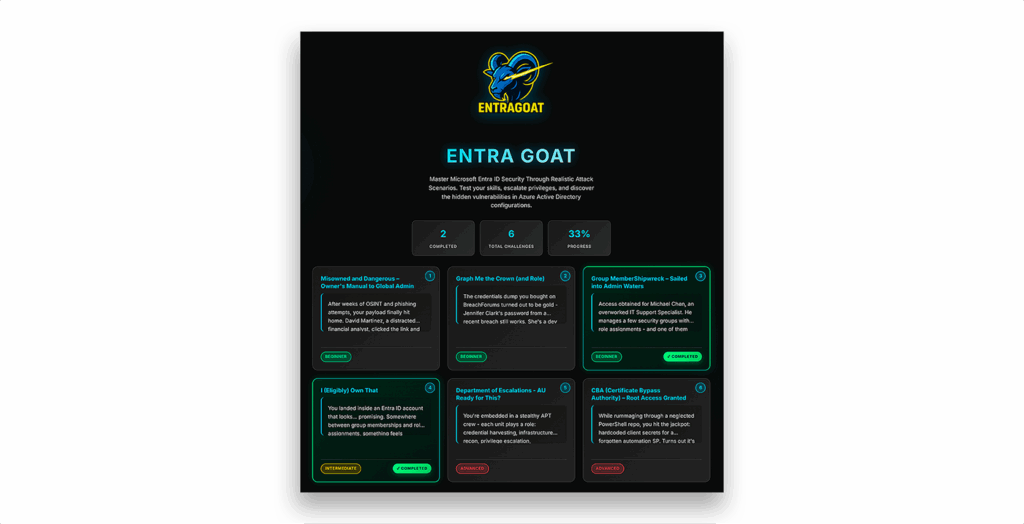

Genau das bietet EntraGoat: eine CTF-ähnliche Plattform für das Erlernen der Identitätsausnutzung in der Cloud(Abbildung 1).

Erste Schritte mit EntraGoat: Was Sie brauchen

Bevor wir uns die Hufe schmutzig machen, erfahren Sie hier, was Sie brauchen:

- Ein Test-Microsoft Entra ID-Mandant(die E5-Testversion funktioniert hervorragend)

- Globale Administratorrechte in diesem Mieter

- Node.js + npm installiert

- PowerShell 7+

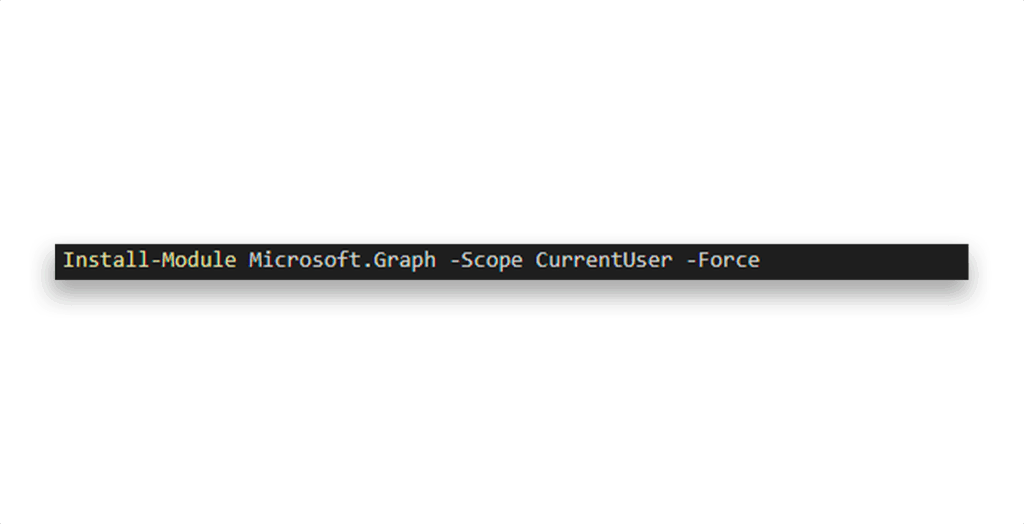

- Microsoft Graph PowerShell SDK(Abbildung 2)

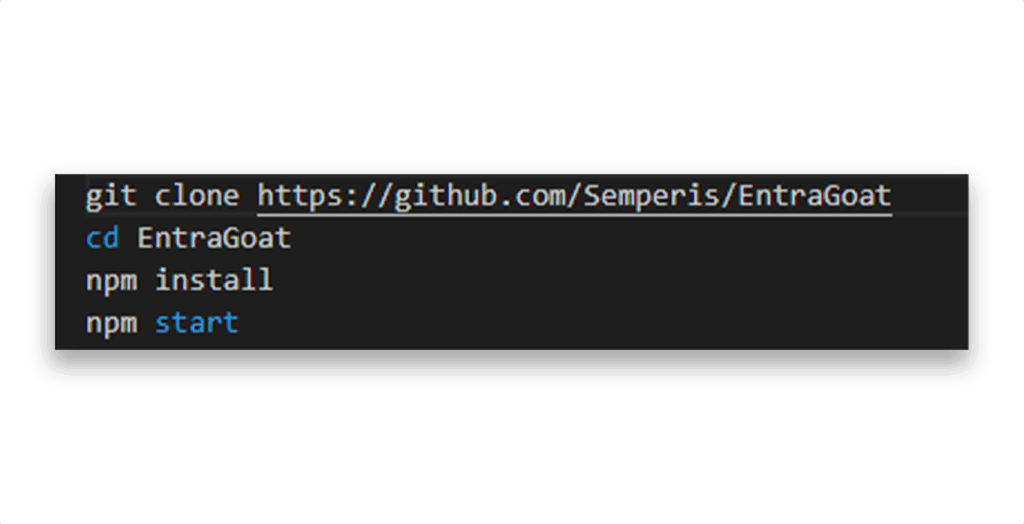

Schritt 1: Klonen und Starten des Labors

Starten Sie Ihr Terminal und führen Sie das in Abbildung 3 gezeigte Skript aus.

Öffnen Sie dann Ihren Browser auf: http://localhost:3000

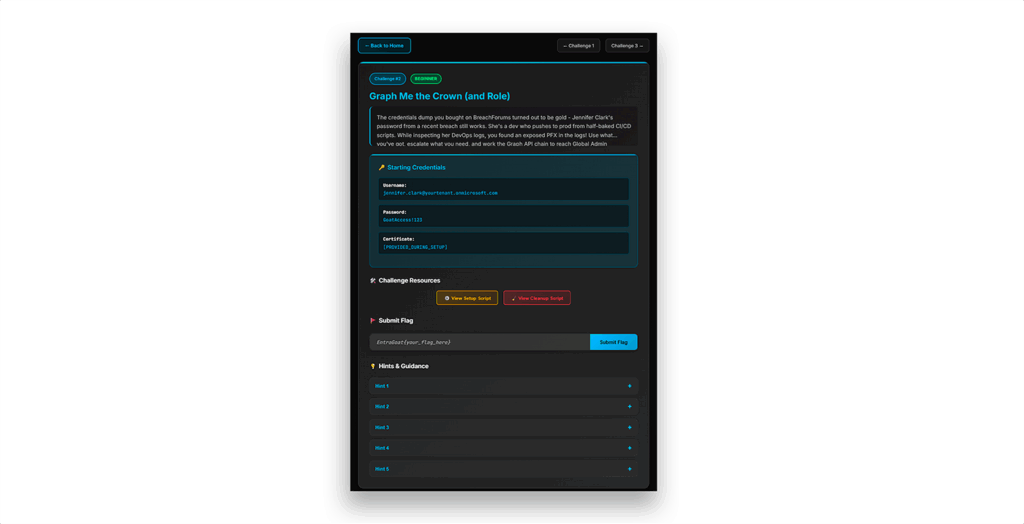

Wie Abbildung 4 zeigt, enthält jede Herausforderung eine Hintergrundgeschichte, Referenzen, Hinweise und einen Ort, an dem Sie die Flagge einreichen können.

Schritt 2: Starten Sie Ihre erste Herausforderung

Sobald das EntraGoat-Dashboard unter http://localhost:3000 live ist , können Sie jedes Szenario mit einer der beiden Methoden starten.

Option 1: Herunterladen und Bereitstellen über die Weboberfläche

- Klicken Sie auf dem Dashboard auf eine Herausforderung (z.B. Szenario 1: Missraten und gefährlich).

- In der Herausforderung Ansicht, klicken Sie:

- Setup-Skript anzeigen -> Download des Setup-Skripts

- Bereinigungsskript anzeigen -> Download des Bereinigungsskripts (optional)

- Führen Sie das heruntergeladene PowerShell-Skript von Ihrem Terminal aus

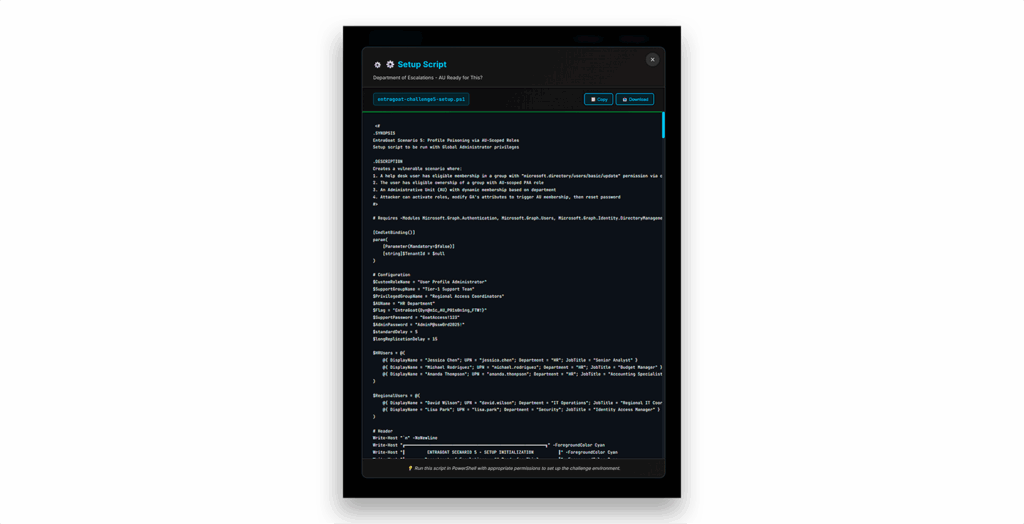

Auf jeder Challenge-Seite können Sie Setup- und Bereinigungsskripte direkt herunterladen(Abbildung 5).

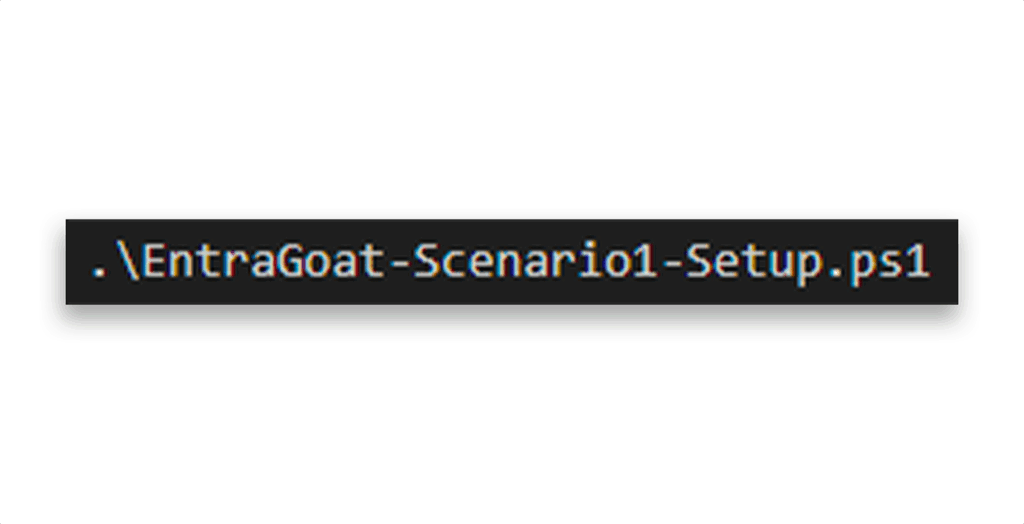

Sobald Sie das Setup-Skript heruntergeladen haben, starten Sie das Szenario mit dem Befehl setup(Abbildung 6).

Option 2: Direkt aus dem Ordner Scenarios ausführen

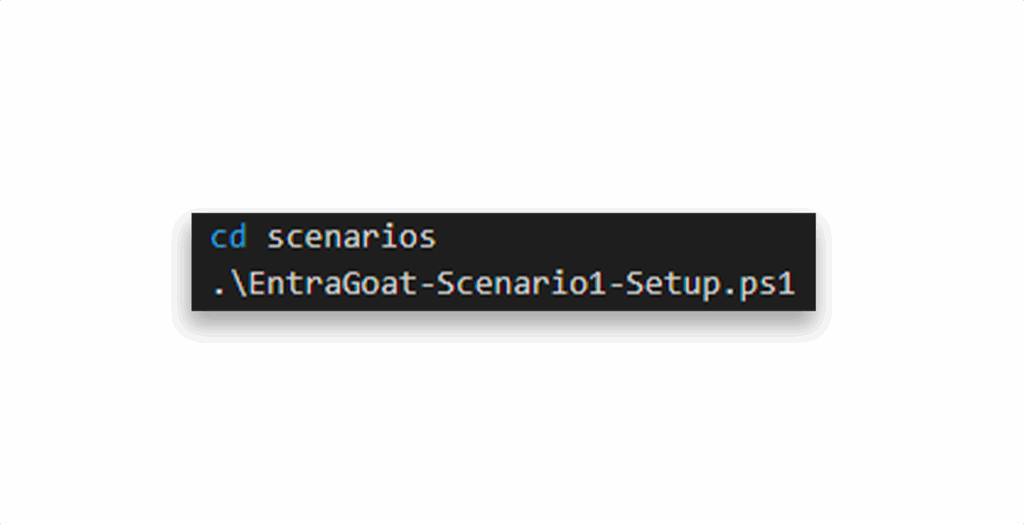

Wenn Sie das Repository lokal geklont haben, können Sie das Herunterladen überspringen und die Skripte direkt vom Terminal aus ausführen(Abbildung 7).

Bei beiden Methoden wird die gleiche Umgebung eingerichtet. Verwenden Sie die Methode, die zu Ihrem Arbeitsablauf passt: GUI-first oder Terminal-only.

Schritt 3: Erkunden, angreifen, eskalieren

Sie haben jetzt:

- Gültige Benutzeranmeldeinformationen

- Eine anfällige, falsch konfigurierte Entra ID Umgebung

- Und... eine unter den Admin-Eigenschaften versteckte Flagge. Sie erhalten es, nachdem Sie sich als Globaler Administrator angemeldet haben.

Verwenden Sie das Azure-Portal, das Microsoft Entra Admin Center, die Microsoft Graph PowerShell oder den Graph Explorer, um:

- Aufzählung der mit dem Benutzer verknüpften Ressourcen

- Prüfen Sie, ob Sie Eigentümer von Apps oder Gruppen sind

- Überprüfen Sie zugewiesene Rollen und privilegierte Berechtigungspfade

Wenn Sie nicht weiterkommen, nutzen Sie die plattforminternen Hinweise, um Ihre Überlegungen zu unterstützen. Sie sollen das Denken der Angreifer unterstützen, ohne die vollständige Lösung zu verraten.

Schritt 4: Erobern Sie die Flagge

Ihr Ziel ist es, die Flagge zurückzuholen, nachdem Sie Zugang zum Globalen Administrator erhalten haben, um die beabsichtigten Auswirkungen des Szenarios zu bestätigen.

EntraGoat{SP_0wn3rsh1p_Pr1v_Esc@l@t10n_Congratz!}

Fügen Sie die Flagge auf der Seite der Herausforderung ein und markieren Sie die Herausforderung als abgeschlossen! Dann erhalten Sie Zugang zur nächsten Herausforderung.

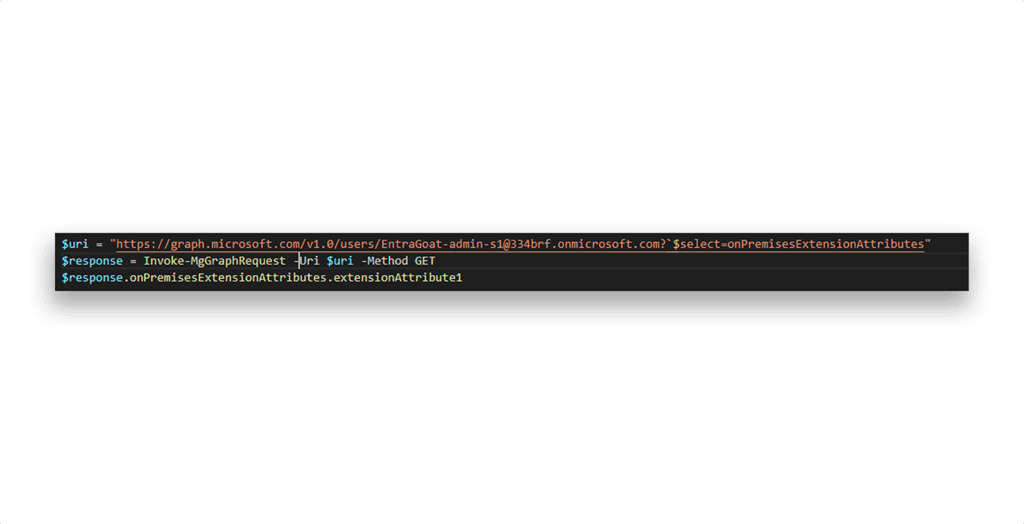

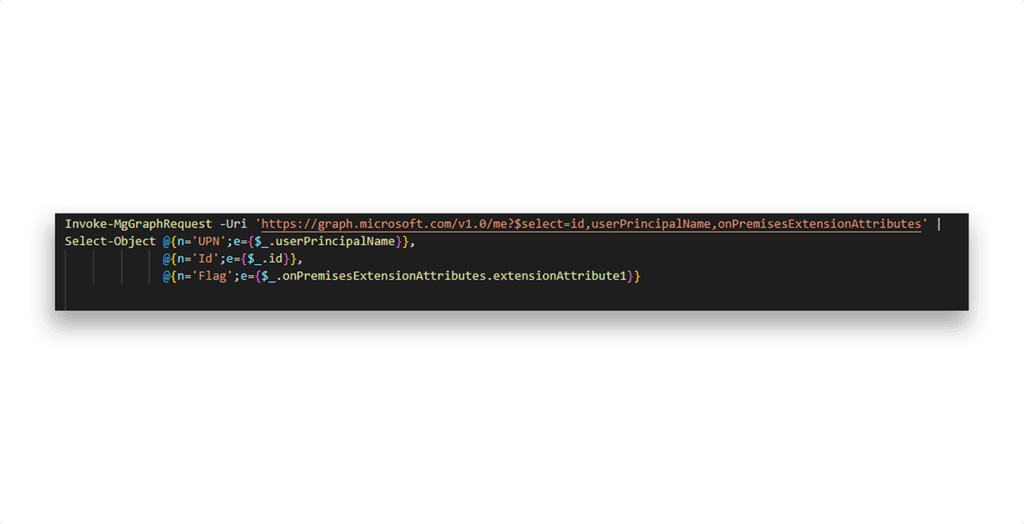

HINWEIS: Standardmäßig können alle authentifizierten Benutzer in Entra ID grundlegende Profildaten anderer Benutzer abfragen, sowie Attribute wie extensionAttribute1–15 sind nicht als sensibel eingestuft. Folglich kann die im Profil des Administrators gespeicherte Kennzeichnung technisch gesehen sofort mit der API-Abfrage abgerufen werden, die Abbildung 8 zeigt.

Dieses Verhalten ist beabsichtigt. Das Ziel von EntraGoat ist es nicht, die Flagge zu verstecken, sondern realistische Techniken der Privilegieneskalation in Entra ID-Umgebungen zu demonstrieren. Das Abrufen der Flagge über einen direkten API-Aufruf ist zwar möglich, aber das eigentliche Ziel besteht darin, die Privilegien zu erweitern, als Admin-Benutzer auf das Azure-Portal zuzugreifen und die Flagge in der Benutzeroberfläche anzuzeigen, um die volle Kontrolle über eine globale Administrator-Identität zu demonstrieren(Abbildung 9).

Die Flagge ist ein spielerisches Artefakt, um den Abschluss zu bestätigen, nicht das primäre Ziel des Szenarios.

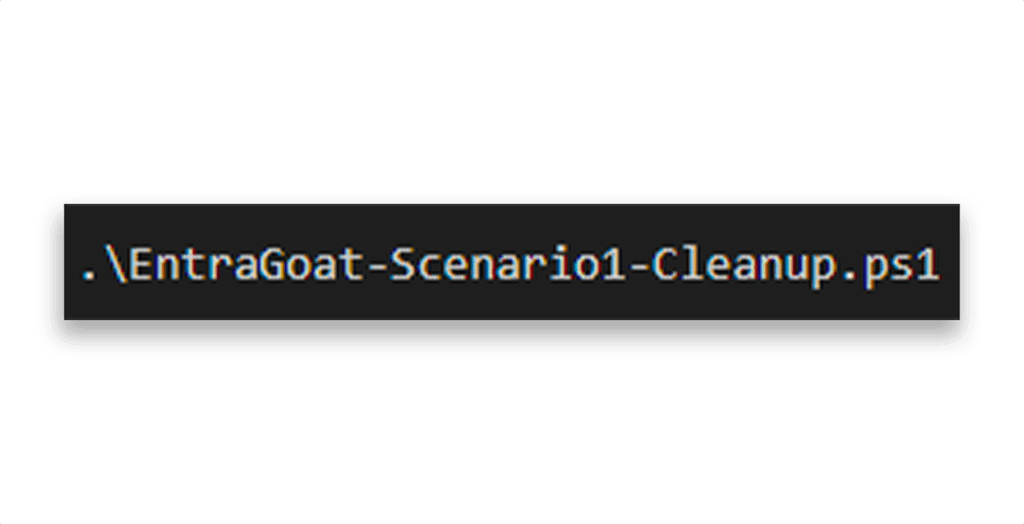

Schritt 5: Aufräumen

Nach jedem Szenario können Sie die Änderungen zurücksetzen(Abbildung 10).

Keine unordentlichen Reste in Ihrem Mieter.

Möchten Sie tiefer gehen?

Zu jedem Szenario gibt es ein vollständiges Skript und eine Schritt-für-Schritt-Lösungsdatei, die Sie verwenden können:

- Andere lehren

- Verstehen Sie die Mechanik hinter jedem Angriffspfad

- Automatisieren Sie Ihre Tests

- Bauen Sie neue Angriffsketten auf

Sie finden sie unter: /Lösungen/

Lernen, üben und verteidigen mit EntraGoat

EntraGoat ist mehr als eine Laborumgebung. Es bietet eine On-Demand-Plattform, um Entra ID-Angriffswege zu erforschen, effektive Verteidigungsstrategien zu entwickeln und dieses Wissen zur Stärkung realer Umgebungen einzusetzen.

Holen Sie sich EntraGoat und erkunden Sie es selbst. Nutzen Sie es, um Gutes zu tun.

Machen Sie weiter mit EntraGoat

- Was ist die EntraGoat Entra ID Simulationsumgebung? | Semperis Forschung

- Szenario 1: Missbrauch der Eigentumsrechte des Dienstherrn in Entra ID

- Szenario 2: Ausnutzung von App-Only Graph-Berechtigungen in Entra ID

- Szenario 3: Ausnutzung der Gruppeneigentümerschaft in Entra ID

- Szenario 6: Ausnutzung der zertifikatsbasierten Authentifizierung, um sich als Global Admin in Entra ID auszugeben

Haftungsausschluss

Dieser Inhalt wird ausschließlich zu Bildungs- und Informationszwecken bereitgestellt. Er soll das Bewusstsein und die verantwortungsvolle Behebung von Sicherheitslücken fördern, die auf Systemen bestehen können, die Sie besitzen oder zu deren Prüfung Sie berechtigt sind. Die unbefugte Nutzung dieser Informationen zu böswilligen Zwecken, zur Ausbeutung oder zum unrechtmäßigen Zugriff ist strengstens untersagt. Semperis befürwortet oder duldet keine illegalen Aktivitäten und lehnt jede Haftung ab, die aus dem Missbrauch des Materials entsteht. Darüber hinaus übernimmt Semperis keine Garantie für die Richtigkeit oder Vollständigkeit der Inhalte und haftet nicht für Schäden, die sich aus der Verwendung der Inhalte ergeben.