Webinar

Fechando os caminhos de ataque do Active Directory de Nível 0 com Forest Druid

O Active Directory tem inúmeros caminhos que os adversários podem seguir para alcançar o domínio do domínio. O problema é claro - permissões excessivas. Mas é impossível analisar todas as relações entre grupos e utilizadores. Forest Druid inverte o guião, adoptando uma abordagem de dentro para fora à gestão de caminhos de ataque. Forest Druid centra-se nos caminhos de ataque que conduzem ao Tier...

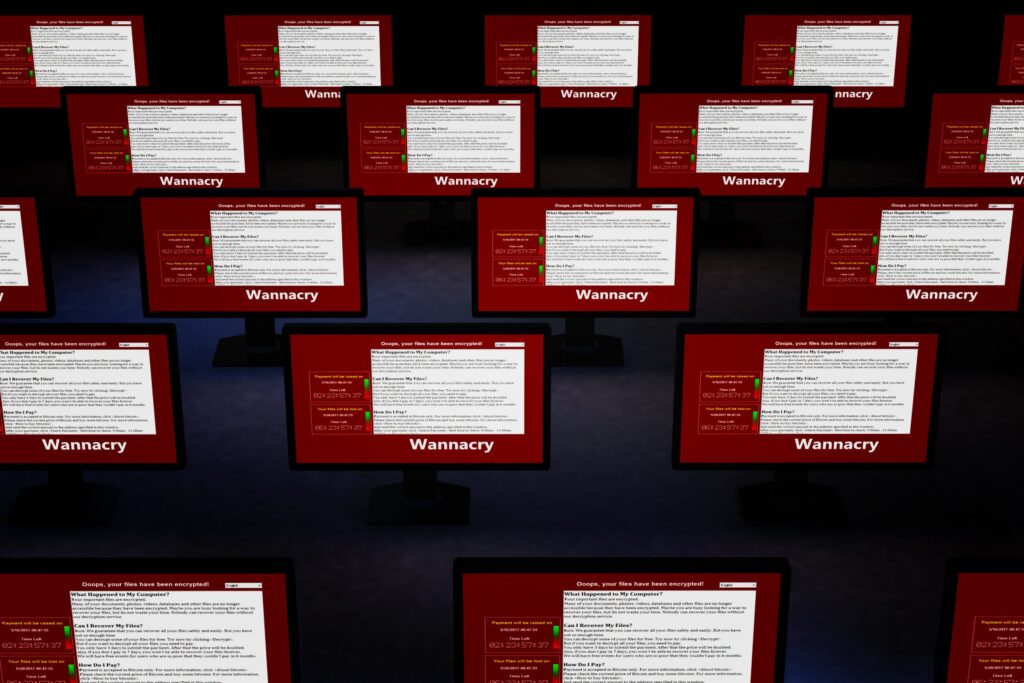

Ransomware, risco e recuperação: o seu sistema de identidade central é seguro?

O Active Directory é o coração dos sistemas de informação de muitas organizações: É utilizado para a gestão de identidades por 90 por cento das empresas. Mas esta tecnologia com 20 anos está a ser cada vez mais atacada por cibercriminosos que utilizam o AD para obter acesso à sua rede - e aos seus dados. Incidentes recentes, como o ataque Hafnium ao Microsoft Exchange...

Pense como um Hacker: Defenda a sua organização contra ataques de ransomware como um serviço

As agências governamentais estão a adotar cada vez mais software como serviço (SaaS) e outros modelos como serviço para modernizar a prestação de serviços e aumentar a eficiência. Os cibercriminosos também estão a fazê-lo. Com as ferramentas de ransomware como serviço (RaaS), os criminosos podem utilizar métodos de ransomware já desenvolvidos para executar ataques mais inteligentes, mais rápidos e mais sofisticados. Como as preocupações com os ataques de ransomware cresceram tremendamente...

Como "ressuscitar" o Active Directory após um ataque de ransomware

Discutimos as considerações fundamentais, os erros potenciais e as diversas opções a avaliar quando se desenvolve um piano de DR (Disaster Recovery) para o AD.

Webinar sobre segurança SCHIMSS

- Semperis

Mesa redonda sobre segurança Schimms com Semperis Sean Deuby, Jay Mervis, Craig Wright, Jason Prost, Jim Beinlich

Como obter o melhor seguro cibernético demonstrando a resiliência operacional

- Semperis

Painel de discussão em direto com Ed Amoroso (TAG Cyber), Anthony Dagostino (Converge) e Jim Doggett (Semperis) Com o aumento do ransomware e da cibercriminalidade, a existência de uma apólice de seguro cibernético eficaz faz parte de uma estratégia de defesa em camadas. Mas o setor de seguro cibernético está em um estado de fluxo à medida que o...

Ressuscitar o Active Directory após um ataque de ransomware

Jorge é um Microsoft MVP desde 2006, com um foco específico na conceção, implementação e segurança de tecnologias de Gestão de Identidade e Acesso (IAM) da Microsoft. Detentor de várias certificações Microsoft, a sua experiência inclui a conceção e implementação do Active Directory (AD), formação, apresentação, desenvolvimento de scripts e ferramentas relacionadas com a segurança, e desenvolvimento e implementação de AD e...

Engenharia reversa de uma abordagem de hackers para invadir o sector da saúde

O que é que os hackers querem dos cuidados de saúde? E como é que os CIO dos cuidados de saúde podem proteger a infraestrutura de identidade vital contra ataques? Guido Grillenmeier, Tecnólogo Chefe da Semperis, e Matt Sickles, Arquiteto de Soluções da Sirius Healthcare, acompanham a This Week Health através da utilização de Purple Knight, uma ferramenta gratuita para a sua Deteção de Ameaças de Identidade e...

Como está a sua linha da frente? Recrutar, reter e otimizar a sua equipa de cibersegurança

O que podemos fazer em relação à escassez de pessoal na cibersegurança? Com a investigação a sugerir que quase um terço da força de trabalho de cibersegurança está a planear deixar o sector num futuro próximo, as organizações ficam numa posição preocupante, especialmente porque as superfícies de ataque estão a crescer. Então, como podemos avançar...

Principais ataques ao Active Directory e como evitá-los

Sendo o serviço de identidade mais amplamente implementado no mundo, o Active Directory é um alvo lucrativo para os ciberataques. Os grupos de ransomware como serviço, incluindo Conti e LockBit 2.0, tornaram-se cada vez mais hábeis em encontrar e explorar lacunas de segurança no Active Directory. Nesta sessão, Alexandra Weaver, arquiteta de soluções da Semperis, discute as...