Manter o Active Diretory (AD) seguro é um desafio interminável. Entre os atacantes que tentam obter o domínio do domínio e os administradores que fazem configurações incorrectas não intencionais, estão sempre a ocorrer alterações indesejadas.

É aí que entra o Directory Services Protector (DSP). Um de seus recursos mais úteis é o Auto Undo, que reverte automaticamente alterações específicas em objetos críticos do AD sem exigir intervenção manual. Isto é importante porque significa que pode reverter modificações não autorizadas, quer tenham sido causadas por um atacante, um administrador desonesto ou apenas por erro humano.

Nesta publicação do blogue, ficará a saber por que razão o Desfazer automático é útil e como funciona, e explorará alguns cenários do mundo real em que faz a diferença.

Porque é que a reversão automática é útil para proteger o AD de alterações arriscadas?

A maioria das modificações do AD são rotineiras. Mas algumas alterações quase nunca devem ser efectuadas em circunstâncias normais.

Por exemplo, adicionar um utilizador a grupos antigos como Operadores de conta, Operadores de cópia de segurança, Operadores de impressão ou Operadores de servidor é um sinal de alerta. Estes grupos destinavam-se a modelos administrativos mais antigos e devem permanecer vazios em ambientes modernos. Mesmo que não sejam intencionais, essas alterações podem introduzir sérios riscos de segurança.

Para a maioria das organizações, monitorar e reverter manualmente cada alteração arriscada não é prático - ou mesmo possível. Automatizar a auditoria de alterações e as reversões é essencial para proteger objetos e atributos sensíveis do AD e da Entra ID.

Como é que o Desfazer automático funciona para automatizar as reversões de alterações do AD?

O Desfazer automático é um mecanismo de reversão automatizado que reverte alterações indesejadas do AD, sejam elas decorrentes de uma ameaça à segurança, de uma modificação não autorizada ou de um erro do administrador.

DSP detecta alterações no AD em tempo real. Quando ativa a funcionalidade Anulação automática em vez de depender de intervenção manual, DSP restaura o estado original antes que a alteração possa causar qualquer dano.

Esta funcionalidade é activada através de regras que automatizam a reversão de alterações para operações específicas: Modificar, Adicionar, Mover e Remover. E DSP notifica-o das alterações que são automaticamente revertidas.

Vejamos mais detalhadamente como funciona o Desfazer automático.

Anulação automática em ação: Protegendo AdminSDHolder

A modificação do descritor de segurança do contentor AdminSDHolder pode ter implicações de segurança graves, uma vez que controla contas e grupos protegidos. Tais alterações indicam frequentemente configurações incorrectas ou potenciais abusos e devem ser detectadas e revertidas imediatamente para evitar o aumento de privilégios ou outros riscos de segurança não intencionais.

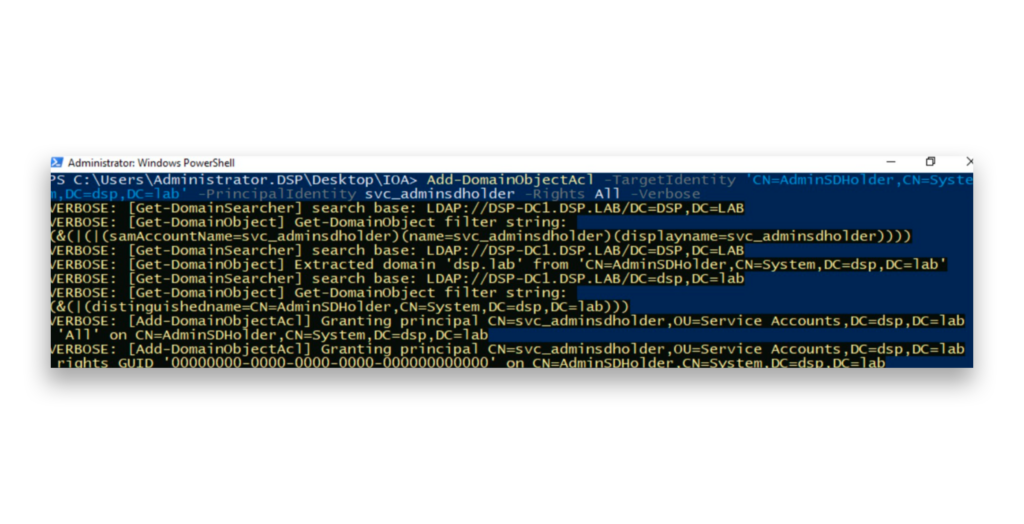

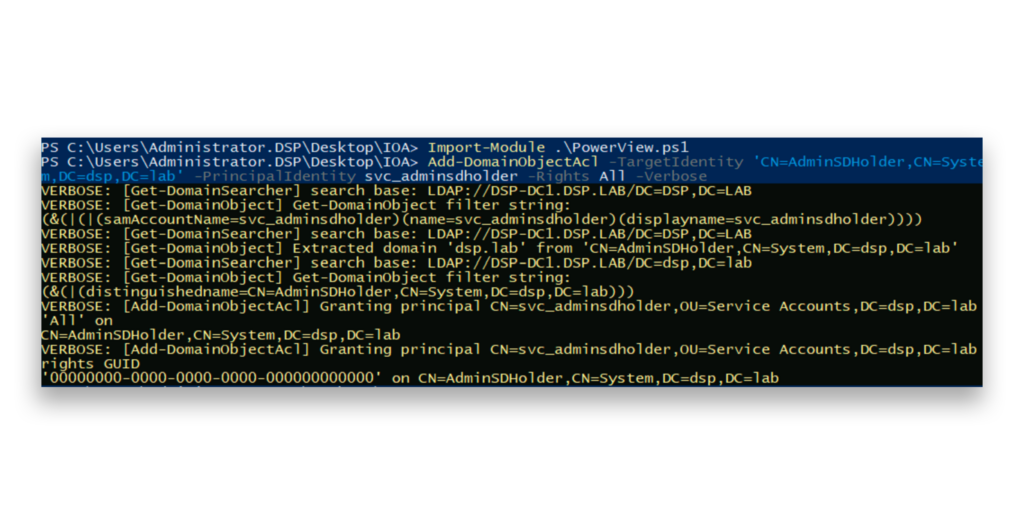

Como demonstração, vamos modificar o descritor de segurança do contentor AdminSDHolder para conceder controlo total a uma conta específica(Figura 1).

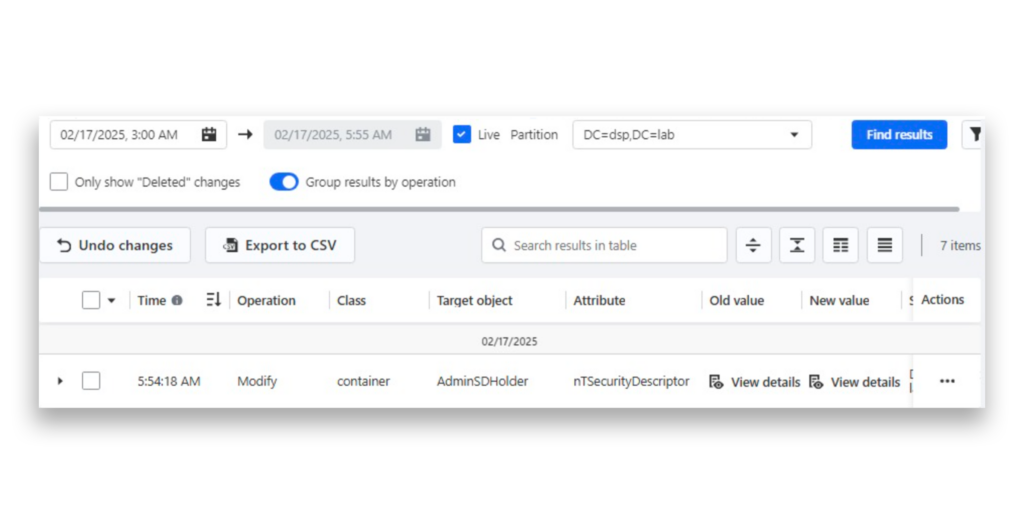

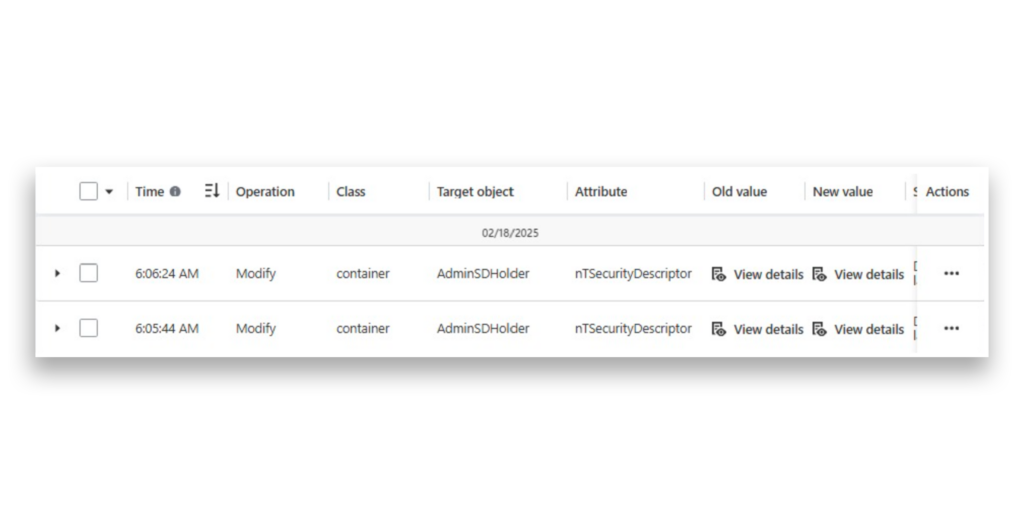

Depois de concluirmos a nossa modificação, aparece uma entrada na secção Alterações do AD no DSP, mostrando que este contentor foi modificado. Especificamente, o atributo nTSecurityDescriptor reflecte as alterações feitas às suas permissões(Figura 2).

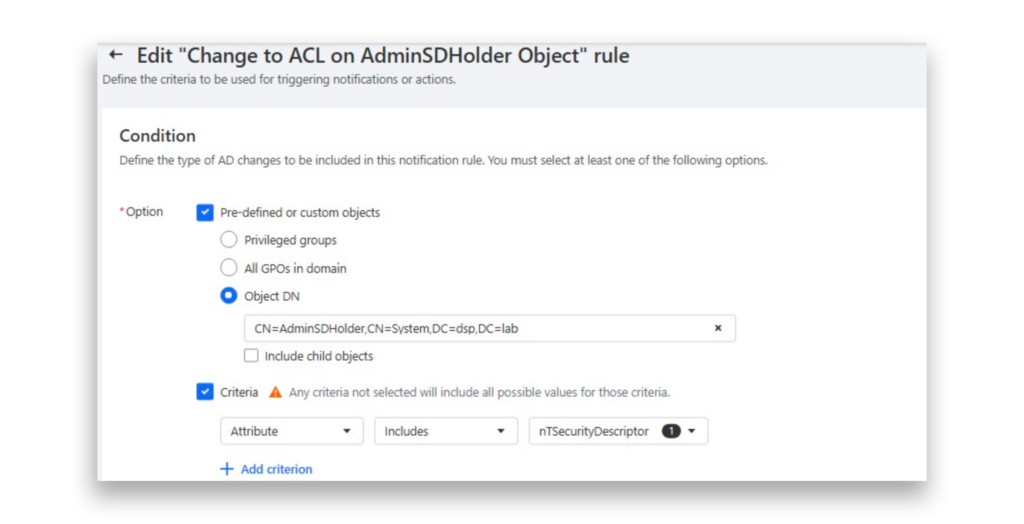

DSP permite-lhe configurar regras de notificação e receber alertas de correio eletrónico sempre que ocorrer uma alteração específica do AD. No exemplo que a Figura 3 mostra, configurámos uma regra para acionar uma notificação por correio eletrónico sempre que as permissões do contentor AdminSDHolder são modificadas.

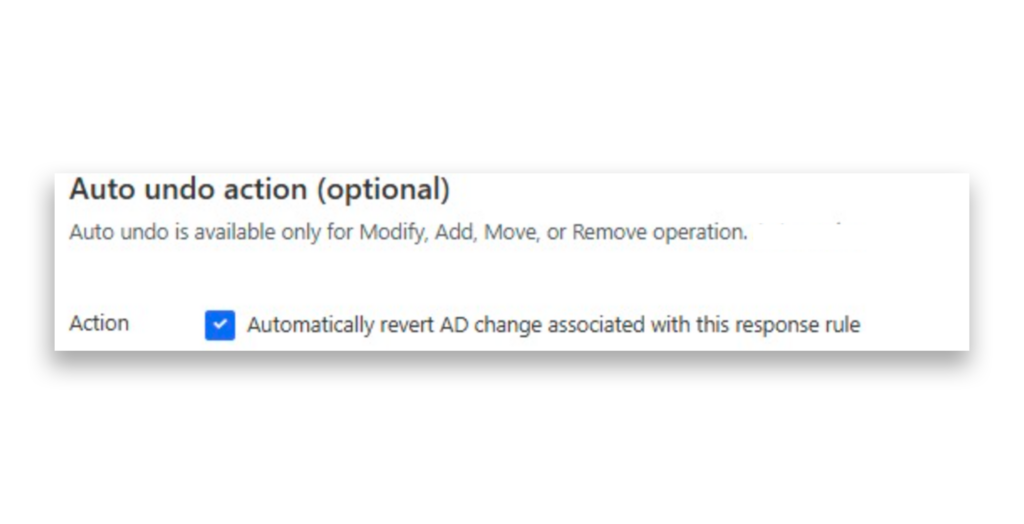

Nas regras de notificação, é possível configurar uma ação de anulação automática para que, sempre que a regra for acionada, a alteração do AD seja automaticamente revertida(Figura 4).

Agora, vamos tentar alterar o AdminSDHolder novamente, concedendo permissões a uma conta específica, GenericAll(Figura 5). O que é que vai acontecer desta vez?

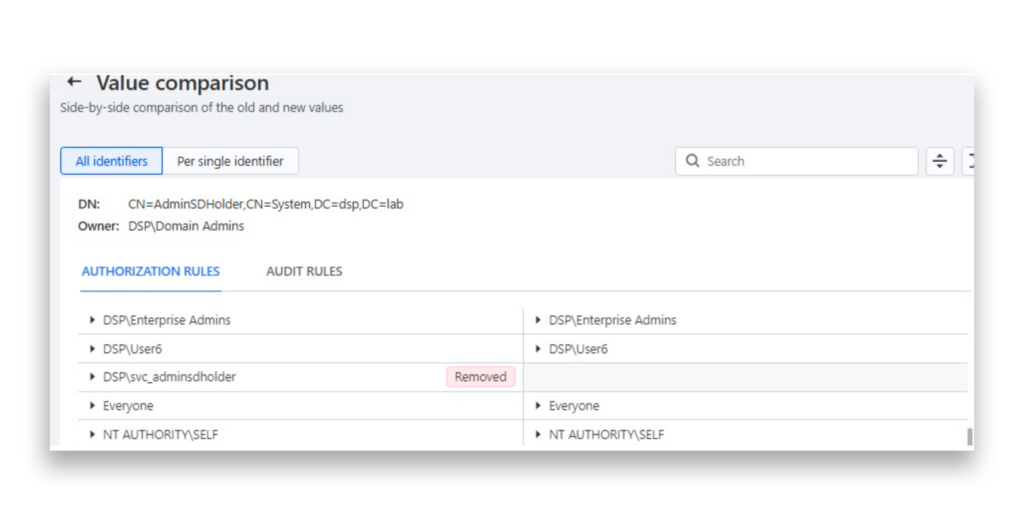

Como mostra a Figura 6 , quando revemos as Alterações do AD agora, vemos duas entradas que indicam que o nTSecurityDescriptor foi modificado no contentor AdminSDHolder.

A entrada de modificação mais recente é a ação Anular automaticamente. DSP removeu automaticamente as permissões da conta especificada, como mostra a Figura 7 .

Desfazer automático em ação: Prevenir a delegação sem restrições

A configuração de um servidor para delegação sem restrições significa que qualquer conta que solicite um bilhete de serviço ao servidor terá o seu TGT (Ticket Granting Ticket) Kerberos exposto na memória. Esta exposição pode incluir contas altamente privilegiadas, como Admins. do Domínio.

Um ataque bem conhecido explora a delegação sem restrições, utilizando o serviço Spooler de Impressão. Nesta abordagem, um atacante força uma conta de máquina do controlador de domínio (DC) a autenticar-se num servidor comprometido configurado para delegação sem restrições. Se o serviço Spooler de Impressão estiver ativado no DC, o TGT do DC será exposto na memória do servidor controlado pelo atacante. Com acesso ao TGT do CD, o atacante pode fazer-se passar pelo próprio CD. Em suma, a delegação sem restrições nunca deve ser activada, uma vez que introduz riscos de segurança significativos.

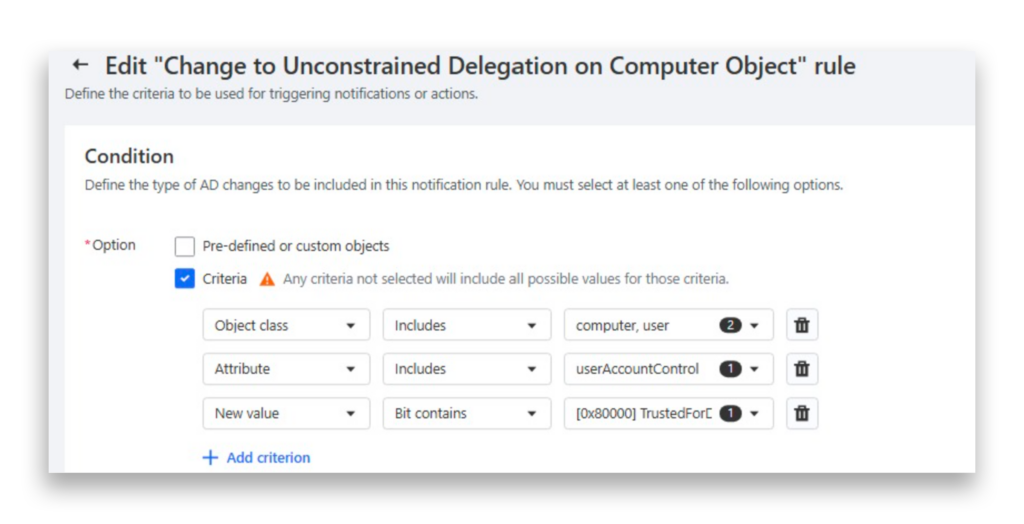

Vamos configurar uma regra de notificação com uma ação de anulação automática para reverter qualquer instância em que um utilizador ou objeto de computador esteja configurado para delegação sem restrições(Figura 8).

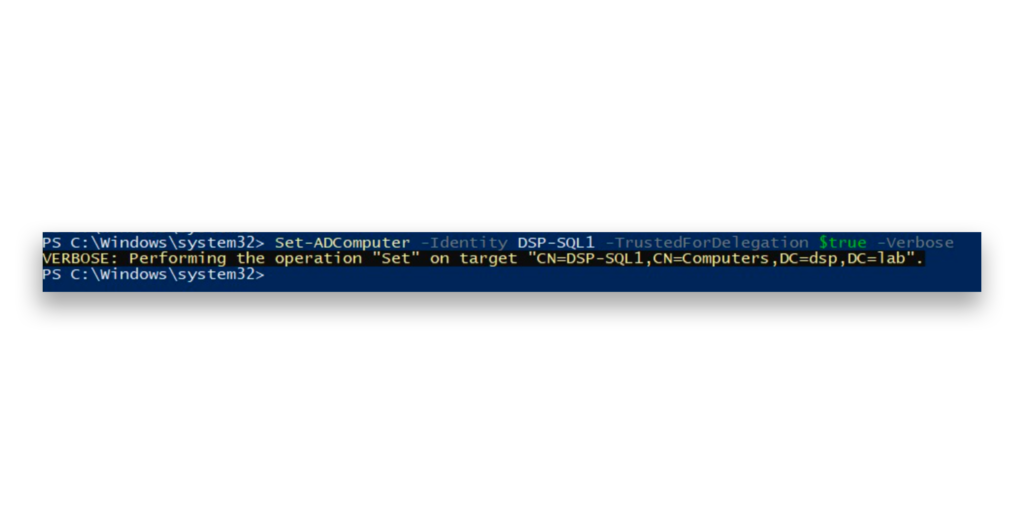

Para testar a regra, vamos ativar a delegação sem restrições em um servidor específico(Figura 9). Isso configurará o servidor para aceitar solicitações de delegação para qualquer serviço - o que significa que qualquer conta que solicitar um tíquete de serviço terá seu TGT exposto na memória.

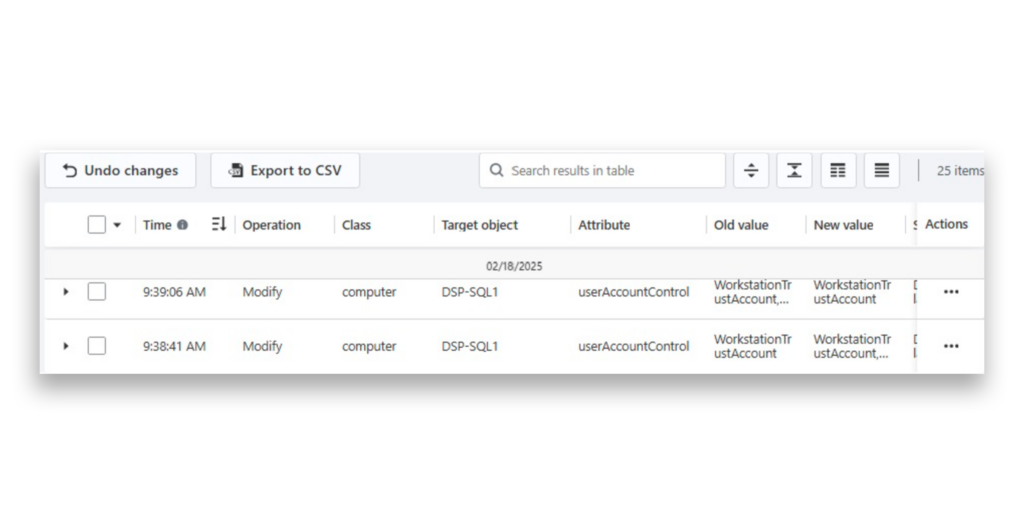

Agora, pode ver que apareceram duas entradas em Alterações do AD, indicando que o atributo userAccountControl foi modificado(Figura 10).

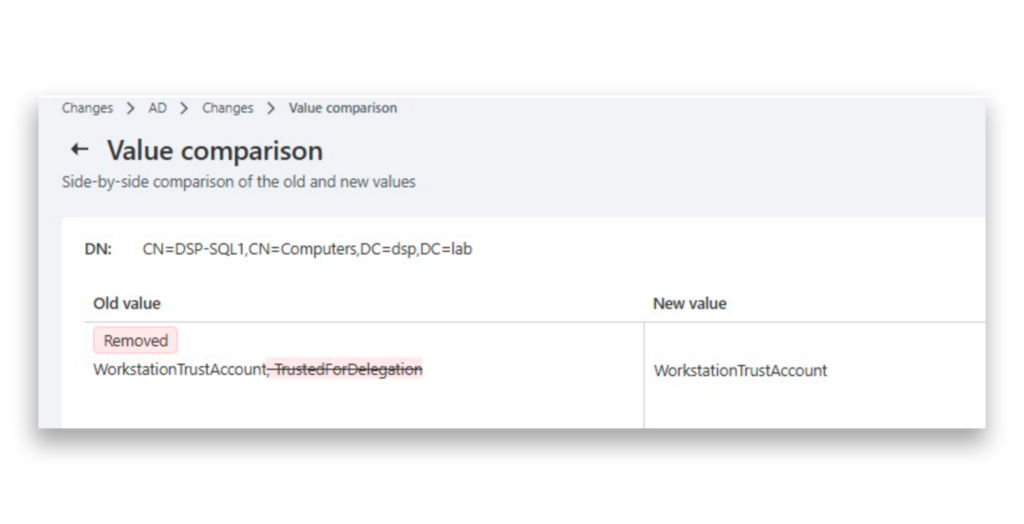

A última alteração DSP , em que o atributo userAccountControl foi modificado neste servidor, indica que a regra de anulação automática reverteu com êxito a alteração para o seu estado anterior automaticamente(Figura 11).

Instantâneo da Semperis

O Desfazer Automático é uma forma prática de manter o Active Diretory seguro, revertendo automaticamente as alterações que não deveriam acontecer. Em vez de esperar que alguém perceba e corrija uma configuração incorreta, ele entra em ação imediatamente para evitar possíveis riscos de segurança.

Esse recurso é especialmente útil para evitar alterações em atributos críticos, como AdminSDHolder e delegação irrestrita, em que agentes mal-intencionados podem rapidamente causar danos significativos. Com o Auto Undo implementado, os administradores não precisam de monitorizar constantemente estes problemas, porque DSP trata deles automaticamente.

Saiba mais sobre a segurança do Active Directory

- Auditoria e reversão de alterações do Active Directory

- Directory Services Protector

- Melhorar a postura de segurança do Active Diretory: AdminSDHolder para o Resgate

- Delegação sem restrições no Active Directory

- Explicação da delegação sem restrições

- O que precisa de saber sobre a vulnerabilidade crítica do spooler de impressão do Windows