Principais conclusões

- O reflexo da autenticação Kerberos pode ser abusado para o aumento remoto de privilégios, mesmo depois de aplicar a correção para o CVE-2025-33073.

- Os SPNs fantasma (Service Principal Names mapeados para nomes de anfitrião que não são resolvidos) introduzem uma superfície de ataque explorável que os adversários podem aproveitar.

- As definições predefinidas do Active Diretory (AD) permitem que os utilizadores padrão registem registos DNS, possibilitando este ataque, que a Microsoft catalogou como CVE-2025-58726 (Elevação de privilégio do servidor SMB).

- A não aplicação da assinatura SMB é um fator crítico.

- O ataque funciona em todas as versões do Windows, a menos que a assinatura SMB seja necessária.

- A Microsoft resolveu este problema no Patch Tuesday de outubro de 2025.

O Kerberos é amplamente utilizado para autenticação segura em ambientes Windows. No entanto, quando os Service Principal Names (SPNs) mal configurados e as permissões predefinidas se alinham, os atacantes podem explorar a reflexão do Kerberos para obter acesso remoto ao nível do SISTEMA.

Comunicámos estas descobertas ao Centro de Resposta de Segurança da Microsoft (MSRC) em junho de 2025. A Microsoft lançou uma atualização de segurança para o problema, que catalogou como CVE-2025-58726 (Elevação de Privilégio do Servidor SMB), em outubro de 2025. No entanto, compreender como os atacantes procuram explorar as lacunas na segurança de autenticação e SPN pode ajudá-lo a evitar vulnerabilidades semelhantes no futuro.

Antecedentes

Quando o CVE-2025-330731,2,3 foi divulgado, perguntei-me se a reflexão de autenticação ainda poderia ser abusada após o patch. Essa exploração utilizou o chamado truque CredMarshal4 para ativar a reflexão da autenticação e a retransmissão utilizando Kerberos ou NTLM.

Nos últimos anos, dediquei algum tempo a aprofundar a reflexão e a retransmissão de autenticação, particularmente em torno do protocolo Kerberos.5 Embora muitas destas técnicas sejam antigas e bem conhecidas, ainda há espaço para novos métodos de ataque.

O que é a reflexão sobre a autenticação?

A reflexão de autenticação ocorre quando um atacante captura um pedido de autenticação de uma vítima (máquina ou utilizador) e reflecte ou repete essa autenticação para o próprio serviço da vítima. O ataque engana a vítima para que esta se autentique a si própria, permitindo ao atacante aumentar os privilégios, mesmo sem conhecer as credenciais.

Embora a reflexão NTLM tenha sido mitigada durante muitos anos, o Kerberos carece de um mecanismo universal de deteção de reflexão. A exigência de controlo do SPN alvo e de bilhetes Kerberos válidos torna esses ataques substancialmente mais difíceis de explorar na prática.

O que são SPNs fantasma?

Os SPNs fantasma são SPNs que fazem referência a nomes de anfitrião que não estão registados no DNS. Esses SPNs podem ocorrer por vários motivos:

- Anfitriões ou aliases legados ou desactivados, onde os SPNs podem permanecer no AD mesmo que o nome do anfitrião já não resolva, especialmente se não foram executados scripts ou procedimentos de limpeza

- SPNs pré-escalonados para serviços futuros

- Erros de digitação ou de configuração nos scripts de implantação

- Configurações híbridas ou entre florestas com anfitriões inacessíveis

- Nomes de balanceadores de carga que não podem ser resolvidos diretamente através do DNS

Pré-requisitos para o ataque

Os seguintes factores permitem a exploração do CVE-2025-58726:

- Acesso de utilizadores com poucos privilégios a um domínio AD

- Um computador de destino Windows ligado ao domínio no qual a assinatura SMB não é imposta

- Um SPN fantasma que está configurado para HOST/... ou CIFS/... na máquina de destino

- A capacidade de registar registos DNS (a predefinição para utilizadores de domínio no AD)

Abusar de SPNs fantasma

Se os SPNs Ghost estiverem presentes, um utilizador padrão pode efetuar uma escalada de privilégios remota executando um ataque de reflexão Kerberos utilizando um SPN Ghost registado que esteja configurado na conta do computador de destino.

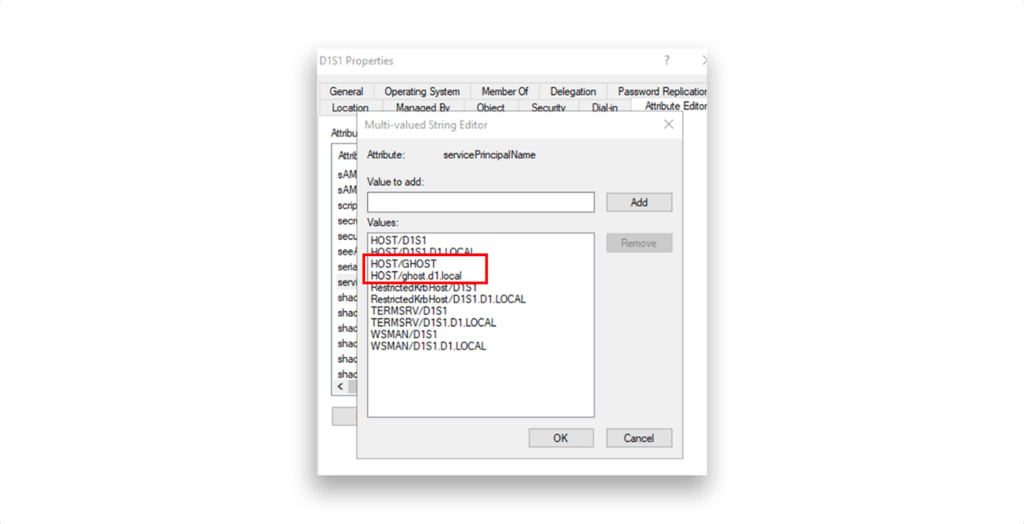

Por exemplo, a Figura 1 mostra uma conta de computador D1S1 que tem um SPN chamado GHOST.

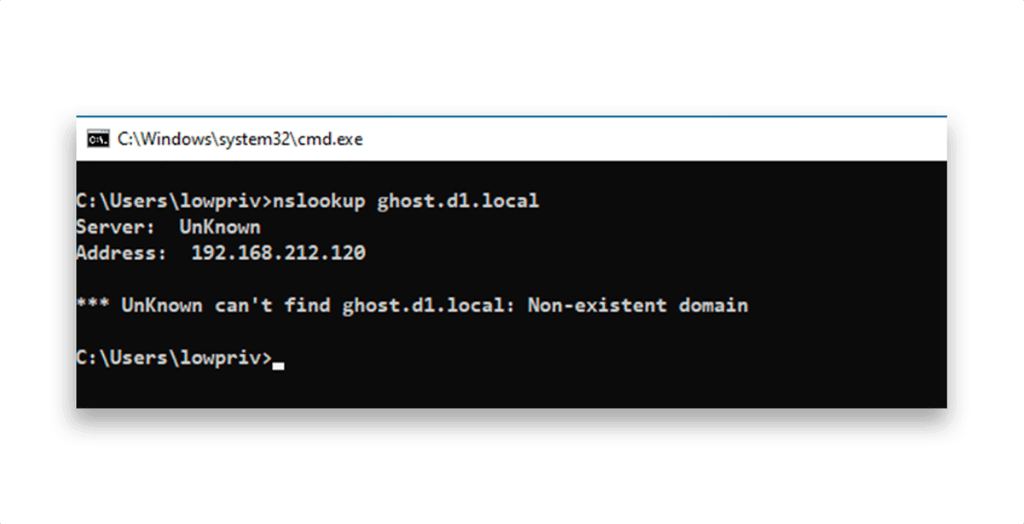

Este SPN faz referência a um nome de anfitrião que não pode ser resolvido através do DNS(Figura 2).

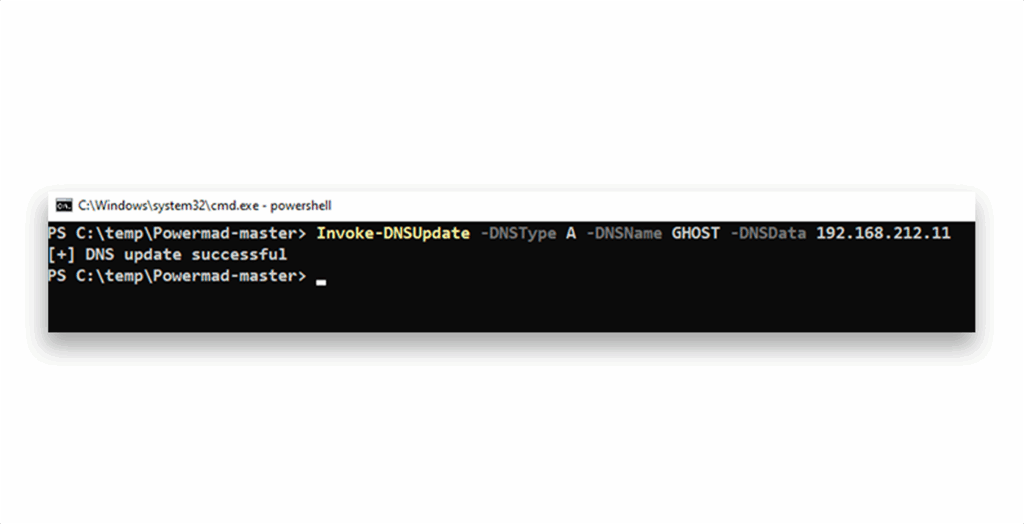

Um utilizador padrão pode, por defeito, criar registos DNS. Assim, é possível registar o servidor GHOST(Figura 3).

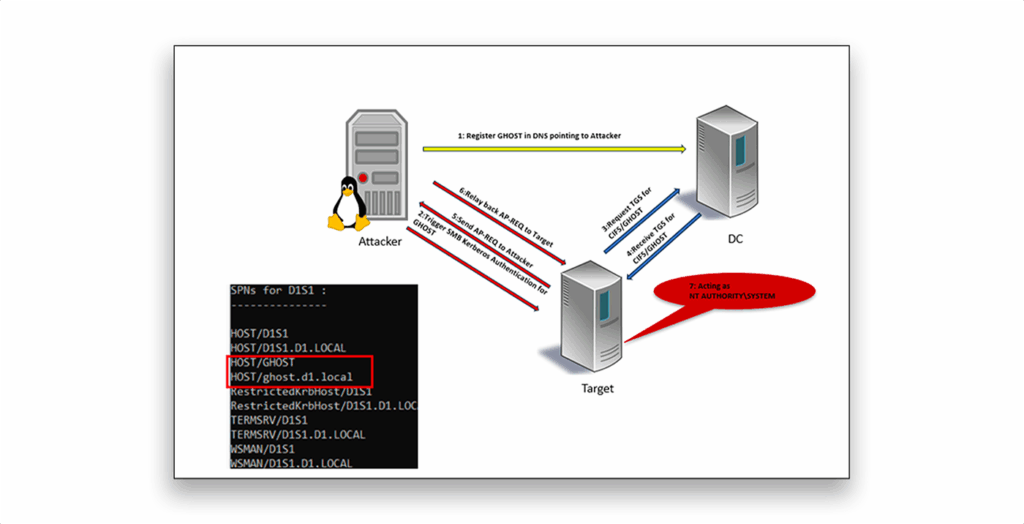

Ao registar um SPN Fantasma no DNS que aponta para um endereço IP que um atacante controla, o atacante pode fazer com que a máquina alvo se autentique no anfitrião do atacante.

Depois de o atacante ativar remotamente a autenticação, o alvo solicita um bilhete de serviço do Ticket Granting Server (TGS) para o Ghost SPN. Este bilhete é mapeado para a própria conta de computador do alvo. Uma vez que essa autenticação é recebida como a conta do computador (que o SO mapeia para SYSTEM no alvo), o atacante pode então capturar e retransmitir o AP-REQ de volta ao alvo, obtendo finalmente privilégios administrativos completos na máquina(Figura 4).

Se o anfitrião comprometido for um ativo de Nível 0, como um servidor de Serviços de Certificados do Active Diretory (AD CS), este ataque pode ser escalado para atingir o compromisso total do domínio.

Passo a passo do ataque

Num ataque que explorasse o CVE-2025-58726, um mau ator executaria os seguintes passos:

- Identificar um SPN fantasma na máquina de destino.

- Registar um registo DNS para o Ghost SPN apontando para a máquina do atacante.

- Use uma ferramenta de retransmissão Kerberos (por exemplo, meu script KrbRelayEx, disponível no GitHub) para intercetar a autenticação Kerberos.

- Acionar a autenticação para a máquina de destino (por exemplo, usando Printer Bug, PetitPotam ou similar).

- Reenviar o bilhete Kerberos para a máquina de destino.

- Obter acesso ao SISTEMA através do SMB e executar comandos arbitrários.

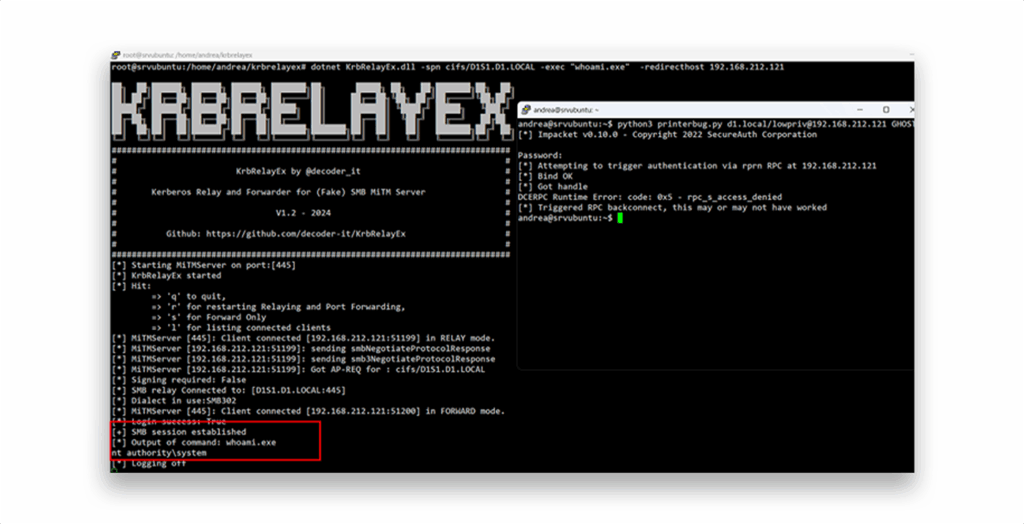

Figura 5 mostra um exemplo do ataque. Neste exemplo, o atacante força o anfitrião alvo a efetuar a autenticação da máquina através do Spooler de Impressão (PrinterBug). O ouvinte SMB de retransmissão Kerberos intercepta o AP-REQ e retransmite o bilhete para o serviço de destino, permitindo a autenticação como conta da máquina e a execução remota de comandos com privilégios SYSTEM.

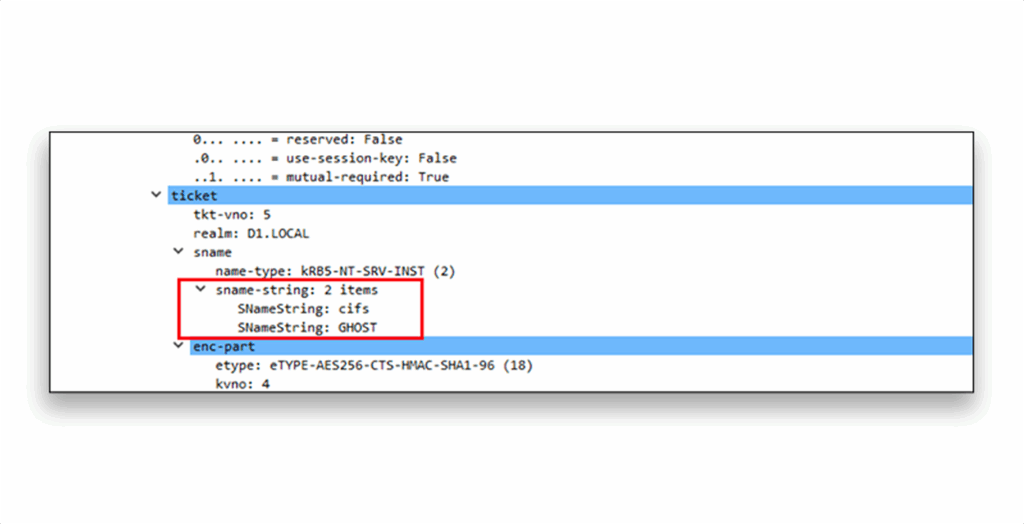

Na captura de rede, pode ver-se que foi solicitado um TGS/AP-REQ para o SPN CIFS/GHOST (Figura 6).

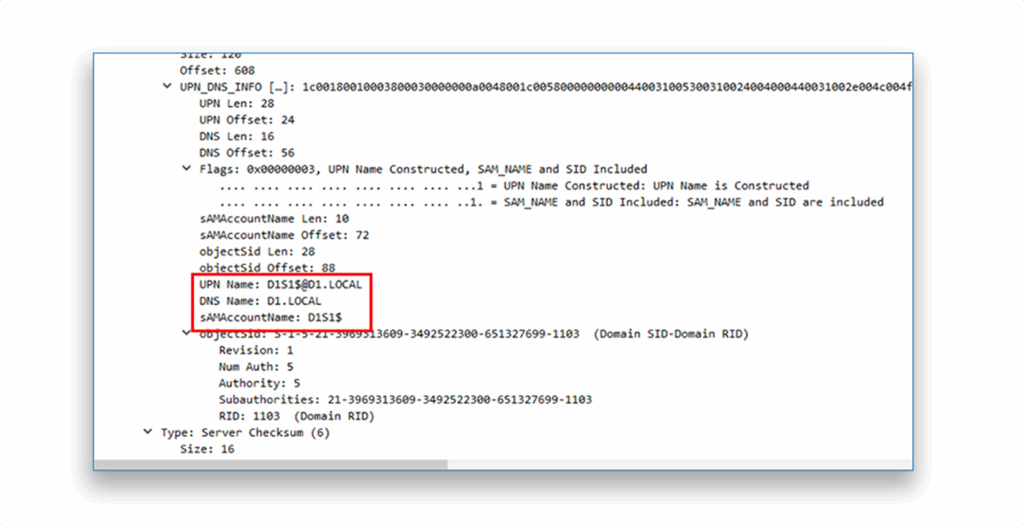

Também é possível ver que a conta era o computador de destino D1S1 (Figura 7).

Este ataque visa o Kerberos, abusando de SPNs mal configurados; não afecta o NTLM.

A correção para o CVE-2025-33073 (Windows SMB Client Elevation of Privilege Vulnerability) abordou um problema específico do cliente SMB. No entanto, o método de ataque Ghost SPN contorna essa correção. A vulnerabilidade está no próprio Kerberos, que não consegue impedir a reflexão da autenticação. A mesma abordagem pode ser aplicada a outros protocolos que dependem do Kerberos.

No nosso cenário de ataque CVE-2025-58726, um atacante escolheria SMB porque o alvo anunciava um SPN HOST/..., um SPN genérico, registado automaticamente, utilizável por muitos serviços Windows (por exemplo, SMB, WMI, RPC/DCOM, RDP). Os SPNs específicos de protocolos (por exemplo, HTTP/host, MSSQLSvc/host) requerem que o bilhete Kerberos correspondente seja entregue ao ponto de extremidade exato do serviço; quando retransmitido com sucesso para um serviço mal configurado, pode ainda ocorrer escalonamento de privilégios.

Análise de patches e estratégias de atenuação

Depois de analisar as diferenças entre os componentes envolvidos na funcionalidade do servidor SMB, identifiquei a atenuação do CVE-2025-58726 no controlador SRV2.SYS. Este controlador implementa a lógica do lado do servidor para as versões 2.0 e posteriores do protocolo SMB (até 3.x).

Especificamente, o controlador aceita um pacote SMB que transporta um blob Kerberos, extrai a memória intermédia de segurança incorporada, envia essa memória intermédia para o LSASS (Local Security Authority Subsystem Service) através da API SSPI (Security Support Provider Interface), recebe um token de resposta e, em seguida, faz-se passar pelo cliente de origem utilizando esse token.

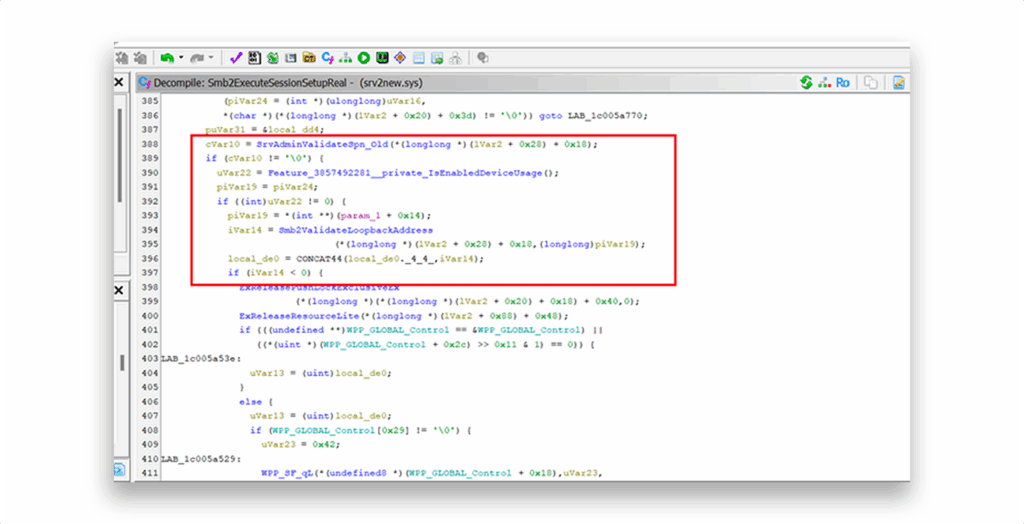

Sem entrar em detalhes de nível de implementação, que estão além do escopo deste documento, a Microsoft modificou o Smb2ExecuteSessionSetupReal() e introduziu a nova funcionalidade Feature_3857492281__private_IsEnabledDeviceUsage() para incluir a seguinte lógica:

SrvAdminValidateSpn_Old()determina se o SPN corresponde a um contexto de segurança de cliente local válido.- Em caso afirmativo, o recém-introduzido

Smb2ValidateLoopbackAddress()é chamado, retornando um valor negativo quando a conexão é remota (ou seja, não de um endereço de loopback). - Quando uma ligação não local é detectada, a sessão é terminada, mitigando efetivamente o cenário de abuso do Ghost SPN(Figura 8).

Embora a Microsoft tenha abordado esta vulnerabilidade específica de reflexão de autenticação SMB, outros potenciais abusos podem aproveitar os SPNs fantasma. Portanto, recomendamos a adesão às seguintes práticas recomendadas gerais para proteger SPNs e caminhos de autenticação.

- Impor a assinatura SMB. Exigir a assinatura SMB em todos os computadores ligados ao domínio, e não apenas nos controladores de domínio, para evitar a adulteração e retransmissão não autorizada de mensagens SMB.

- Auditar e limpar SPNs. Audite regularmente os SPNs, usando ferramentas como meu script TestComputerSpnDNS. Remova ou corrija os SPNs que apontam para hosts inexistentes ou inacessíveis.

- Restringir a criação de registos DNS. Modificar as permissões do AD para impedir que os utilizadores padrão registem registos DNS arbitrários. Impor permissões de escrita de DNS mais rigorosas.

- Monitorizar o tráfego do Kerberos. Utilizar ferramentas de monitorização da rede para detetar pedidos de bilhetes de serviço Kerberos invulgares. Assinalar e investigar pedidos de TGS para SPNs suspeitos.

- Limitar os vectores de coerção. Corrigir as vulnerabilidades de coerção conhecidas. Proteger os sistemas, desactivando serviços desnecessários, e utilizar filtros de Chamada de Procedimento Remoto (RPC) para bloquear vectores de ataque específicos que desencadeiam a autenticação.

Divulgação e calendário

25 de junho de 2025: Vulnerabilidade submetida ao Centro de Resposta de Segurança da Microsoft (MSRC)

22 de julho de 2025: A Microsoft confirmou o problema, classificando-o como uma "Importante Elevação de Privilégio"

14 de outubro de 2025: Uma atualização de segurança que aborda a falha (CVE-2025-58726) foi lançada como parte do Patch Tuesday6

Referências

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-33073

- https://www.synacktiv.com/en/publications/ntlm-reflection-is-dead-long-live-ntlm-reflection-an-in-depth-analysis-of-cve-2025

- https://blog.redteam-pentesting.de/2025/reflective-kerberos-relay-attack/

- https://www.tiraniddo.dev/2024/04/relaying-kerberos-authentication-from.html

- https://decoder.cloud/2025/04/24/from-ntlm-relay-to-kerberos-relay-everything-you-need-to-know/

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-58726

Declaração de exoneração de responsabilidade

Este conteúdo é fornecido apenas para fins educacionais e informativos. Destina-se a promover a consciencialização e a correção responsável das vulnerabilidades de segurança que possam existir nos sistemas que possui ou que está autorizado a testar. O uso não autorizado dessas informações para fins maliciosos, exploração ou acesso ilegal é estritamente proibido. A Semperis não endossa ou tolera qualquer atividade ilegal e se isenta de qualquer responsabilidade decorrente do uso indevido do material. Além disso, a Semperis não garante a exatidão ou a integridade do conteúdo e não assume qualquer responsabilidade por quaisquer danos resultantes da sua utilização.