Webinar

Chiusura dei percorsi di attacco di Active Directory Tier 0 con Forest Druid

Active Directory ha innumerevoli strade che gli avversari possono percorrere per ottenere il dominio del dominio. Il problema è chiaro: permessi eccessivi. Ma passare al setaccio tutte le relazioni tra gruppi e utenti è impossibile. Forest Druid ribalta il copione, adottando un approccio inside-out alla gestione dei percorsi di attacco. Forest Druid si concentra sui percorsi di attacco che portano al Tier...

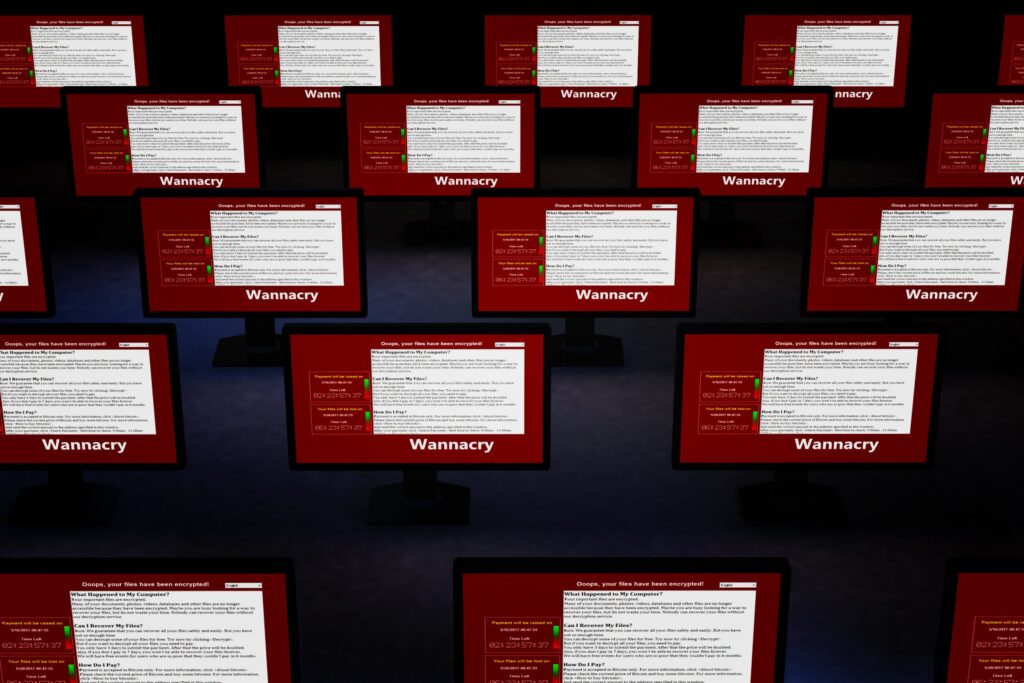

Ransomware, rischio e recupero: il vostro sistema di identità principale è sicuro?

Active Directory è il cuore dei sistemi informativi di molte organizzazioni: Il 90% delle aziende la utilizza per la gestione delle identità. Ma questa tecnologia ventennale è sempre più spesso oggetto di attacchi da parte di criminali informatici che utilizzano l'AD per accedere alla vostra rete e ai vostri dati. Recenti episodi come l'attacco Hafnium a Microsoft Exchange...

Pensa come un hacker: Difendete la vostra organizzazione dagli attacchi Ransomware-as-a-Service

Le agenzie governative stanno adottando sempre più spesso modelli software-as-a-service (SaaS) e altri modelli as-a-service per modernizzare l'erogazione dei servizi e aumentare l'efficienza. Anche i criminali informatici lo fanno. Con gli strumenti ransomware-as-a-service (RaaS), i malintenzionati possono utilizzare metodi ransomware già sviluppati per eseguire attacchi più intelligenti, veloci e sofisticati. La preoccupazione per gli attacchi ransomware è cresciuta enormemente...

Come "resuscitare" l'Active Directory dopo un attacco ransomware

Discutiamo le considerazioni chiave, i potenziali errori e le diverse opzioni da valutare quando si sviluppa un piano di DR (Disaster Recovery) per l'AD.

Webinar sulla sicurezza SCHIMSS

- Semperis

Tavola rotonda sulla sicurezza Schimms con Semperis Sean Deuby, Jay Mervis, Craig Wright, Jason Prost, Jim Beinlich

Come ottenere la migliore assicurazione contro le minacce informatiche dimostrando la propria resilienza operativa

- Semperis

Tavola rotonda dal vivo con Ed Amoroso (TAG Cyber), Anthony Dagostino (Converge) e Jim Doggett (Semperis) Con l'aumento del ransomware e della criminalità informatica, la stipula di una polizza assicurativa informatica efficace fa parte di una strategia di difesa a più livelli. Ma il settore delle assicurazioni informatiche è in piena evoluzione...

Ripristino di Active Directory dopo un attacco ransomware

Jorge è un MVP Microsoft dal 2006 con un'attenzione specifica alla progettazione, all'implementazione e alla sicurezza delle tecnologie Microsoft Identity & Access Management (IAM). In possesso di diverse certificazioni Microsoft, la sua esperienza comprende la progettazione e l'implementazione di Active Directory (AD), la formazione, la presentazione, lo sviluppo di script e strumenti di sicurezza, lo sviluppo e l'implementazione di AD e...

Reverse Engineering: l'approccio degli hacker per penetrare nell'assistenza sanitaria

Cosa vogliono gli hacker dalla sanità? E come possono i CIO del settore sanitario proteggere dagli attacchi le infrastrutture di identità vitali? Guido Grillenmeier, Chief Technologist di Semperis, e Matt Sickles, Solutions Architect di Sirius Healthcare, illustrano a This Week Health l'uso di Purple Knight, uno strumento gratuito per l'Identity Threat Detection and...

Come sta la vostra prima linea? Reclutare, trattenere e ottimizzare il team di cybersecurity

Cosa possiamo fare per risolvere la carenza di personale nella cybersecurity? Secondo una ricerca, quasi un terzo della forza lavoro nel campo della cybersecurity ha intenzione di abbandonare il settore nel prossimo futuro, le organizzazioni si trovano in una posizione preoccupante, soprattutto perché le superfici di attacco sono in aumento. Quindi, come possiamo muoverci...

I principali attacchi ad Active Directory e come prevenirli

Essendo il servizio di identità più diffuso al mondo, Active Directory è un obiettivo redditizio per i cyberattaccanti. I gruppi di ransomware-as-a-service, tra cui Conti e LockBit 2.0, sono diventati sempre più abili nel trovare e sfruttare le lacune di sicurezza di Active Directory. In questa sessione, Alexandra Weaver, Solutions Architect di Semperis, discute i più comuni...