Nonostante gli sforzi diffusi in materia di cybersecurity, molte organizzazioni stanno involontariamente aprendo una porta al ransomware riducendo le difese durante i fine settimana e le festività. Gli aggressori si aspettano chiaramente questo comportamento rischioso e prendono di mira questi periodi - così come altri eventi aziendali importanti che potrebbero segnalare una distrazione o una riduzione delle difese - per colpire. Questo rapporto include:

- Guida esperta per rafforzare la difesa contro il ransomware, soprattutto durante i periodi ad alto rischio come le vacanze, i fine settimana e le transizioni aziendali.

- Approfondimenti sui modelli di attacco ransomware da un'indagine condotta su 900 responsabili IT e della sicurezza, che ha rivelato che molte organizzazioni non dispongono di difese adeguate contro gli attacchi che colpiscono nei momenti di distrazione

- Nuove prove che dimostrano come le organizzazioni sovrastimino abitualmente la loro capacità di difendersi dagli attacchi basati sull'identità

Dobbiamo assumere uno stato di minaccia sempre presente. Non si tratta solo dei casi famosi di cui si parla ogni trimestre o giù di lì. Questo accade ogni giorno, tutti i giorni, a una serie di aziende.

Chris Inglis, ex direttore nazionale statunitense per la cibernetica, ex vicedirettore della NSA, consulente strategico di Semperis

Sintesi

Gli attacchi ransomware non rispettano gli orari di lavoro e spesso si muovono troppo rapidamente per un intervento umano. Pertanto, per mitigare il rischio sono necessari playbook automatizzati sulle identità.

Gli attori delle minacce colpiscono durante i periodi di assenza o distrazione, come le vacanze, i fine settimana e gli eventi aziendali, comprese le fusioni e le acquisizioni.

Le organizzazioni di tutto il mondo sono impegnate in una battaglia contro il ransomware e gli attacchi informatici. Con l'aumentare della posta in gioco, aumenta anche l'evidenza che Microsoft Active Directory è un obiettivo primario per gli attori delle minacce e che il rilevamento e la risposta alle minacce all'identità (ITDR) è un aspetto chiave della resilienza sia informatica che operativa.

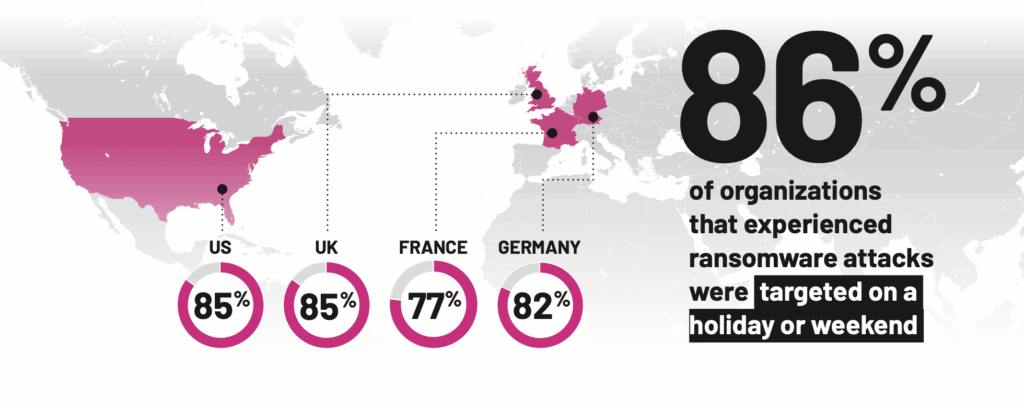

Per esaminare le tendenze in termini di frequenza, gravità e impatto del ransomware, Semperis ha collaborato con la società di ricerca internazionale Censuswide per condurre uno studio completo che abbraccia diversi settori negli Stati Uniti, nel Regno Unito, in Francia e in Germania. Il primo rapporto dei nostri risultati - 2024 Ransomware Risk Report - ha rivelato che gli attacchi ransomware sono incessanti e costosi. Ora, il nostro secondo rapporto - 24 Ransomware Holiday Risk Report - esamina la tempistica degli attacchi che si verificano durante i periodi di distrazione aziendale (compresi i giorni festivi, i fine settimana e gli eventi materiali come fusioni, IPO e licenziamenti) e le potenziali lacune nelle difese di sicurezza informatica delle organizzazioni.

Esperti che contribuiscono

Mickey Bresman, CEO di Semperis

Sean Deuby, Principal Technologist di Semperis (Nord America)

Guido Grillenmeier, Principal Technologist di Semperis (EMEA)

Simon Hodgkinson, Consulente strategico di Semperis, ex CISO di bp

Chris Inglis, Consulente strategico di Semperis, ex Direttore Nazionale Cyber degli Stati Uniti

Ciaran Martin, CB, Amministratore delegato di Paladin Capital Group, fondatore del Centro nazionale britannico per la sicurezza informatica

Kemba Walden, Presidente del Paladin Global Institute, ex Direttore nazionale statunitense ad interim per la sicurezza informatica

Jeff Wichman, Direttore della risposta agli incidenti di Semperis

Gli attaccanti di ransomware colpiscono quando la copertura della sicurezza è più scarsa o quando le aziende sono distratte.

Gli aggressori non vanno in vacanza

"Quando gli aggressori si introducono nei sistemi di un'azienda, soprattutto se si tratta di un fine settimana festivo in cui il personale è ridotto, potrebbero non essere notati subito. In questi periodi le aziende sono meno attente e più vulnerabili, e gli aggressori lo sanno".

Guido Grillenmeier Principale Tecnologo (EMEA), Semperis

Gli attaccanti colpiscono quando il personale dei SOC è ridotto

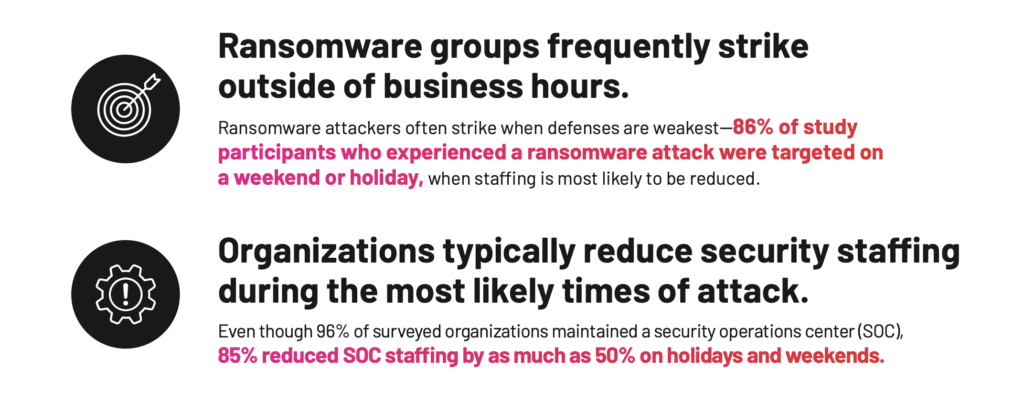

Le minacce di ransomware richiedono un'attenzione 24/7/365. La maggior parte delle organizzazioni incluse nel nostro studio (96%) ha dichiarato che il proprio SOC opera 24 ore su 24, 7 giorni su 7, 365 giorni su 365, attraverso una combinazione di risorse interne ed esterne. Tuttavia, la maggior parte delle aziende globali (85%) riduce i livelli di personale del SOC dopo l'orario di lavoro fino al 50%. E, cosa allarmante, quasi il 5% degli intervistati ha dichiarato che il proprio SOC non dispone di personale durante i giorni festivi o i fine settimana. Le organizzazioni che hanno ridotto il personale del SOC durante i giorni festivi e i fine settimana lo hanno fatto per diversi motivi:

- Non lo ritenevano necessario, visto che la maggior parte dei dipendenti lavora solo nei giorni feriali o la loro attività è aperta solo dal lunedì al venerdì.

- La loro azienda non era mai stata presa di mira da un ransomware, o non credevano che lo sarebbe stata.

- Si cercava di mantenere un equilibrio tra lavoro e vita privata per il personale.

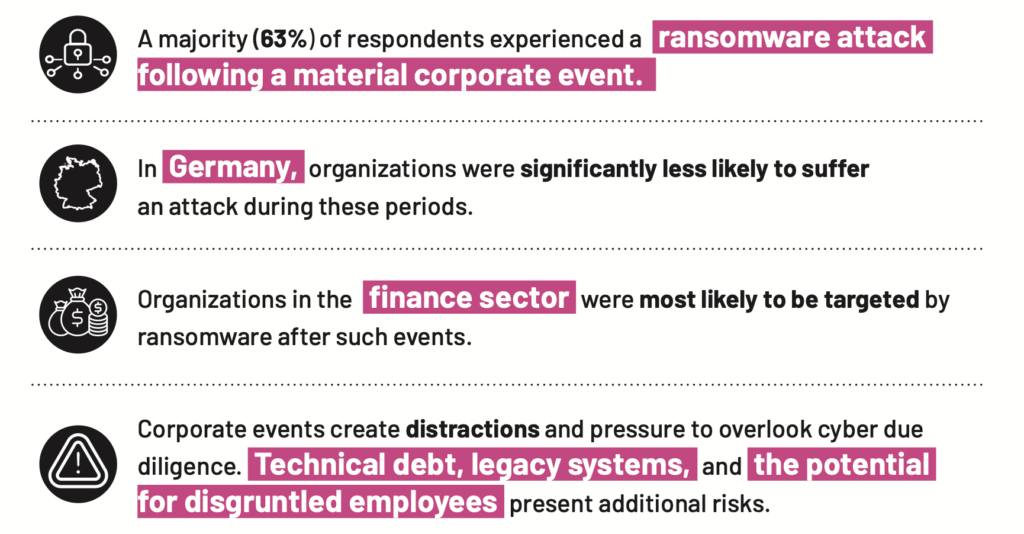

Gli attacchi si verificano in momenti di distrazione aziendale

I cambiamenti di leadership e di personale, le integrazioni di sistema e le fusioni creano vulnerabilità. Anche i periodi di sconvolgimento aziendale - che si tratti di fusioni, acquisizioni, IPO o riduzione della forza lavoro - sono calamite per gli aggressori di ransomware. I dati dell'indagine Semperis mostrano che la maggior parte degli intervistati (63%) ha subito un attacco ransomware in seguito a un evento aziendale importante. Non solo queste situazioni creano le distrazioni che i malintenzionati amano sfruttare, ma spesso gli aggressori possono estorcere riscatti ingenti alle aziende che vogliono riottenere l'accesso ai sistemi critici o dimostrare la propria competenza operativa in vista di un'importante transazione. Inoltre, questi eventi creano sfide intrinseche alla sicurezza delle identità.

La protezione dell'identità è fondamentale per la resilienza aziendale

La resilienza operativa dipende da una forte sicurezza di Active Directory e da un piano di ripristino del sistema di identità dedicato. Per motivi finanziari o culturali, le organizzazioni si trovano di fronte a una chiara lacuna nelle loro difese informatiche. L'assegnazione completa di un SOC 24/7/365 potrebbe aiutare a colmare questa lacuna, così come l'aumento delle risorse IT e di sicurezza immediatamente prima, durante e dopo eventi aziendali rilevanti. Realisticamente, un tale aumento del personale potrebbe essere difficile da realizzare. Tuttavia, le organizzazioni devono adottare misure per rafforzare le loro difese contro il ransomware durante questi periodi critici.

Allineamento delle priorità aziendali

Elevare la cybersicurezza a priorità aziendale e implementare soluzioni di monitoraggio automatico aiuterà le organizzazioni a proteggersi dal rischio di ransomware.

Gli attacchi ransomware possono colpire, e lo fanno, quando meno ce lo si aspetta. Nessuna azienda, indipendentemente dalla regione, dal settore o dallo status di SOC, dovrebbe sottovalutare la necessità di una vigilanza costante. Inoltre, i leader della cybersecurity insistono sempre di più sul fatto che una difesa efficace contro il ransomware deve includere un piano chiaro per la difesa e il ripristino di Active Directory.

Quindi, quali sono le misure che i leader aziendali, tecnologici e della sicurezza possono adottare per ridurre le probabilità di successo di un attacco ransomware e aumentare la loro capacità di dire "no" agli attori delle minacce? I nostri esperti suggeriscono tre azioni iniziali.

- FASE 1 La leadership di livello C deve riconoscere la difesa dal ransomware e la sicurezza delle identità come priorità aziendali.

- FASE 2 Soluzioni ITDR robuste e partner esperti possono aiutare i responsabili della sicurezza a superare le sfide legate al personale.

- FASE 3 La sicurezza di Active Directory dovrebbe essere un aspetto fondamentale di ogni fusione o acquisizione.

RISULTATI CHIAVE

- Il ransomware e la difesa delle identità non sono più semplici sfide IT, ma priorità aziendali.

- Le soluzioni ITDR di esperti possono aiutare ad automatizzare il rilevamento e la difesa dal ransomware a fronte di problemi di personale.

- L'audit della sicurezza di Active Directory è una parte necessaria della due diligence prima di eventi aziendali importanti.

"Migliorare la resilienza operativa durante gli eventi materiali richiede pazienza e diligenza. È essenziale che i CISO di entrambe le organizzazioni coinvolte nell'evento materiale si colleghino prima di qualsiasi accordo e discutano i 'must have' dal punto di vista della sicurezza prima di iniziare l'integrazione delle reti. Dovrebbero inoltre identificare le vulnerabilità e i punti deboli e assicurarsi che entrambe le organizzazioni dispongano delle migliori risorse per ridurre i rischi".

Kemba Walden, presidente dell'Istituto Paladin Global, ex direttore nazionale per la cibernetica degli Stati Uniti ad interim