Mantenere la sicurezza di Active Directory (AD) è una sfida senza fine. Tra gli aggressori che cercano di conquistare il dominio e gli amministratori che sbagliano involontariamente le configurazioni, si verificano continuamente modifiche indesiderate.

È qui che entra in gioco Directory Services Protector (DSP). Una delle sue funzioni più utili è l'Auto Undo, che consente di annullare automaticamente modifiche specifiche agli oggetti AD critici senza richiedere l'intervento manuale. Si tratta di un aspetto importante perché consente di annullare le modifiche non autorizzate, siano esse causate da un aggressore, da un amministratore disonesto o da un semplice errore umano.

In questo post del blog scoprirete perché l'Annullamento automatico è utile, come funziona ed esplorerete alcuni scenari reali in cui fa la differenza.

Perché il rollback automatico è utile per proteggere AD da modifiche rischiose?

La maggior parte delle modifiche all'AD sono di routine. Ma alcune modifiche non dovrebbero quasi mai essere effettuate in circostanze normali.

Ad esempio, l'aggiunta di un utente a gruppi legacy come Account Operators, Backup Operators, Print Operators o Server Operators è un segnale di allarme. Questi gruppi erano destinati ai vecchi modelli amministrativi e dovrebbero rimanere vuoti negli ambienti moderni. Anche se non volute, queste modifiche possono introdurre seri rischi per la sicurezza.

Per la maggior parte delle organizzazioni, il monitoraggio manuale e il rollback di ogni modifica rischiosa non è pratico e nemmeno possibile. L 'automazione dell'auditing delle modifiche e dei rollback è essenziale per proteggere gli oggetti e gli attributi sensibili di AD e Entra ID.

Come funziona l'Annullamento automatico per automatizzare i rollback delle modifiche AD?

Auto Undo è un meccanismo di rollback automatico che ripristina le modifiche AD indesiderate, sia che derivino da una minaccia alla sicurezza, da una modifica non autorizzata o da un errore dell'amministratore.

DSP rileva le modifiche all'AD in tempo reale. Quando si attiva la funzione di annullamento automatico, invece di affidarsi all'intervento manuale, DSP ripristina lo stato originale prima che la modifica possa causare danni.

La funzione viene attivata tramite regole che automatizzano il rollback delle modifiche per operazioni specifiche: Modifica, Aggiungi, Sposta e Rimuovi. Il DSP notifica le modifiche che vengono annullate automaticamente.

Vediamo più da vicino come funziona l'Annullamento automatico.

Annullamento automatico in azione: Proteggere AdminSDHolder

La modifica del descrittore di sicurezza del contenitore AdminSDHolder può avere serie implicazioni per la sicurezza, poiché controlla account e gruppi protetti. Tali modifiche spesso indicano configurazioni errate o potenziali abusi e devono essere rilevate e ripristinate immediatamente per evitare l'escalation dei privilegi o altri rischi di sicurezza non voluti.

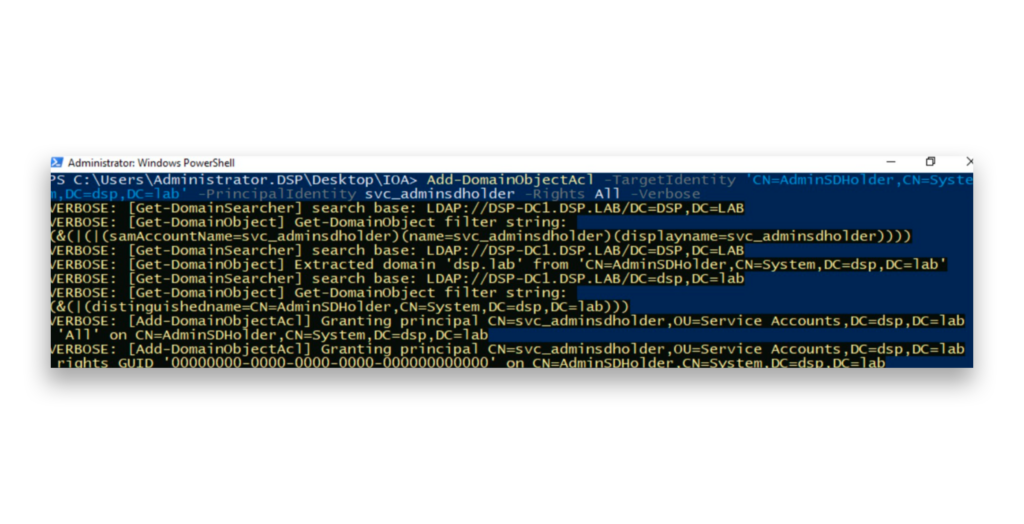

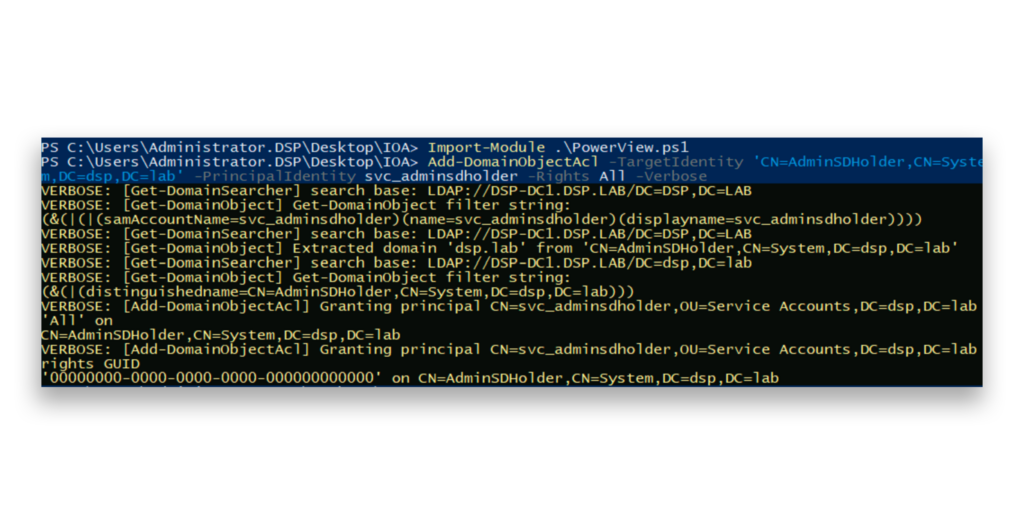

A titolo dimostrativo, modificheremo il descrittore di sicurezza del contenitore AdminSDHolder per concedere il pieno controllo a un account specifico(Figura 1).

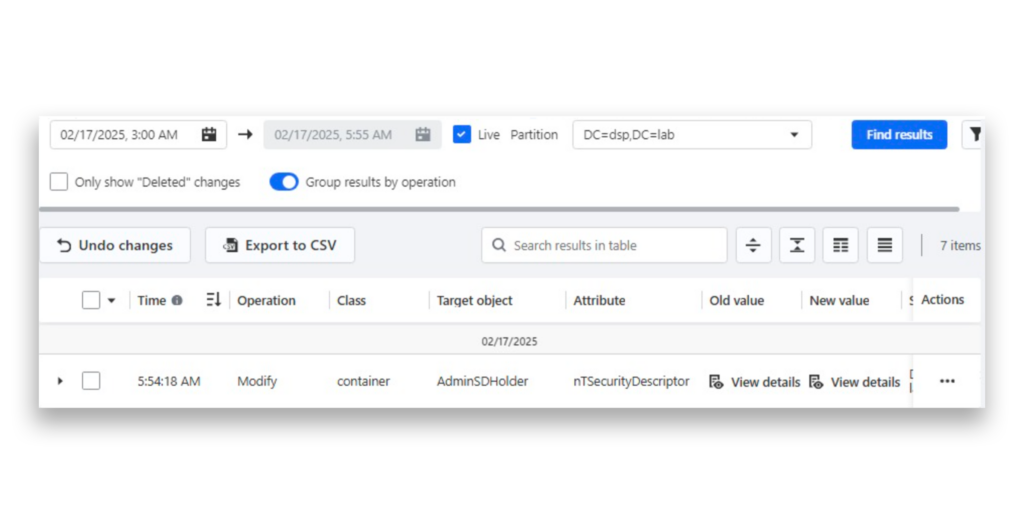

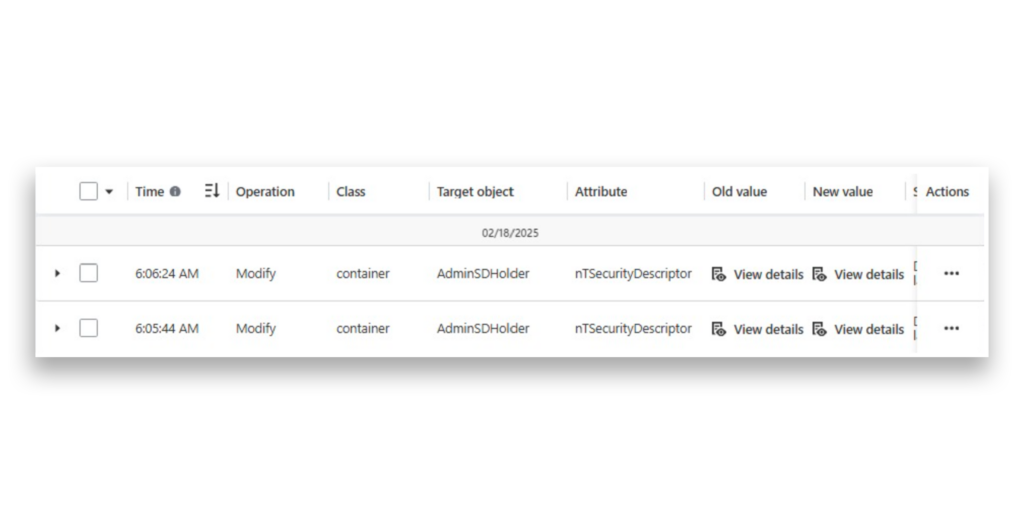

Dopo aver completato la modifica, nella sezione AD Changes di DSP appare una voce che indica che il contenitore è stato modificato. In particolare, l'attributo nTSecurityDescriptor riflette le modifiche apportate ai suoi permessi(Figura 2).

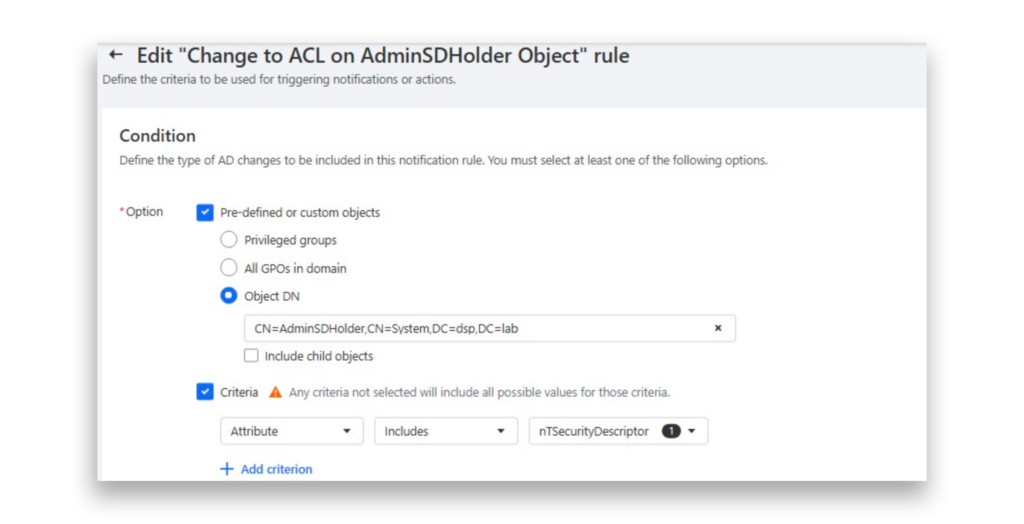

DSP consente di impostare regole di notifica e di ricevere avvisi via e-mail ogni volta che si verifica una specifica modifica dell'AD. Nell'esempio della Figura 3 , abbiamo configurato una regola per attivare una notifica via e-mail ogni volta che i permessi del contenitore AdminSDHolder vengono modificati.

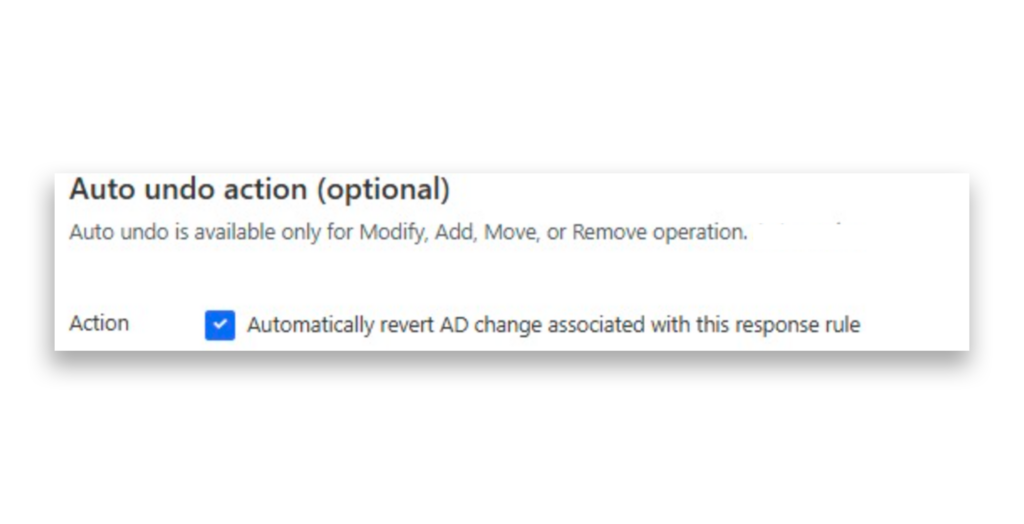

Nelle regole di notifica, è possibile impostare un'azione di annullamento automatico, in modo che ogni volta che la regola viene attivata, la modifica dell'AD venga automaticamente annullata(Figura 4).

Ora proviamo a modificare nuovamente AdminSDHolder concedendo i permessi a un account specifico, GenericAll(Figura 5). Cosa succederà questa volta?

Come mostra la Figura 6 , quando si esamina AD Changes ora, si vedono due voci che indicano che l'nTSecurityDescriptor è stato modificato nel contenitore AdminSDHolder.

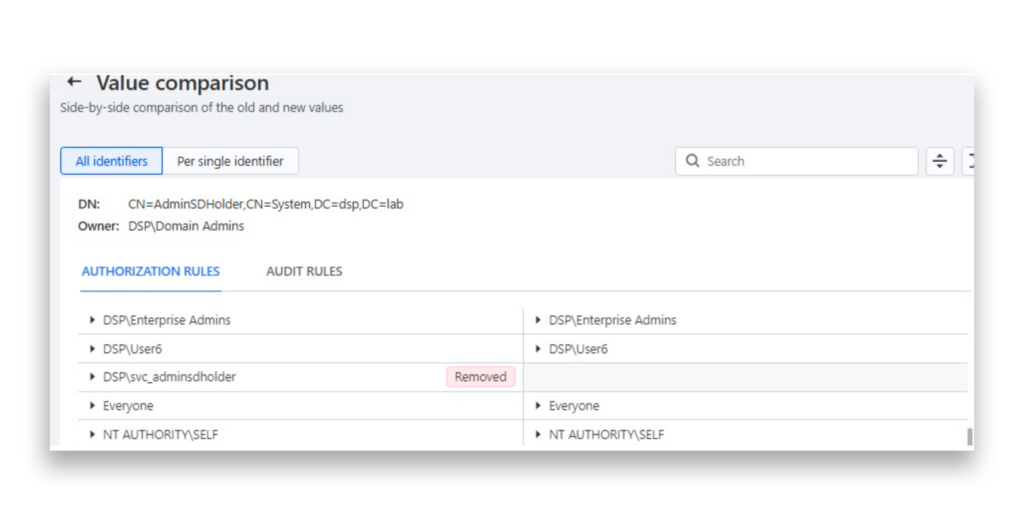

La voce di modifica più recente è l'azione Annullamento automatico. DSP ha rimosso automaticamente i permessi dall'account specificato, come mostra la Figura 7 .

Annullamento automatico in azione: Prevenzione della delega non vincolata

Configurare un server per la delega non vincolata significa che qualsiasi account che richiede un ticket di servizio al server avrà il suo Ticket Granting Ticket (TGT) Kerberos esposto in memoria. Questa esposizione può includere account altamente privilegiati come gli amministratori di dominio.

Un attacco ben noto sfrutta la delega non vincolata utilizzando il servizio Print Spooler. In questo approccio, un utente malintenzionato costringe un account macchina di un controller di dominio (DC) ad autenticarsi su un server compromesso configurato per la delega non vincolata. Se il servizio Print Spooler è abilitato sul DC, il TGT del DC sarà esposto in memoria sul server controllato dall'aggressore. Con l'accesso al TGT del DC, l'aggressore può impersonare il DC stesso. In breve, la delega non vincolata non dovrebbe mai essere abilitata perché introduce rischi significativi per la sicurezza.

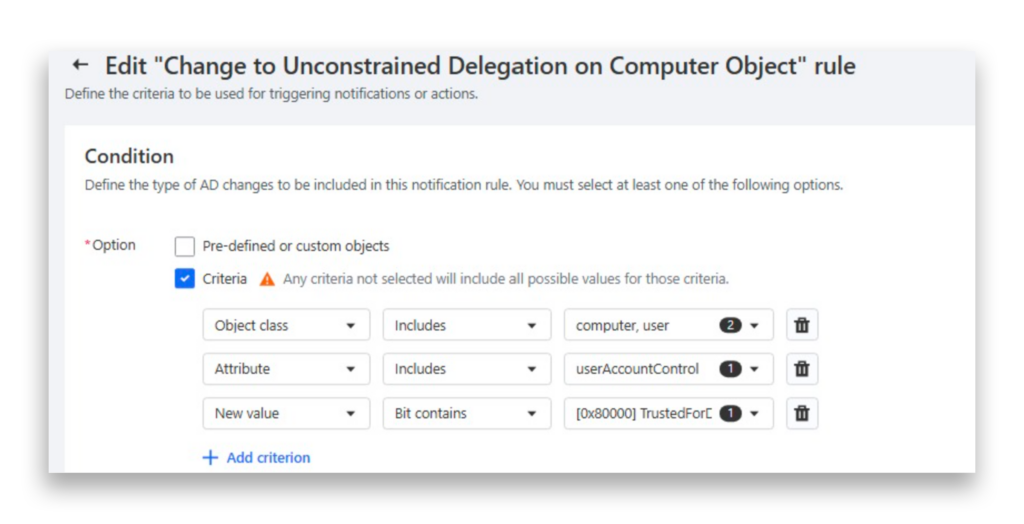

Impostiamo una regola di notifica con un'azione di annullamento automatico per ripristinare qualsiasi istanza in cui un oggetto utente o computer è configurato per una delega non vincolata(Figura 8).

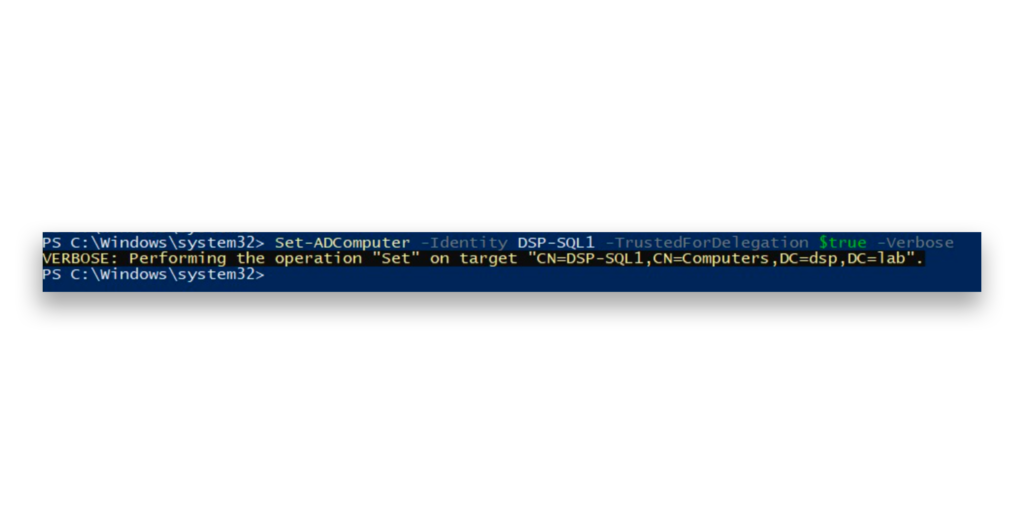

Per testare la regola, abilitiamo la delega senza vincoli su un server specifico(Figura 9). Questo configurerà il server in modo da accettare richieste di delega per qualsiasi servizio, il che significa che qualsiasi account che richieda un ticket di servizio avrà il suo TGT esposto in memoria.

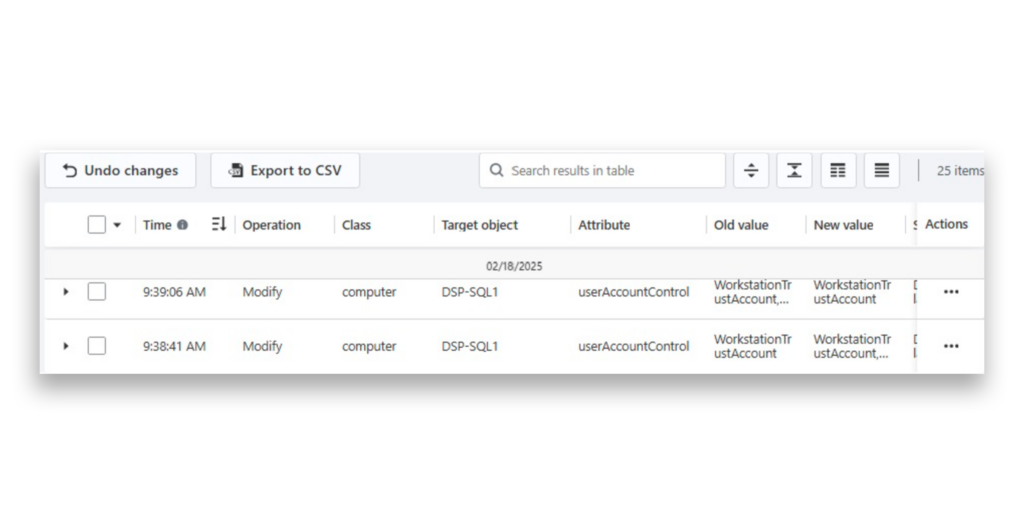

Ora si può notare che in AD Changes sono apparse due voci che indicano che l'attributo userAccountControl è stato modificato(Figura 10).

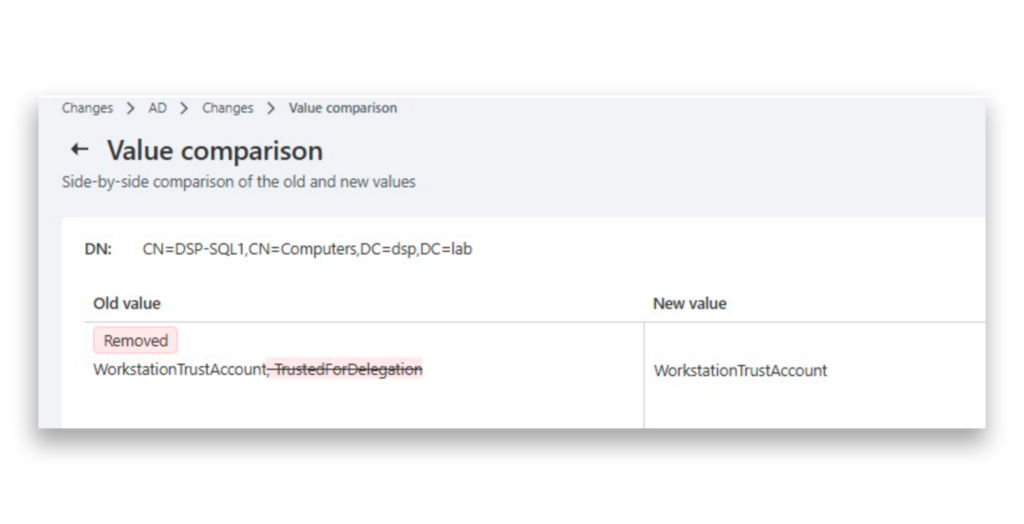

L'ultima modifica DSP , in cui l'attributo userAccountControl è stato modificato su questo server, indica che la regola di annullamento automatico ha ripristinato automaticamente la modifica allo stato precedente(Figura 11).

Istantanea Semperis

L'Annullamento automatico è un modo pratico per mantenere la sicurezza di Active Directory, invertendo automaticamente le modifiche che non dovrebbero essere effettuate. Invece di aspettare che qualcuno si accorga di una configurazione errata e la corregga, interviene immediatamente per prevenire potenziali rischi per la sicurezza.

Questa funzione è particolarmente utile per prevenire le modifiche agli attributi critici come AdminSDHolder e la delega non vincolata, dove i malintenzionati possono rapidamente causare danni significativi. Con l'Auto Undo, gli amministratori non devono monitorare costantemente questi problemi perché DSP se ne occupa automaticamente.

Per saperne di più sulla sicurezza di Active Directory

- Audit delle modifiche di Active Directory e rollback

- Directory Services Protector

- Migliorare la postura di sicurezza di Active Directory: AdminSDHolder in soccorso

- Delegazione non vincolata in Active Directory

- Spiegazione della delega senza vincoli

- Cosa c'è da sapere sulla vulnerabilità critica dello spooler di stampa di Windows