- Che cos'è la funzione Preferenze dei criteri di gruppo?

- Come si abusa delle preferenze dei Criteri di gruppo?

- Come si può individuare e difendere dall'abuso di GPP?

- Profili degli attori delle minacce

- Strumenti di abuso del GPP

- Panoramica delle minacce

- Istantanea Semperis

- Per saperne di più sulla compromissione delle credenziali

- Note finali

Poiché Active Directory offre un controllo ampio e profondo sugli ecosistemi Windows, i cyber-attaccanti sono costantemente alla ricerca di punti di accesso all'AD. Uno dei modi più semplici per gli aggressori informatici di accedere al vostro sistema di identità è indovinare la password di un account o ottenerla tramite phishing, social engineering o password spray. La soluzione migliore? Una password crittografata facile da decifrare.

Per questo motivo, è sconsigliata qualsiasi funzione di credenziale che fornisca un percorso facile per l'apprendimento di una password. Questo è il caso di Group Policy Preferences (GPP).

Che cos'è la funzione Preferenze dei criteri di gruppo?

Le Preferenze criteri di gruppo sono una funzione di Windows che consente agli amministratori di gestire le impostazioni di più macchine in un dominio Active Directory (AD). Con GPP, gli amministratori possono controllare aspetti quali le unità mappate, le attività pianificate e le impostazioni del registro di sistema.

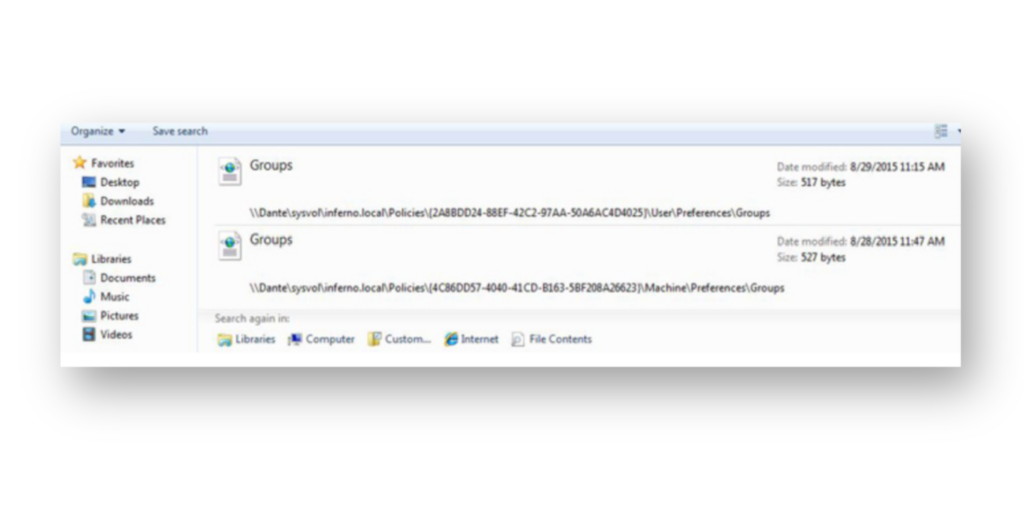

A un certo punto, GPP consentiva anche di impostare le password per gli account locali(Figura 1), ma questa pratica era insicura in quanto permetteva di memorizzare le password in un formato facilmente reversibile. Alla fine Microsoft ha rimosso questa funzionalità.

Come si abusa delle preferenze dei Criteri di gruppo?

Figura 2 mostra un esempio di file XML GPP che contiene la password dell'account Administrator locale. La password, visualizzata come cpasswordè criptato, ma è stato facilmente decodificato perché la chiave di crittografia è pubblicamente divulgata e ben conosciuta, il che ha comportato notevoli rischi per la sicurezza. Inoltre, le password impostate in GPP potevano essere applicate a più workstation e server membri. Ciò significava che l'account amministratore locale di ciascuno di questi sistemi avrebbe avuto la stessa password impostata dall'utente. cpassword nel file XML.

cpassword), che potrebbe essere facilmente decifrato.Come si può individuare e difendere dall'abuso di GPP?

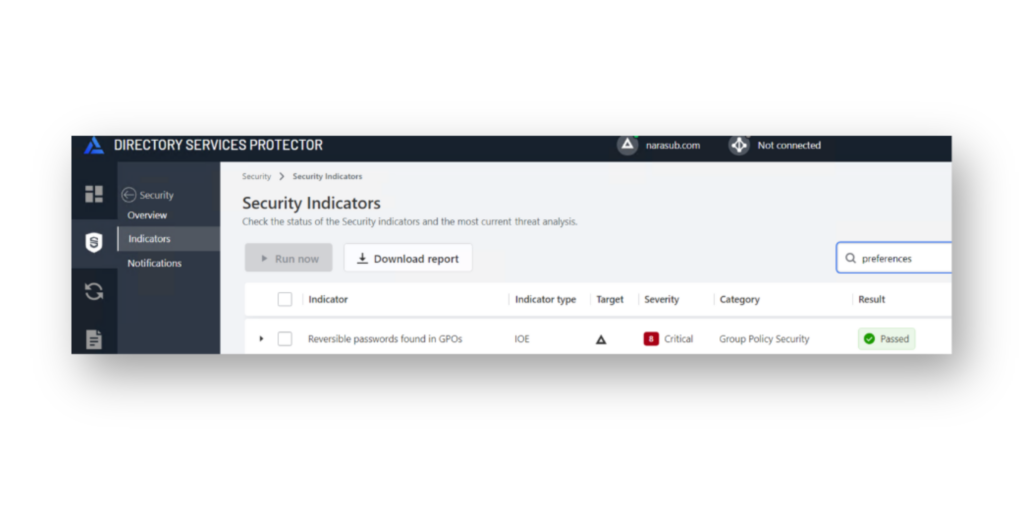

Semperis Directory Services Protector (DSP) include un indicatore di esposizione che monitora e rileva continuamente qualsiasi potenziale file di password nelle Preferenze dei criteri di gruppo(Figura 3).

Profili degli attori delle minacce

I seguenti attori delle minacce hanno cercato le password nelle Preferenze dei Criteri di gruppo:

- Wizard Spider (Gruppo MITRE G0102)1

- APT33 (Gruppo MITRE G0064)2

- BlackCat3

Strumenti di abuso del GPP

Per cercare le password nelle Preferenze Criteri di gruppo è possibile utilizzare i seguenti strumenti:

- PowerSploit

- Net-GPPPassword Get-GPPPassword

Panoramica delle minacce

Tattica ATT&CK: Accesso alle credenziali

Su 18 ottobre 2023, l'unità 42 di Palo Alto Networks ha riferito che Gatto nero, una banda di ransomware, ha introdotto un nuovo strumento chiamato Munchkin. Questo strumento è stato consegnato attraverso una macchina virtuale Alpine personalizzata e contiene vari script Python, tra cui Get-GPPPassword.py. Gli aggressori hanno utilizzato questo strumento per trovare e sfruttare le password memorizzate nelle Preferenze Criteri di gruppo.4

Su 27 marzo 2019Symantec ha riferito che APT33 (Elfin) ha tentato di utilizzare il Gpppassword strumento per trovare e decifrare le password memorizzate nelle Preferenze dei Criteri di Gruppo. Anche se non è chiaro se questi tentativi siano andati a buon fine, il gruppo mirava a sfruttare le impostazioni GPP mal configurate per estrarre le password in chiaro e muoversi lateralmente attraverso le reti mirate.5

Istantanea Semperis

Nel 2014, Microsoft ha rilasciato il bollettino di sicurezza MS14-025 fornendo aggiornamenti di sicurezza per risolvere i rischi di sicurezza con GPP. Tuttavia, l'applicazione degli aggiornamenti MS14-025 si limita a impedire la creazione di nuovi criteri di impostazione delle password; non rimuove i vecchi criteri che ancora memorizzano le password in SYSVOL. È possibile ripulire i criteri esistenti utilizzando l'applicazione Microsoft Get-SettingsWithCPassword.ps1 che trova ed elimina tutte le password esposte.

Il passaggio a Windows Local Administrator Password Solution (Windows LAPS) o a qualsiasi altra soluzione di gestione degli accessi privilegiati è un modo migliore per gestire le password degli amministratori locali, garantendo che ogni macchina abbia una password unica e impedendo agli aggressori di muoversi lateralmente.

Per saperne di più sui rischi di compromissione delle credenziali

- Spruzzatura di password spiegata

- Spiegazione dell'abuso dei criteri di gruppo

- Attacchi ad Active Directory | 5 metodi comuni di attacco all'AD

- La Top Ten dell'NSA per le errate configurazioni di cybersicurezza e Active Directory