Risultati principali

- La riflessione sull'autenticazione Kerberos può essere abusata per l'escalation dei privilegi in remoto, anche dopo aver applicato la correzione per CVE-2025-33073.

- Gli SPN fantasma (Service Principal Names mappati su nomi di host che non si risolvono) introducono una superficie di attacco sfruttabile dagli avversari.

- Le impostazioni predefinite di Active Directory (AD) consentono agli utenti standard di registrare i record DNS, rendendo possibile questo attacco, che Microsoft ha catalogato come CVE-2025-58726 (SMB Server Elevation of Privilege).

- La mancata applicazione della firma SMB è un fattore critico.

- L'attacco funziona su tutte le versioni di Windows, a meno che non sia richiesta la firma SMB.

- Microsoft ha risolto questo problema nel Patch Tuesday di ottobre 2025.

Kerberos è ampiamente utilizzato per l'autenticazione sicura negli ambienti Windows. Tuttavia, quando i Service Principal Names (SPN) e le autorizzazioni predefinite sono configurati in modo errato, gli aggressori possono sfruttare il riflesso di Kerberos per ottenere l'accesso a livello di SISTEMA da remoto.

Abbiamo segnalato queste scoperte al Microsoft Security Response Center (MSRC) nel giugno 2025. Microsoft ha rilasciato un aggiornamento di sicurezza per il problema, catalogato come CVE-2025-58726 (SMB Server Elevation of Privilege), nell'ottobre 2025. Tuttavia, capire come gli aggressori cercano di sfruttare le lacune nella sicurezza dell'SPN e dell'autenticazione potrebbe aiutarvi a evitare vulnerabilità simili in futuro.

Sfondo

Quando è stata divulgata la CVE-2025-330731,2,3 mi sono chiesto se la riflessione sull'autenticazione potesse essere ancora sfruttata dopo la patch. Quell'exploit utilizzava il cosiddetto trucco CredMarshal4 per abilitare la riflessione dell'autenticazione e il relay utilizzando Kerberos o NTLM.

Negli ultimi anni, ho dedicato del tempo ad approfondire il tema del relay e della riflessione sull'autenticazione, in particolare sul protocollo Kerberos.5 Sebbene molte di queste tecniche siano note da tempo, c'è ancora spazio per nuovi metodi di attacco.

Che cos'è la riflessione sull'autenticazione?

La riflessione dell'autenticazione si verifica quando un aggressore cattura una richiesta di autenticazione da una vittima (macchina o utente) e riflette o riproduce tale autenticazione al servizio della vittima stessa. L'attacco inganna la vittima e la induce ad autenticarsi, consentendo all'aggressore di aumentare i privilegi, anche senza conoscere le credenziali.

Sebbene la riflessione NTLM sia stata mitigata per molti anni, Kerberos manca di un meccanismo universale di rilevamento della riflessione. La necessità di avere il controllo dell'SPN di destinazione e di ticket Kerberos validi rende tali attacchi sostanzialmente più difficili da sfruttare nella pratica.

Cosa sono gli SPN fantasma?

Gli SPN fantasma sono SPN che fanno riferimento a nomi di host non registrati nel DNS. Questi SPN possono verificarsi per diversi motivi:

- Host o alias legacy o dismessi, in cui gli SPN possono rimanere in AD anche se l'hostname non si risolve più, soprattutto se non sono stati eseguiti script o procedure di pulizia.

- SPN prestabiliti per i servizi futuri

- Errori di battitura o di configurazione negli script di distribuzione

- Configurazioni cross-forest o ibride con host non raggiungibili

- Nomi di bilanciatori di carico che non sono direttamente risolvibili tramite DNS

Prerequisiti dell'attacco

I seguenti fattori consentono lo sfruttamento di CVE-2025-58726:

- Accesso di utenti a basso livello di privilegio a un dominio AD

- Un computer di destinazione Windows collegato al dominio su cui la firma SMB non viene applicata

- Un Ghost SPN configurato per HOST/... o CIFS/... sul computer di destinazione

- La possibilità di registrare record DNS (l'impostazione predefinita per gli utenti di dominio in AD)

Abuso di SPN fantasma

Se sono presenti gli SPN Ghost, un utente standard può eseguire un'escalation di privilegi remota eseguendo un attacco Kerberos reflection utilizzando un SPN Ghost registrato e configurato nell'account del computer di destinazione.

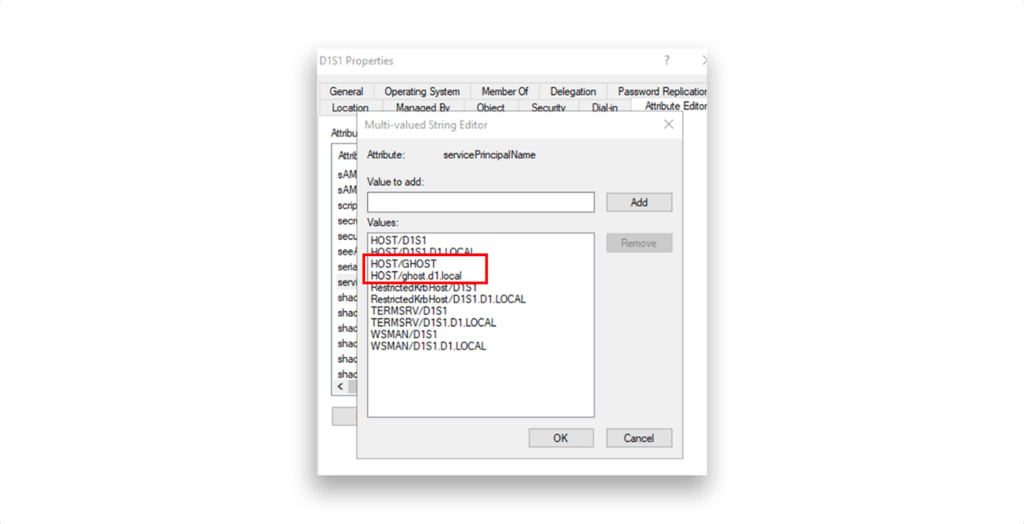

Ad esempio, la Figura 1 mostra un account del computer D1S1 con un SPN denominato GHOST.

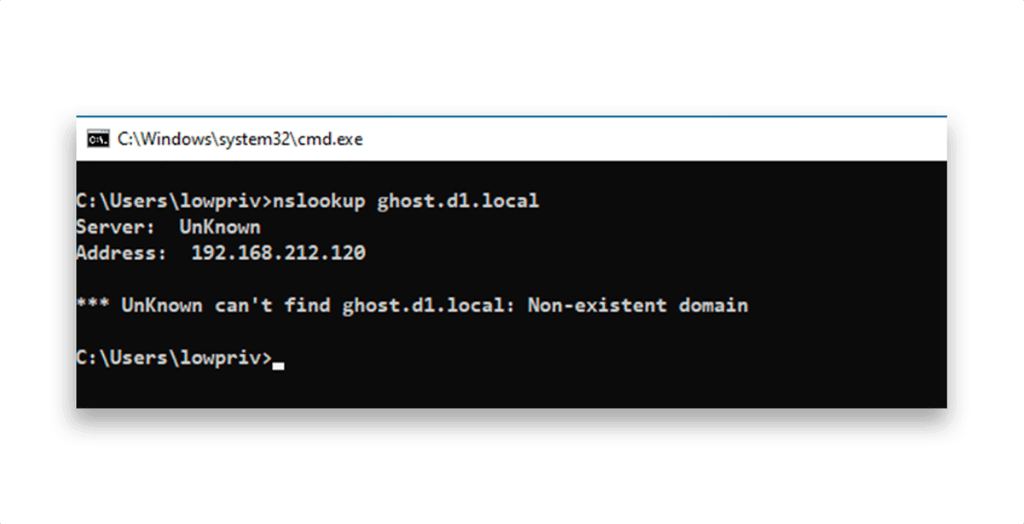

Questo SPN fa riferimento a un hostname che non può essere risolto tramite DNS(Figura 2).

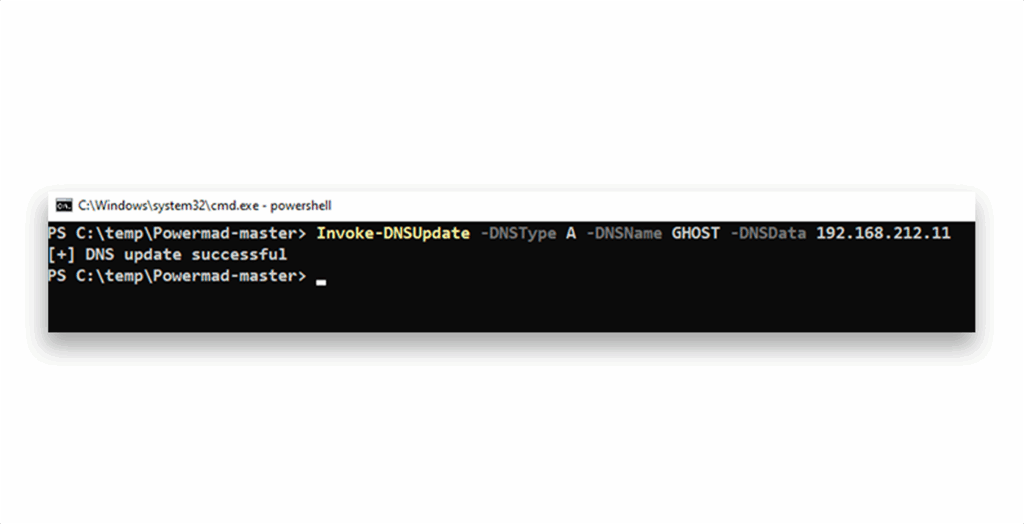

Un utente standard può, per impostazione predefinita, creare record DNS. È quindi possibile registrare il server GHOST(Figura 3).

Registrando un SPN fantasma nel DNS che punta a un indirizzo IP controllato da un attaccante, quest'ultimo può far sì che il computer di destinazione si autentichi all'host dell'attaccante.

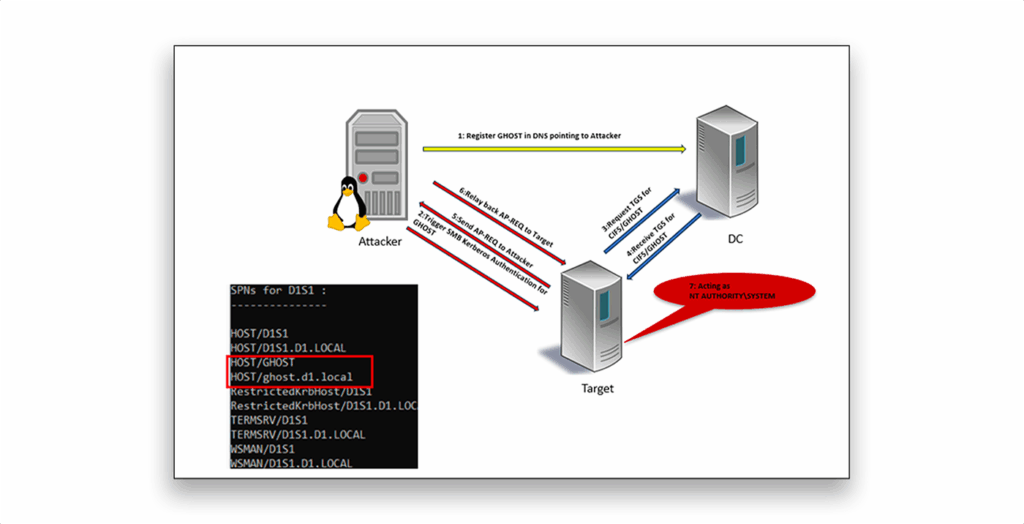

Dopo che l'aggressore ha attivato l'autenticazione da remoto, l'obiettivo richiede un ticket di servizio Ticket Granting Server (TGS) per l'SPN Ghost. Questo ticket viene mappato all'account del computer dell'obiettivo. Poiché l'autenticazione viene ricevuta come account del computer (che il sistema operativo mappa come SYSTEM sul target), l'aggressore può quindi acquisire e ritrasmettere l'AP-REQ al target, ottenendo infine pieni privilegi amministrativi sul computer(Figura 4).

Se l'host compromesso è un asset di livello 0, come un server di Active Directory Certificate Services (AD CS), questo attacco può essere intensificato fino a raggiungere la compromissione completa del dominio.

Passaggio per l'attacco

In un attacco che sfrutta CVE-2025-58726, un malintenzionato esegue le seguenti operazioni:

- Identificare un SPN fantasma sul computer di destinazione.

- Registrare un record DNS per l'SPN Ghost che punta alla macchina dell'attaccante.

- Utilizzare uno strumento per il relay Kerberos (ad esempio, il mio script KrbRelayEx, disponibile su GitHub) per intercettare l'autenticazione Kerberos.

- Attivare l'autenticazione per il computer di destinazione (ad esempio, utilizzando Printer Bug, PetitPotam o simili).

- Riportare il ticket Kerberos al computer di destinazione.

- Ottenere l'accesso al sistema tramite SMB ed eseguire comandi arbitrari.

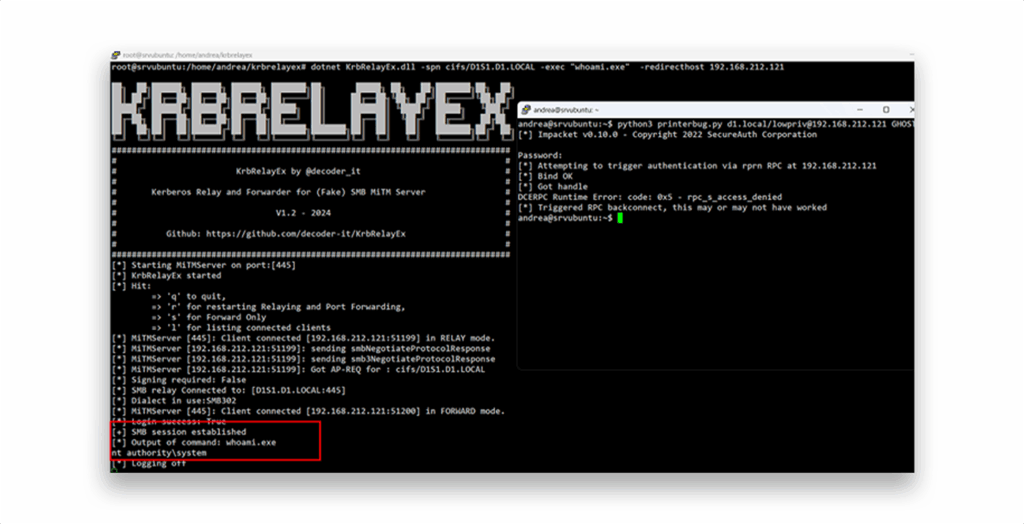

Figura 5 mostra un esempio di attacco. In questo esempio, l'aggressore costringe l'host di destinazione a eseguire l'autenticazione della macchina attraverso il Print Spooler (PrinterBug). L'ascoltatore SMB del relay Kerberos intercetta l'AP-REQ e riproduce il ticket al servizio di destinazione, consentendo l'autenticazione come account macchina e l'esecuzione remota di comandi con privilegi SYSTEM.

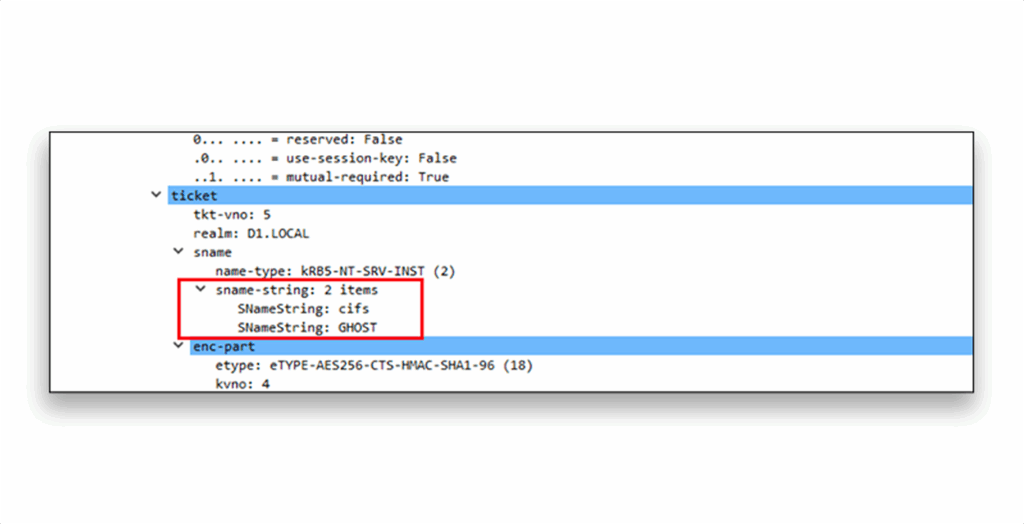

Nell'acquisizione della rete, si può notare che è stato richiesto un TGS/AP-REQ per SPN CIFS/GHOST (Figura 6).

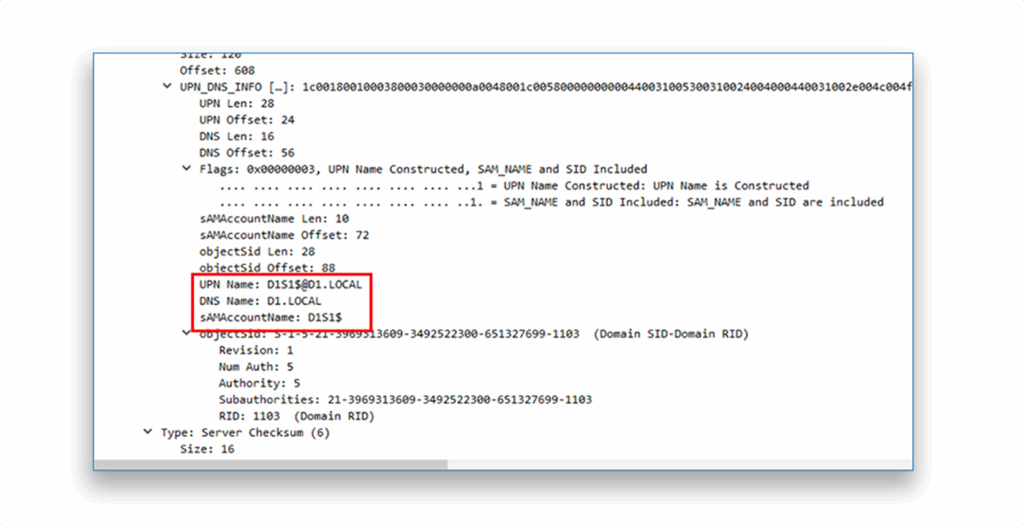

Si può anche vedere che l'account era il computer di destinazione D1S1 (Figura 7).

Questo attacco si rivolge a Kerberos abusando di SPN mal configurati; non riguarda NTLM.

La correzione per CVE-2025-33073 (Windows SMB Client Elevation of Privilege Vulnerability) riguardava un problema specifico del client SMB. Tuttavia, il metodo di attacco Ghost SPN aggira tale correzione. La vulnerabilità risiede in Kerberos stesso, che non riesce a prevenire la riflessione dell'autenticazione. Lo stesso approccio può essere applicato ad altri protocolli che si basano su Kerberos.

Nel nostro scenario di attacco CVE-2025-58726, un attaccante sceglierebbe SMB perché l'obiettivo pubblicizza un SPN HOST/..., un SPN generico e autoregistrato utilizzabile da molti servizi Windows (ad esempio, SMB, WMI, RPC/DCOM, RDP). Gli SPN specifici del protocollo (ad esempio, HTTP/host, MSSQLSvc/host) richiedono che il ticket Kerberos corrispondente sia consegnato all'endpoint esatto del servizio; quando viene trasmesso con successo a un servizio non configurato correttamente, può comunque verificarsi un'escalation dei privilegi.

Analisi delle patch e strategie di mitigazione

Dopo aver analizzato le differenze tra i componenti coinvolti nella funzionalità del server SMB, ho identificato la mitigazione per CVE-2025-58726 nel driver SRV2.SYS. Questo driver implementa la logica lato server per le versioni del protocollo SMB 2.0 e successive (fino alla 3.x).

In particolare, il driver accetta un pacchetto SMB che contiene un blob Kerberos, estrae il buffer di sicurezza incorporato, lo invia al Local Security Authority Subsystem Service (LSASS) tramite l'API Security Support Provider Interface (SSPI), riceve un token di risposta e quindi impersona il client di origine utilizzando tale token.

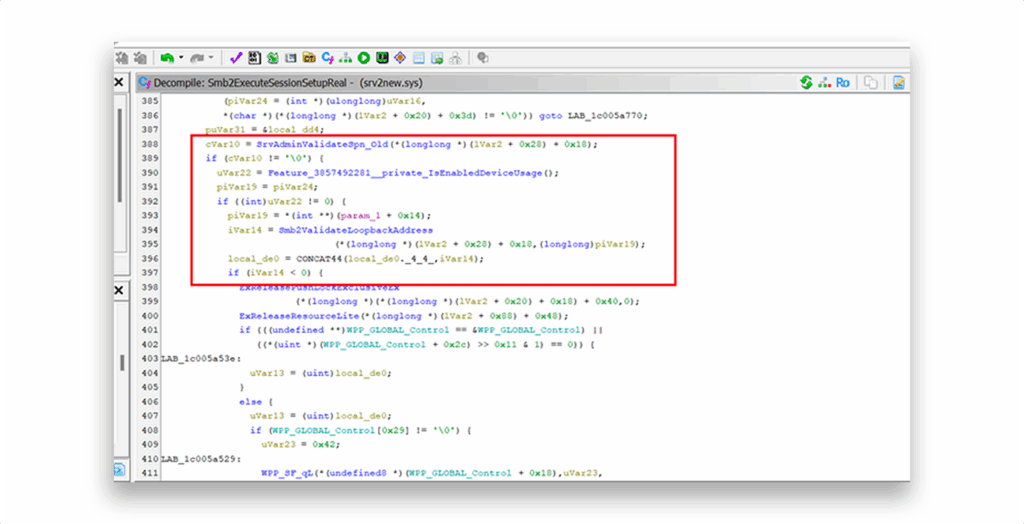

Senza entrare nel dettaglio dell'implementazione, che esula dallo scopo di questo documento, Microsoft ha modificato Smb2ExecuteSessionSetupReal() e ha introdotto la nuova funzione Feature_3857492281__private_IsEnabledDeviceUsage() per includere la seguente logica:

SrvAdminValidateSpn_Old()determina se l'SPN corrisponde a un contesto di sicurezza del client locale valido.- In tal caso, la nuova introduzione

Smb2ValidateLoopbackAddress()restituisce un valore negativo quando la connessione è remota (cioè non da un indirizzo di loopback). - Quando viene rilevata una connessione non locale, la sessione viene terminata, mitigando in modo efficace lo scenario di abuso del Ghost SPN(Figura 8).

Sebbene Microsoft abbia risolto questa specifica vulnerabilità di riflessione dell'autenticazione SMB, altri potenziali abusi potrebbero sfruttare gli SPN fantasma. Pertanto, si consiglia di attenersi alle seguenti best practice generali per la protezione degli SPN e dei percorsi di autenticazione.

- Applicare la firma SMB. Richiedete la firma SMB su tutti i computer collegati al dominio, non solo sui controller di dominio, per prevenire la manomissione e il relay di messaggi SMB non autorizzati.

- Verifica e pulizia degli SPN. Verificate regolarmente gli SPN, utilizzando strumenti come il mio script TestComputerSpnDNS. Rimuovere o correggere gli SPN che puntano a host inesistenti o irraggiungibili.

- Limitare la creazione di record DNS. Modificate le autorizzazioni AD per impedire agli utenti standard di registrare record DNS arbitrari. Applicare permessi di scrittura DNS più severi.

- Monitorare il traffico Kerberos. Utilizzare gli strumenti di monitoraggio della rete per rilevare richieste insolite di ticket di servizio Kerberos. Segnalare e analizzare le richieste TGS per gli SPN sospetti.

- Limitare i vettori di coercizione. Applicare le patch alle vulnerabilità di coercizione conosciute. Proteggete i sistemi disabilitando i servizi non necessari e utilizzate i filtri per le chiamate di procedura remota (RPC) per bloccare specifici vettori di attacco che innescano l'autenticazione.

Divulgazione e tempistica

25 giugno 2025: Vulnerabilità presentata al Centro di risposta alla sicurezza di Microsoft (MSRC)

22 luglio 2025: Microsoft ha confermato il problema, classificandolo come "Importante elevazione di privilegi".

14 ottobre 2025: Un aggiornamento di sicurezza che risolve la falla (CVE-2025-58726) è stato rilasciato nell'ambito del Patch Tuesday6.

Riferimenti

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-33073

- https://www.synacktiv.com/en/publications/ntlm-reflection-is-dead-long-live-ntlm-reflection-an-in-depth-analysis-of-cve-2025

- https://blog.redteam-pentesting.de/2025/reflective-kerberos-relay-attack/

- https://www.tiraniddo.dev/2024/04/relaying-kerberos-authentication-from.html

- https://decoder.cloud/2025/04/24/from-ntlm-relay-to-kerberos-relay-everything-you-need-to-know/

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-58726

Esclusione di responsabilità

Questo contenuto è fornito solo a scopo educativo e informativo. Il suo scopo è quello di promuovere la consapevolezza e la correzione responsabile delle vulnerabilità di sicurezza che possono esistere sui sistemi di cui si è proprietari o che si è autorizzati a testare. È severamente vietato l'uso non autorizzato di queste informazioni per scopi malevoli, sfruttamento o accesso illegale. Semperis non approva né condona alcuna attività illegale e declina ogni responsabilità derivante dall'uso improprio del materiale. Inoltre, Semperis non garantisce l'accuratezza o la completezza dei contenuti e non si assume alcuna responsabilità per eventuali danni derivanti dal loro utilizzo.