Windows Server 2025 introduce un nuovo tipo di account di servizio chiamato account di servizio gestito delegato (dMSA). Questi account sono progettati per semplificare la gestione degli account di servizio, fornendo agli amministratori un'identità sicura e gestita da utilizzare per sostituire gli account di servizio non gestiti.

Tuttavia, i ricercatori di Akamai1 hanno scoperto che gli aggressori possono facilmente creare e configurare un dMSA, quindi abusarne per impersonare qualsiasi utente di Active Directory, compresigli amministratori di dominio. I ricercatori hanno chiamato questa tecnica BadSuccessor.

Poiché non esiste ancora una patch per questa vulnerabilità, Semperis ha potenziato Directory Service ProtectorDSP) con un indicatore di esposizione (IOE) e tre indicatori di compromissione (IOC) che consentono di rilevare e ridurre le attività dannose che coinvolgono i dMSA.

Che cos'è BadSuccessor?

BadSuccessor è una tecnica di escalation dei privilegi che sfrutta i dMSA concedendo autorizzazioni con privilegi elevati a qualsiasi utente che crea un oggetto dMSA.

Creare un dMSA è relativamente semplice.2 E come ha dimostrato il team di Akamai, una volta creato l'oggetto, un utente malintenzionato può eseguire una migrazione simulata, collegando il dMSA a qualsiasi account con privilegi elevati.

L'impostazione di attributi specifici durante la creazione dell'account fa sì che il controller di dominio (DC) tratti il dMSA come se stesse continuando l'identità di un utente privilegiato, portando allo sfruttamento del Privilege Attribute Certificate (PAC).

La funzione dMSA è presente per impostazione predefinita in qualsiasi DC Windows Server 2025 e comporta rischi significativi.3

- Con autorizzazioni minime, gli aggressori possono creare un dMSA e collegarlo a un account privilegiato.

- Ottenendo un accesso immediato, gli aggressori possono compromettere rapidamente l'intero dominio.

- Poiché i diritti di delega legacy sono in genere complessi e stratificati, lo sfruttamento della vulnerabilità è difficile da rilevare.

È chiaro che la mitigazione proattiva è essenziale.

Difendersi da BadSuccessor: Nuovo indicatore DSP di esposizione

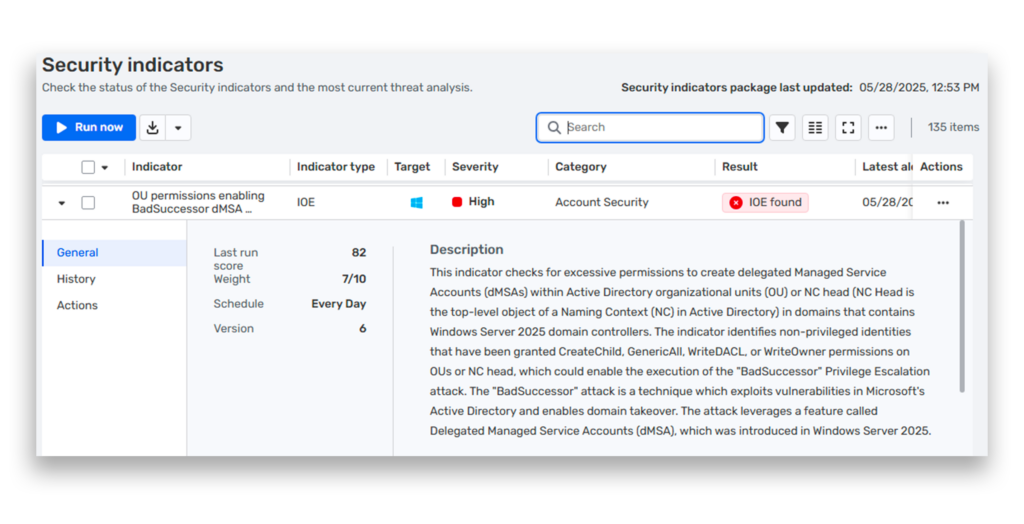

Tutti i clienti DSP riceveranno un elenco IOE aggiornato, che ora include un nuovo controllo per la ricerca di account Active Directory (AD) con autorizzazioni eccessive(Figura 1).

Non si tratta solo di BadSuccessor. I permessi ampi possono portare a tutti i tipi di percorsi di escalation non voluti. In molti ambienti, la delega viene utilizzata per comodità o per esigenze operative. Con il tempo, questa pratica si traduce in account con un accesso molto più ampio di quello che dovrebbero avere e in facili opportunità per gli aggressori.

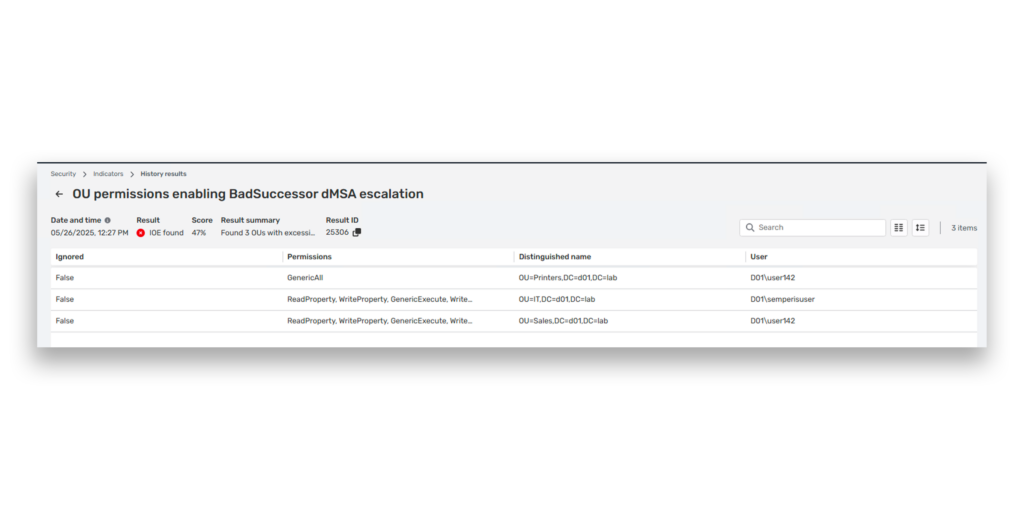

L'immagine della Figura 2 mostra un esempio di risultati dell'IOE DSP che rileva autorizzazioni eccessive per le unità organizzative (OU) relative alla vulnerabilità BadSuccessor dMSA. L'elenco mostra le UO in cui agli utenti sono state concesse autorizzazioni troppo ampie, come GenericAll o diritti di scrittura multipli che potrebbero consentire loro di creare o manipolare i dMSA.

Rilevare l'attività di BadSuccessor: Nuovi indicatori di compromissione

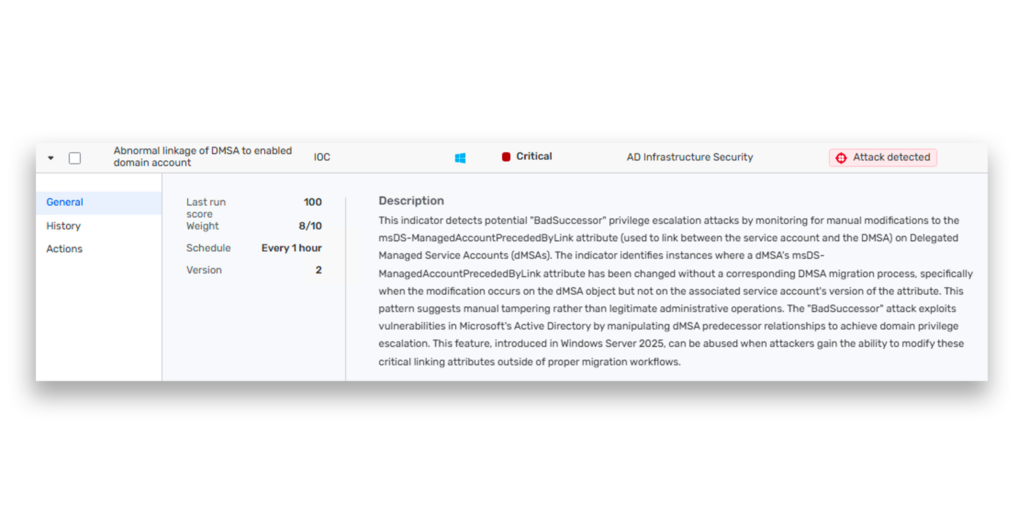

In collaborazione con Akamai, abbiamo aggiunto tre nuovi IOC nel DSP. Il primo indicatore segnala i casi in cui il msDS-ManagedAccountPrecededByLink di un dMSA viene modificato al di fuori di una migrazione corretta (Figura 3).

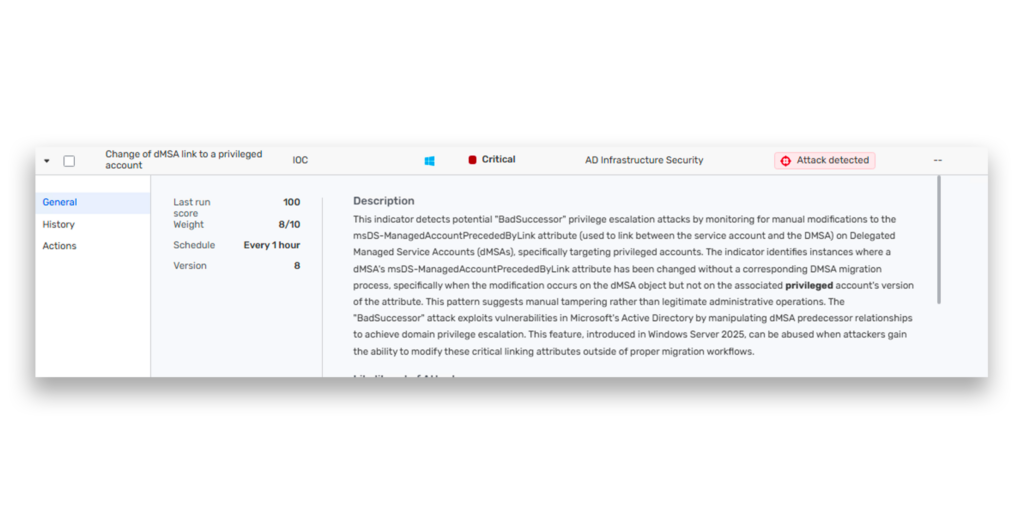

Il secondo IOC rileva quando un dMSA viene collegato manualmente a un account privilegiato al di fuori di una migrazione corretta, segno di un potenziale abuso da parte di BadSuccessor per aumentare i privilegi del dominio(Figura 4).

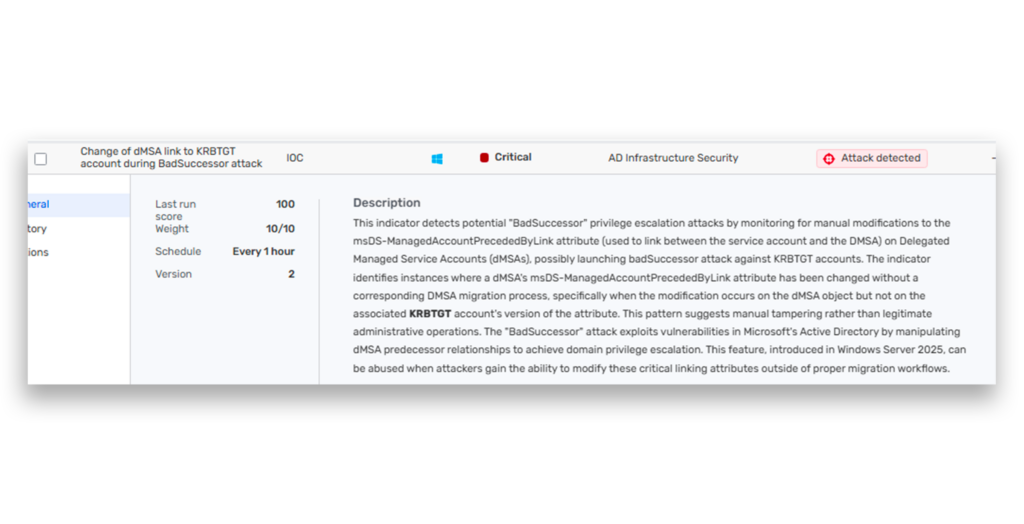

Il terzo IOC rileva i tentativi di collegare un dMSA al conto KRBTGT (Figura 5).

Istantanea Semperis

BadSuccessor colpisce in particolare le organizzazioni che hanno almeno un DC con Windows Server 2025.

Anche se il resto del dominio esegue versioni più vecchie, un singolo DC 2025 è sufficiente per rendere praticabile il percorso di attacco.

Fino a quando Microsoft non rilascerà una patch, la mitigazione più efficace consiste nel rivedere e rafforzare le autorizzazioni in AD, in particolare quelle che consentono agli utenti di creare o modificare i dMSA.

Concentratevi sui diritti concessi alle UO e all'oggetto Domain Root, che spesso sono eccessivi a causa di pratiche di delega troppo ampie.

Gli IOE e gli IOC di DSPconsentono di monitorare da vicino gli eventi di creazione e autenticazione di dMSA e le modifiche degli attributi.

Per saperne di più sui pericoli di un eccesso di privilegi in AD

- Perché prestare attenzione ai privilegi eccessivi in Active Directory - Semperis

- Cos'è la delega non vincolata? | Catalogo degli attacchi all'identità di Semperis

- Cos'è la sicurezza di Active Directory? | Guide AD di Semperis

- Gestione delle deleghe e delle ACL a più livelli | Guide Semperis

Note finali

- CattivoSuccessoessor: Abuso di dMSA per l'escalation dei privilegi in Active Directory

- Il nuovo Dmsa Vuln per chi non sa cos'è il Dmsa - Il blog della ricerca fallimentare di Sapir

- Vulnerabilità BadSuccessor in Windows Server 2025: La minaccia nascosta alla sicurezza di Active Directory | Forum Windows