Webinar

Ransomware vs. Active Directory-Backups: Was kann Ihrem Disaster Recovery-Prozess einen Strich durch die Rechnung machen?

Im Falle einer Cyber-Katastrophe müssen Sie Active Directory wiederherstellen, bevor Sie Ihr Unternehmen wiederherstellen können. Aber nur eines von fünf Unternehmen verfügt über einen getesteten Plan für die Wiederherstellung von AD nach einem Cyberangriff. Dies ist alarmierend angesichts der Häufung von Ransomware-Angriffen und der weitreichenden Auswirkungen eines AD-Ausfalls....

Sie haben einen Einbruch erlitten - was nun?

Angriffe sind unvermeidlich und Sicherheitslücken sind wahrscheinlich, insbesondere wenn Ihr Active Directory betroffen ist. Was ist der richtige Weg, wenn Sie angegriffen wurden? Begleiten Sie die Experten von Semperis, die Ihnen Best Practices zur Verhinderung von Sicherheitsverletzungen und zur Reaktion auf Vorfälle vorstellen, damit Sie...

Zurück zu den Grundlagen - Ein praktischer Leitfaden zur Einhaltung des NIST-Rahmenwerks für das Risikomanagement von Ransomware

Wir alle wissen, dass Ransomware allgegenwärtig ist und in absehbarer Zeit nicht verschwinden wird. Viele Organisationen - von Regierungsstellen über Aufsichtsbehörden bis hin zu Cybersecurity-Experten - haben Empfehlungen, Anforderungen und Mandate herausgegeben, die Ihnen helfen sollen, Ihr Unternehmen vor der unerbittlichen Geschwindigkeit der Angriffe zu schützen. Aber die Umsetzung dieser Empfehlungen...

Verteidigung gegen Active Directory-Angriffe, die keine Spuren hinterlassen

Die Erkennung eines laufenden Cyberangriffs ist ein wesentlicher Bestandteil jeder Sicherheitsstrategie. Aber es wird immer schwieriger, böswillige Angreifer zu erkennen, die sich durch Lücken im Identitätssystem Zugang zu Informationssystemen verschaffen und sich dann heimlich durch die Umgebung bewegen - oft wochen- oder monatelang unentdeckt - bevor sie Malware absetzen. Um Identitätssysteme zu erkennen...

Schützen Sie Ihre hybride AD-Umgebung

Entdecken Sie die Unterschiede zwischen Azure Active Directory und Active Directory. Das Verständnis der Unterschiede zwischen diesen beiden Berechtigungsmodellen ist der Schlüssel zur Vorbereitung und zum Schutz Ihrer Sicherheitsinfrastruktur in hybriden Umgebungen.

Anwendung des MITRE ATT&CK Frameworks auf Ihr Active Directory

Angesichts der zunehmenden Geschwindigkeit und Raffinesse von Cyberangriffen hilft Ihnen ein gemeinsamer Rahmen für Ihre Sicherheitsstrategie, mit der sich verändernden Bedrohungslandschaft fertig zu werden. Das MITRE ATT&CK Framework ist eines der beliebtesten und umfassendsten Tools für die Erstellung eines umfassenden Sicherheitsplans. Allerdings klafft eine große Lücke zwischen...

Kerberos verstehen und schützen - Die weiche Schattenseite der Cybersecurity

Mit der Einführung von Active Directory vor mehr als 20 Jahren war das Kerberos-Protokoll ein entscheidender Faktor für die Sicherheit, die Vereinheitlichung und die Einführung von AD in den Bereich der Identitätsverwaltung. Aber die Zeiten haben sich geändert. Neuere und ausgefeiltere Angriffsmethoden und die Verlagerung in die Cloud haben Kerberos...

Die 10 wichtigsten Maßnahmen, die jede Organisation ergreifen sollte, um ihr AD vor Angriffen zu schützen

Sie wissen, dass Cyber-Attacken kommen werden. Vielleicht wurden Sie sogar schon angegriffen. Fast jeder Angriff zielt darauf ab, in Active Directory Fuß zu fassen, die Privilegien zu erweitern und Schaden anzurichten. Aber wussten Sie, dass es einige relativ einfache Maßnahmen gibt, die Sie ergreifen können, um Ihre Chancen im Kampf gegen...

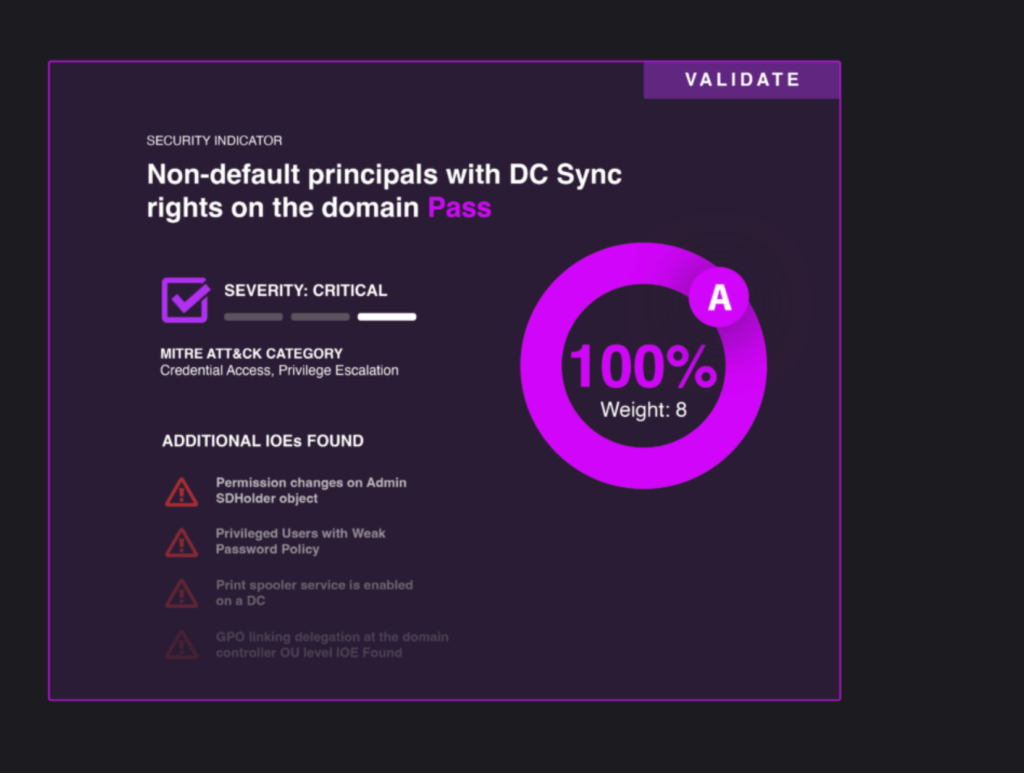

Würde Ihr Unternehmen bei der Active Directory-Sicherheitsbewertung durchfallen?

Angesichts der zunehmenden Zahl von Cyberangriffen investieren viele Unternehmen Ressourcen in die Schließung von Lücken in ihrer Sicherheitsstrategie. Aber ein gängiger Angriffspunkt - der auch bei der SolarWinds-Panne genutzt wurde - wird immer wieder übersehen: Active Directory. Laut den Ergebnissen eines neuen Sicherheitsbewertungstools, das Sicherheitsschwächen in Active Directory-Konfigurationen bewertet, sind selbst große Organisationen...