Wichtigste Ergebnisse

- Die Kerberos-Authentifizierungsreflexion kann für eine entfernte Privilegienerweiterung missbraucht werden, selbst nach Anwendung des Fixes für CVE-2025-33073.

- Geister-SPNs (Service Principal Names, die auf Hostnamen abgebildet werden, die nicht aufgelöst werden können) bieten eine Angriffsfläche, die von Angreifern ausgenutzt werden kann.

- Die Standardeinstellungen von Active Directory (AD) erlauben es Standardbenutzern, DNS-Einträge zu registrieren, was diesen Angriff ermöglicht, den Microsoft als CVE-2025-58726 (SMB Server Elevation of Privilege) katalogisiert hat.

- Das Versäumnis, die SMB-Signierung durchzusetzen, ist ein kritischer Auslöser.

- Der Angriff funktioniert unter allen Windows-Versionen, sofern keine SMB-Signierung erforderlich ist.

- Microsoft hat dieses Problem im Oktober 2025 mit dem Patch Tuesday behoben.

Kerberos wird häufig für die sichere Authentifizierung in Windows-Umgebungen verwendet. Wenn jedoch falsch konfigurierte Service Principal Names (SPNs) und Standardberechtigungen übereinstimmen, können Angreifer die Kerberos-Reflexion ausnutzen, um aus der Ferne Zugriff auf SYSTEM-Ebene zu erhalten.

Wir haben diese Erkenntnisse im Juni 2025 an das Microsoft Security Response Center (MSRC) gemeldet. Microsoft veröffentlichte im Oktober 2025 ein Sicherheitsupdate für dieses Problem, das als CVE-2025-58726 (SMB Server Elevation of Privilege) katalogisiert wurde. Wenn Sie jedoch verstehen, wie Angreifer versuchen, Lücken in der SPN- und Authentifizierungssicherheit auszunutzen, können Sie ähnliche Sicherheitslücken in Zukunft vermeiden.

Hintergrund

Als CVE-2025-330731,2,3 bekannt wurde, habe ich mich gefragt, ob Authentifizierungsreflexion auch nach dem Patch noch missbraucht werden könnte. Dieser Exploit nutzte den sogenannten CredMarshal-Trick4, um Authentifizierungsreflexion und -weitergabe mit Kerberos oder NTLM zu ermöglichen.

In den letzten Jahren habe ich mich eingehend mit Authentifizierungsrelais und -reflexion befasst, insbesondere mit dem Kerberos-Protokoll.5 Obwohl viele dieser Techniken seit langem bekannt sind, gibt es immer noch Raum für neue Angriffsmethoden.

Was ist eine Authentifizierungsreflexion?

Authentifizierungsreflexion tritt auf, wenn ein Angreifer eine Authentifizierungsanfrage eines Opfers (Rechner oder Benutzer) abfängt und diese Authentifizierung an den eigenen Dienst des Opfers zurückspiegelt oder wiedergibt. Der Angriff verleitet das Opfer dazu, sich selbst zu authentifizieren, so dass der Angreifer seine Privilegien ausweiten kann, auch ohne die Anmeldedaten zu kennen.

Obwohl NTLM Reflection schon seit vielen Jahren entschärft wurde, fehlt Kerberos ein universeller Mechanismus zur Erkennung von Reflection. Wenn Sie die Kontrolle über den Ziel-SPN und gültige Kerberos-Tickets benötigen, sind solche Angriffe in der Praxis wesentlich schwieriger auszunutzen.

Was sind Ghost SPNs?

Ghost SPNs sind SPNs, die auf Hostnamen verweisen, die nicht im DNS registriert sind. Diese SPNs können aus verschiedenen Gründen auftreten:

- Veraltete oder stillgelegte Hosts oder Aliase, bei denen SPNs im AD verbleiben können, obwohl der Hostname nicht mehr aufgelöst werden kann, insbesondere wenn keine Bereinigungsskripte oder -prozeduren ausgeführt wurden

- Vorgefertigte SPNs für zukünftige Dienste

- Tippfehler oder Fehlkonfigurationen in Verteilungsskripten

- Waldübergreifende oder hybride Setups mit unerreichbaren Hosts

- Load Balancer-Namen, die nicht direkt über DNS auflösbar sind

Voraussetzungen für Angriffe

Die folgenden Faktoren ermöglichen die Ausnutzung von CVE-2025-58726:

- Zugriff von Benutzern mit geringen Rechten auf eine AD-Domäne

- Ein mit der Domäne verbundener Windows-Zielcomputer, auf dem die SMB-Signierung nicht erzwungen wird

- Ein Ghost SPN, der auf dem Zielcomputer für HOST/... oder CIFS/... konfiguriert ist

- Die Möglichkeit, DNS-Einträge zu registrieren (der Standard für Domänenbenutzer in AD)

Missbrauch von Ghost SPNs

Wenn Ghost SPNs vorhanden sind, kann ein Standardbenutzer eine Remote-Privilegienerweiterung durchführen, indem er einen Kerberos-Reflection-Angriff mit einem registrierten Ghost SPN durchführt, der im Konto des Zielcomputers konfiguriert ist.

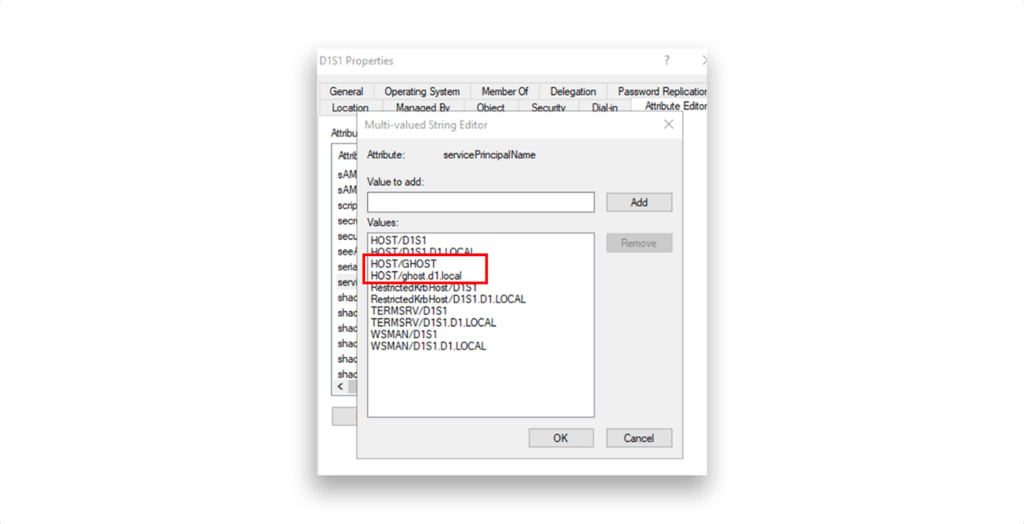

Abbildung 1 zeigt zum Beispiel ein Computerkonto D1S1 mit einem SPN namens GHOST.

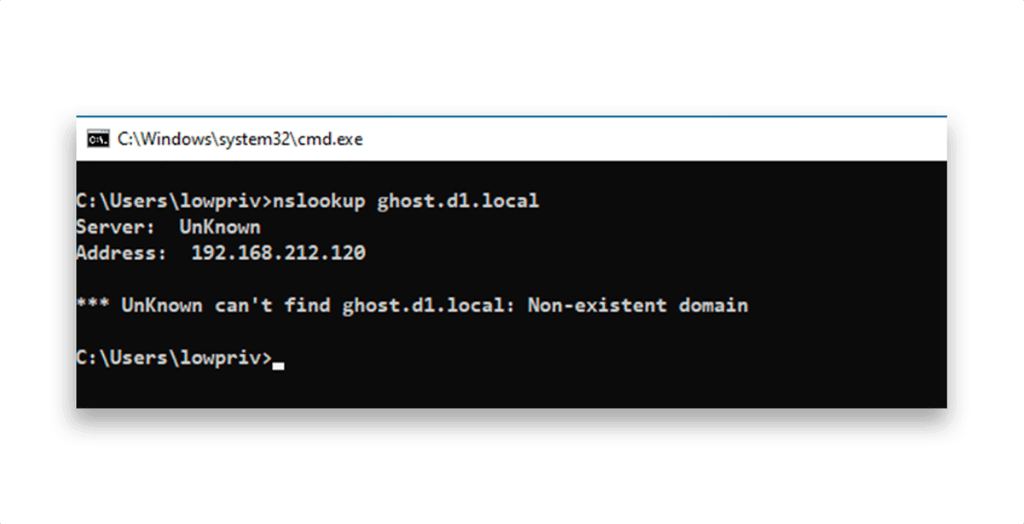

Dieser SPN verweist auf einen Hostnamen, der nicht über DNS aufgelöst werden kann(Abbildung 2).

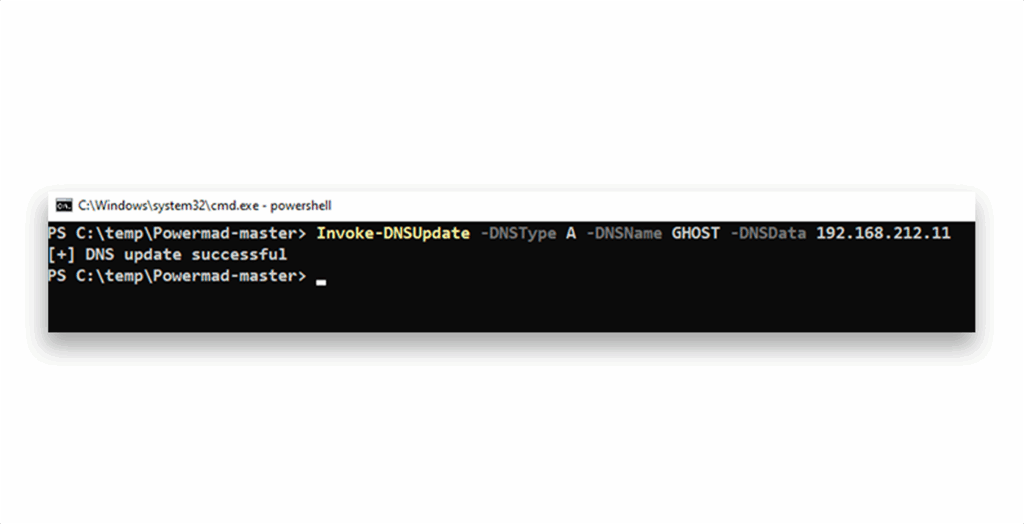

Ein Standardbenutzer kann standardmäßig DNS-Einträge erstellen. Es ist also möglich, den GHOST-Server zu registrieren(Abbildung 3).

Durch die Registrierung eines Ghost SPN im DNS, der auf eine IP-Adresse verweist, die ein Angreifer kontrolliert, kann der Angreifer den Zielcomputer dazu bringen, sich beim Host des Angreifers zu authentifizieren.

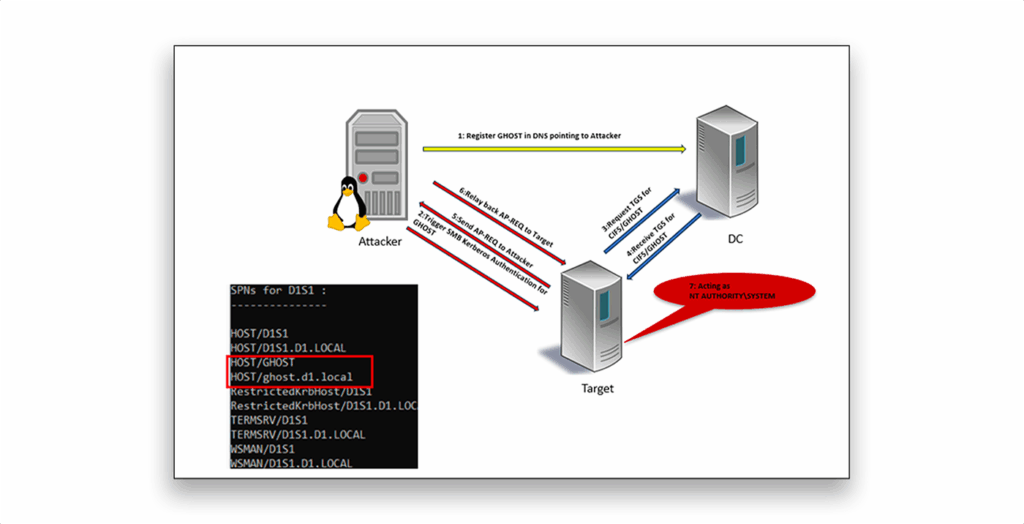

Nachdem der Angreifer die Authentifizierung aus der Ferne ausgelöst hat, fordert das Ziel ein Ticket Granting Server (TGS) Service-Ticket für den Ghost SPN an. Dieses Ticket wird dem eigenen Computerkonto des Ziels zugeordnet. Da diese Authentifizierung als Computerkonto empfangen wird (das Betriebssystem ordnet es dem SYSTEM auf dem Ziel zu), kann der Angreifer die AP-REQ abfangen und an das Ziel weiterleiten, um schließlich volle administrative Rechte auf dem Rechner zu erhalten(Abbildung 4).

Handelt es sich bei dem kompromittierten Host um ein Tier 0-Objekt, z. B. einen Active Directory Certificate Services (AD CS)-Server, kann dieser Angriff zu einer vollständigen Kompromittierung der Domäne eskaliert werden.

Komplettlösung für den Angriff

Bei einem Angriff, der CVE-2025-58726 ausnutzt, würde ein bösartiger Akteur die folgenden Schritte durchführen:

- Identifizieren Sie einen Ghost SPN auf dem Zielcomputer.

- Registrieren Sie einen DNS-Eintrag für den Ghost SPN, der auf den Rechner des Angreifers zeigt.

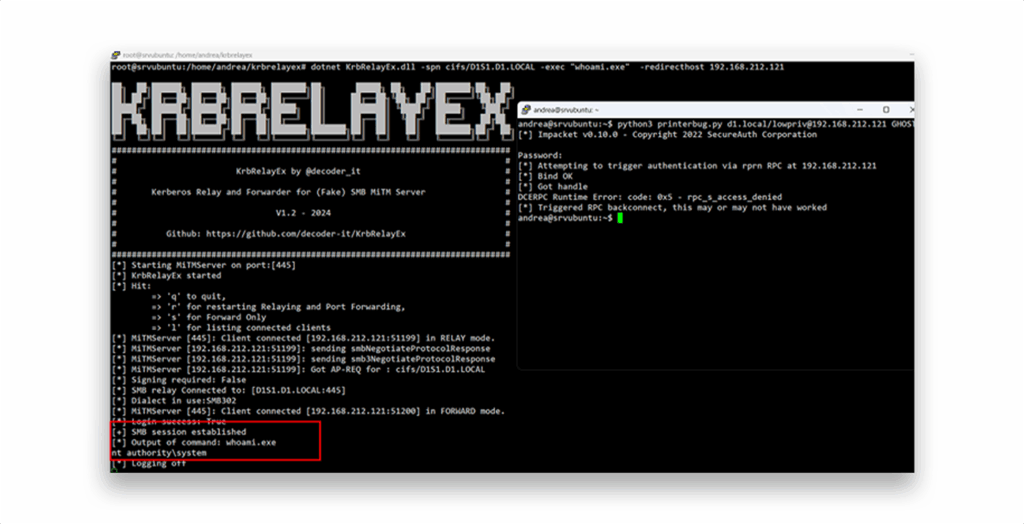

- Verwenden Sie ein Kerberos-Relay-Tool (z.B. mein KrbRelayEx-Skript, verfügbar auf GitHub), um die Kerberos-Authentifizierung abzufangen.

- Lösen Sie die Authentifizierung für den Zielcomputer aus (z.B. mit Printer Bug, PetitPotam o.ä.).

- Übermitteln Sie das Kerberos-Ticket zurück an den Zielcomputer.

- Verschaffen Sie sich über SMB Zugang zum SYSTEM und führen Sie beliebige Befehle aus.

Abbildung 5 zeigt ein Beispiel für einen solchen Angriff. In diesem Beispiel zwingt der Angreifer den Zielhost dazu, eine Rechnerauthentifizierung über den Druckspooler (PrinterBug). Der Kerberos-Relay-SMB-Listener fängt die AP-REQ ab und gibt das Ticket an den Zieldienst weiter, wodurch die Authentifizierung als Rechnerkonto und die Remote-Ausführung von Befehlen mit SYSTEM-Rechten ermöglicht wird.

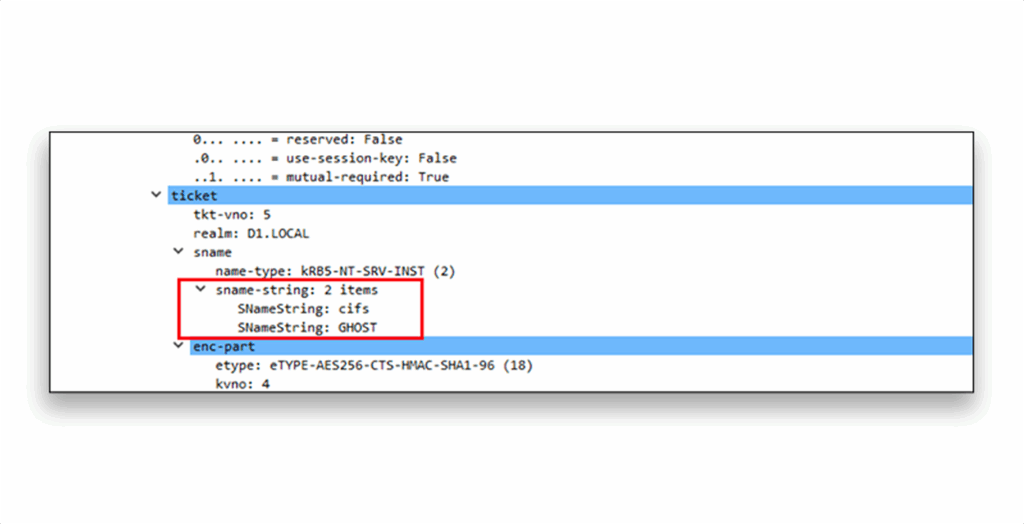

In der Netzwerkaufzeichnung können Sie sehen, dass eine TGS/AP-REQ für SPN angefordert wurde CIFS/GHOST (Abbildung 6).

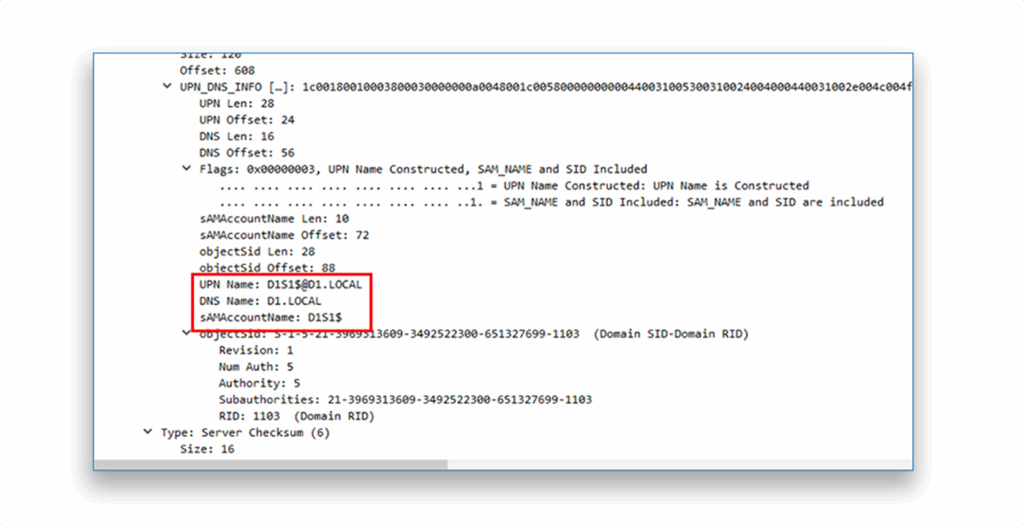

Sie können auch sehen, dass das Konto der Zielcomputer war D1S1 (Abbildung 7).

Dieser Angriff zielt auf Kerberos ab, indem falsch konfigurierte SPNs missbraucht werden; NTLM ist davon nicht betroffen.

Der Fix für CVE-2025-33073 (Windows SMB Client Elevation of Privilege Vulnerability) behebt ein spezifisches SMB-Client-Problem. Die Ghost SPN-Angriffsmethode umgeht dieses Problem jedoch. Die Schwachstelle liegt im Kerberos-System selbst, das Authentifizierungsreflexionen nicht verhindern kann. Der gleiche Ansatz lässt sich auch auf andere Protokolle anwenden, die auf Kerberos beruhen.

In unserem Angriffsszenario CVE-2025-58726 würde ein Angreifer SMB wählen, weil das Ziel einen HOST/... SPN ankündigt, einen generischen, automatisch registrierten SPN, der von vielen Windows-Diensten (z.B. SMB, WMI, RPC/DCOM, RDP) verwendet werden kann. Bei protokollspezifischen SPNs (z.B. HTTP/host, MSSQLSvc/host) muss das entsprechende Kerberos-Ticket an den exakten Endpunkt des Dienstes übermittelt werden; wenn es erfolgreich an einen falsch konfigurierten Dienst weitergeleitet wird, kann es dennoch zu einer Privilegienerweiterung kommen.

Patch-Analyse und Strategien zur Schadensbegrenzung

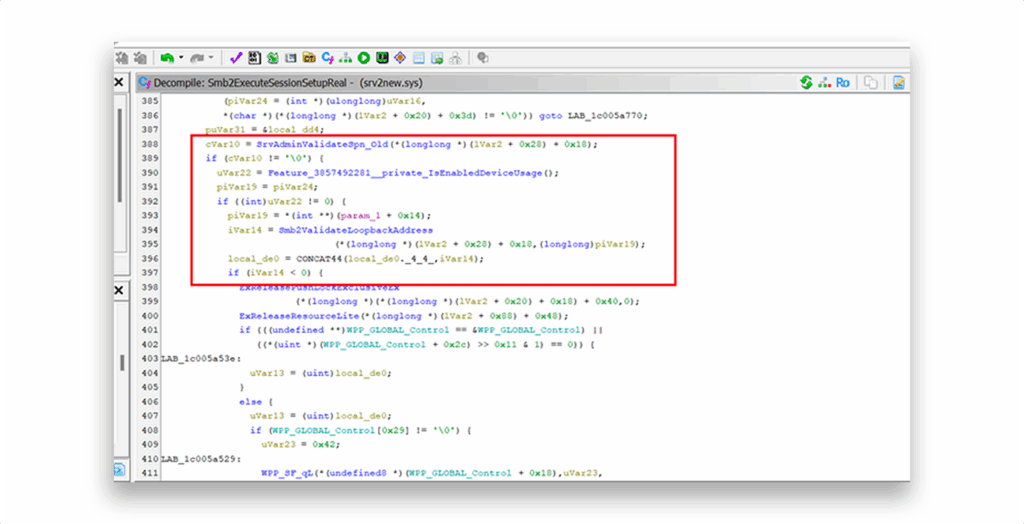

Nach einer Analyse der Unterschiede zwischen den Komponenten, die an der SMB-Serverfunktionalität beteiligt sind, habe ich die Abschwächung für CVE-2025-58726 im SRV2.SYS-Treiber identifiziert. Dieser Treiber implementiert die serverseitige Logik für die SMB-Protokollversionen 2.0 und höher (bis 3.x).

Konkret akzeptiert der Treiber ein SMB-Paket, das einen Kerberos-Blob enthält, extrahiert den eingebetteten Sicherheitspuffer, sendet diesen Puffer über die Security Support Provider Interface (SSPI) API an den Local Security Authority Subsystem Service (LSASS), erhält ein Antwort-Token und gibt sich dann mit diesem Token als der ursprüngliche Client aus.

Ohne auf die Details der Implementierung einzugehen, was den Rahmen dieses Dokuments sprengen würde, hat Microsoft die Smb2ExecuteSessionSetupReal() und führte die neue Funktion Feature_3857492281__private_IsEnabledDeviceUsage() um die folgende Logik zu berücksichtigen:

SrvAdminValidateSpn_Old()bestimmt, ob der SPN einem gültigen lokalen Client-Sicherheitskontext entspricht.- Wenn ja, dann wird die neu eingeführte

Smb2ValidateLoopbackAddress()wird aufgerufen und gibt einen negativen Wert zurück, wenn es sich um eine Fernverbindung handelt (d.h. nicht von einer Loopback-Adresse). - Wenn eine nicht-lokale Verbindung erkannt wird, wird die Sitzung beendet, wodurch das Szenario des Ghost SPN-Missbrauchs effektiv entschärft wird(Abbildung 8).

Obwohl Microsoft diese spezifische SMB-Authentifizierungsschwachstelle behoben hat, könnten andere potenzielle Missbräuche Ghost SPNs ausnutzen. Daher empfehlen wir, die folgenden allgemeinen Best Practices zur Sicherung von SPNs und Authentifizierungspfaden zu befolgen.

- Erzwingen Sie die SMB-Signierung. Erzwingen Sie die SMB-Signierung auf allen Computern, die mit der Domäne verbunden sind, nicht nur auf Domänencontrollern, um unbefugte Manipulationen und Weiterleitungen von SMB-Nachrichten zu verhindern.

- Prüfen und bereinigen Sie SPNs. Überprüfen Sie SPNs regelmäßig mit Tools wie meinem TestComputerSpnDNS-Skript. Entfernen oder korrigieren Sie SPNs, die auf nicht existierende oder nicht erreichbare Hosts verweisen.

- Schränken Sie die Erstellung von DNS-Einträgen ein. Ändern Sie die AD-Berechtigungen, um zu verhindern, dass Standardbenutzer beliebige DNS-Einträge registrieren können. Erzwingen Sie strengere DNS-Schreibberechtigungen.

- Überwachen Sie den Kerberos-Datenverkehr. Verwenden Sie Tools zur Netzwerküberwachung, um ungewöhnliche Kerberos-Service-Ticket-Anfragen zu erkennen. Markieren und untersuchen Sie TGS-Anfragen auf verdächtige SPNs.

- Begrenzen Sie die Vektoren für Nötigung. Flicken Sie bekannte Schwachstellen in Bezug auf Nötigung. Härten Sie Ihre Systeme ab, indem Sie unnötige Dienste deaktivieren, und verwenden Sie RPC-Filter (Remote Procedure Call), um bestimmte Angriffsvektoren zu blockieren, die eine Authentifizierung auslösen.

Offenlegung und Zeitplan

25. Juni 2025: Die Schwachstelle wird an das Microsoft Security Response Center (MSRC) übermittelt.

22. Juli 2025: Microsoft bestätigt das Problem und stuft es als "Wichtige Privilegienerweiterung" ein.

14. Oktober 2025: Ein Sicherheitsupdate zur Behebung der Schwachstelle (CVE-2025-58726) wurde im Rahmen des Patch Tuesday6 veröffentlicht.

Referenzen

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-33073

- https://www.synacktiv.com/en/publications/ntlm-reflection-is-dead-long-live-ntlm-reflection-an-in-depth-analysis-of-cve-2025

- https://blog.redteam-pentesting.de/2025/reflective-kerberos-relay-attack/

- https://www.tiraniddo.dev/2024/04/relaying-kerberos-authentication-from.html

- https://decoder.cloud/2025/04/24/from-ntlm-relay-to-kerberos-relay-everything-you-need-to-know/

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-58726

Haftungsausschluss

Dieser Inhalt wird ausschließlich zu Bildungs- und Informationszwecken bereitgestellt. Er soll das Bewusstsein und die verantwortungsvolle Behebung von Sicherheitslücken fördern, die auf Systemen bestehen können, die Sie besitzen oder zu deren Prüfung Sie berechtigt sind. Die unbefugte Nutzung dieser Informationen zu böswilligen Zwecken, zur Ausbeutung oder zum unrechtmäßigen Zugriff ist strengstens untersagt. Semperis befürwortet oder duldet keine illegalen Aktivitäten und lehnt jede Haftung ab, die aus dem Missbrauch des Materials entsteht. Darüber hinaus übernimmt Semperis keine Garantie für die Richtigkeit oder Vollständigkeit der Inhalte und haftet nicht für Schäden, die sich aus der Verwendung der Inhalte ergeben.