Webinar

Schließen von Tier 0 Active Directory-Angriffspfaden mit Forest Druid

Active Directory bietet unzählige Möglichkeiten für Angreifer, die Dominanz über die Domäne zu erlangen. Das Problem liegt auf der Hand - zu viele Berechtigungen. Aber es ist unmöglich, alle Gruppen- und Benutzerbeziehungen zu durchforsten. Forest Druid dreht das Drehbuch um und verfolgt einen Inside-Out-Ansatz für die Verwaltung von Angriffspfaden. Forest Druid konzentriert sich auf Angriffspfade, die in das Tier...

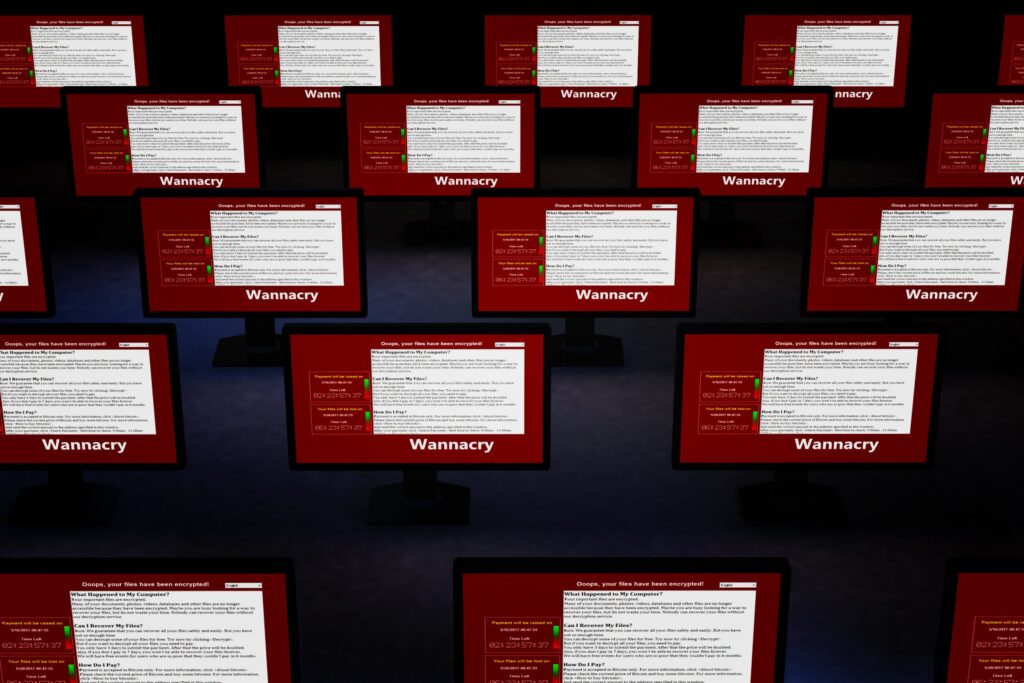

Ransomware, Risiko und Wiederherstellung: Ist Ihr Kernidentitätssystem sicher?

Active Directory ist das Herzstück der Informationssysteme vieler Unternehmen: Es wird von 90 Prozent der Unternehmen für das Identitätsmanagement verwendet. Aber diese 20 Jahre alte Technologie wird zunehmend von Cyber-Kriminellen angegriffen, die AD nutzen, um sich Zugang zu Ihrem Netzwerk - und Ihren Daten - zu verschaffen. Jüngste Vorfälle wie der Hafnium-Angriff auf Microsoft Exchange...

Denken Sie wie ein Hacker: Verteidigen Sie Ihr Unternehmen gegen Ransomware-as-a-Service-Angriffe

Regierungsbehörden setzen zunehmend Software-as-a-Service (SaaS) und andere As-a-Service-Modelle ein, um die Bereitstellung von Dienstleistungen zu modernisieren und die Effizienz zu steigern. Auch Cyberkriminelle tun dies. Mit Ransomware-as-a-Service (RaaS)-Tools können bösartige Akteure bereits entwickelte Ransomware-Methoden nutzen, um Angriffe durchzuführen, die intelligenter, schneller und raffinierter sind. Da die Besorgnis über Ransomware-Angriffe enorm zugenommen hat,...

Wiederbelebung von Active Directory nach einem Ransomware-Angriff

Wir besprechen die wichtigsten Überlegungen, die möglichen Fehler und die verschiedenen Optionen, die Sie bei der Entwicklung eines DR (Disaster Recovery)-Pianos für die AD in Betracht ziehen sollten.

SCHIMSS Webinar zur Sicherheit

- Semperis

Schimms Sicherheitsrundtisch mit Semperis Sean Deuby, Jay Mervis, Craig Wright, Jason Prost, Jim Beinlich

Wie Sie die beste Cyberversicherung erhalten, indem Sie Ihre betriebliche Widerstandsfähigkeit nachweisen

- Semperis

Live-Podiumsdiskussion mit Ed Amoroso (TAG Cyber), Anthony Dagostino (Converge) und Jim Doggett (Semperis) Angesichts der Zunahme von Ransomware und Cyberkriminalität ist eine wirksame Cyberversicherungspolice Teil einer mehrschichtigen Verteidigungsstrategie. Aber die Cyber-Versicherungsbranche befindet sich im Umbruch, da die...

Active Directory nach einem Ransomware-Angriff wiederherstellen

Jorge ist seit 2006 ein Microsoft MVP mit besonderem Schwerpunkt auf Design, Implementierung und Sicherung von Microsoft Identity & Access Management (IAM) Technologien. Er verfügt über verschiedene Microsoft-Zertifizierungen und hat Erfahrung mit dem Design und der Implementierung von Active Directory (AD), Schulungen, Präsentationen, der Entwicklung von sicherheitsrelevanten Skripten und Tools sowie der...

Reverse Engineering - ein Hacker-Ansatz zum Einbruch in das Gesundheitswesen

Was wollen die Hacker im Gesundheitswesen? Und wie können CIOs im Gesundheitswesen die wichtige Identitätsinfrastruktur vor Angriffen schützen? Guido Grillenmeier, Chief Technologist bei Semperis, und Matt Sickles, Solutions Architect bei Sirius Healthcare, führen This Week Health durch den Einsatz von Purple Knight, einem kostenlosen Tool für Ihre Identity Threat Detection and...

Wie steht es um Ihre Frontlinie? Rekrutieren, binden und optimieren Sie Ihr Cybersecurity-Team

Was können wir gegen den Personalmangel in der Cybersicherheit tun? Untersuchungen deuten darauf hin, dass fast ein Drittel der Mitarbeiter im Bereich Cybersicherheit die Branche in naher Zukunft verlassen will. Das bringt Unternehmen in eine besorgniserregende Lage, zumal die Angriffsflächen immer größer werden. Wie kommen wir also weiter...

Die wichtigsten Active Directory-Angriffe und wie Sie sie verhindern können

Als der am weitesten verbreitete Identitätsdienst der Welt ist Active Directory ein lukratives Ziel für Cyberangreifer. Ransomware-as-a-Service-Gruppen, darunter Conti und LockBit 2.0, sind immer geschickter darin geworden, Sicherheitslücken in Active Directory zu finden und auszunutzen. In dieser Sitzung erörtert Alexandra Weaver, Semperis Solutions Architect, die häufigsten...