Für Cyberangreifer ist der Zugriff auf das Identitätssystem nur der Anfang ihrer Reise in Ihr Unternehmen. Sobald sie sich mit einer von Dutzenden von Angriffstechniken Zutritt verschafft haben, wollen sie ihre Präsenz aufrechterhalten und der Entdeckung entgehen, während sie ihre Privilegien ausweiten, sich seitlich durch Ihr Unternehmen bewegen und auf dem Weg dorthin wichtige Informationen sammeln.

Um Penetrationstester und Sicherheitsteams bei der Erkennung und Verhinderung von Cyberangriffen zu unterstützen, gibt es eine Reihe von Post-Exploitation-Tools - darunter auch ein neues Tool, das speziell für Active Directory (AD)-Umgebungen entwickelt wurde: Cable.

Obwohl Post-Exploitation-Tools zur Verfügung gestellt werden, um das Lernen und die Entwicklung von Verteidigungsstrategien zu unterstützen, können sie auch von Angreifern genutzt werden. In diesem Artikel erfahren Sie, wie Sie sich mit Cable gegen einen bösartigen Akteur verteidigen können.

Was ist das Cable Post-Exploitation Tool?

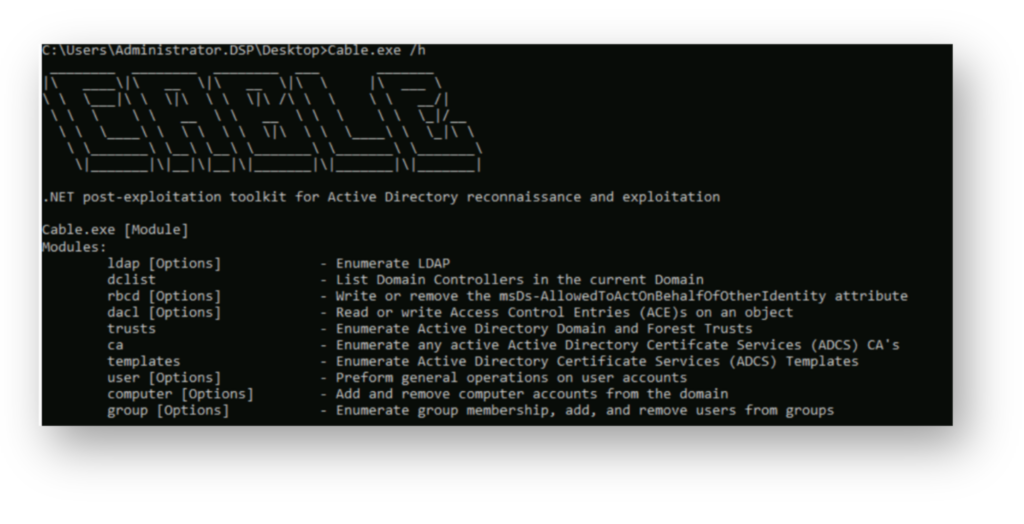

Cable ist ein in .NET geschriebenes Post-Exploitation-Tool, das für die Interaktion mit AD verwendet wird. Es ermöglicht Operatoren die Aufzählung von Benutzern, Gruppen, Computern, Trusts und Zertifizierungsstellen sowie die Änderung von Berechtigungen für AD-Objekte. Wie Abbildung 1 zeigt, unterstützen die Cable-Module Aktionen wie das Festlegen von Service Principle Names (SPNs), die Verwaltung von Gruppenmitgliedschaften und die Ausnutzung ressourcenbasierter eingeschränkter Delegation (RBCD).

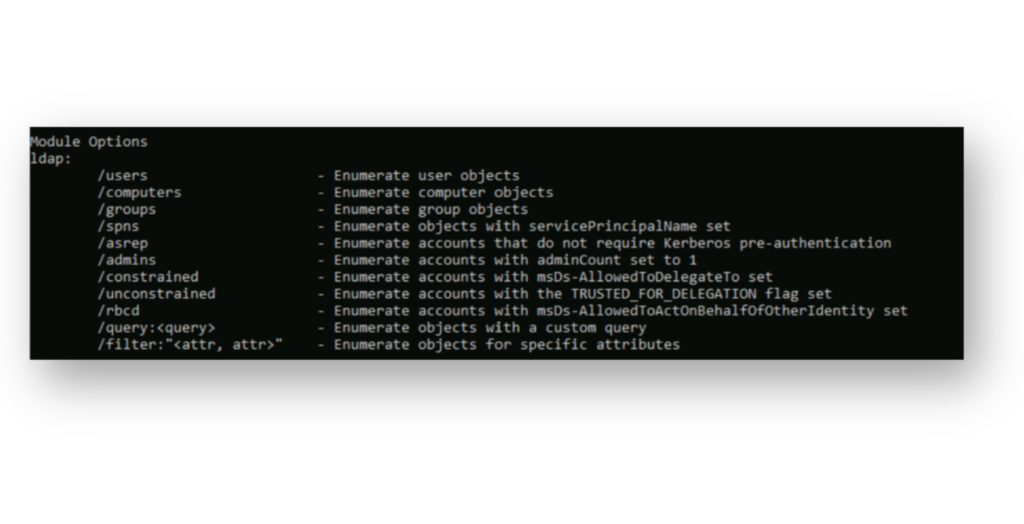

Abbildung 2 zeigt die verfügbaren Optionen unter Cable's ldap Modul, das sich auf die Abfrage von Active Directory-Objekten konzentriert. Es unterstützt die Aufzählung von Benutzern, Computern und Gruppen sowie gezieltere Suchen wie Konten mit SPNs, uneingeschränkter Delegation oder adminCount set to 1. Diese Optionen sind nützlich, um Konten zu identifizieren, die möglicherweise falsch konfiguriert sind oder ein höheres Risiko darstellen - oder eine Chance aus Sicht eines Angreifers.

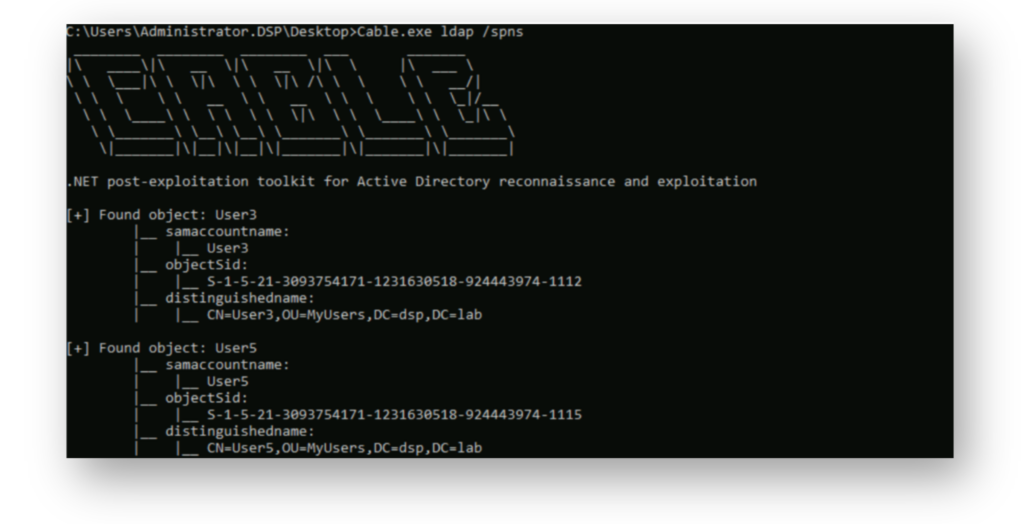

ldap Modul in Cable bietet eine Vielzahl von Optionen zur Aufzählung wichtiger AD-Objekte und zur Identifizierung von Konten mit interessanten Attributen wie SPNs, uneingeschränkter Delegation oder fehlender Kerberos-Vorauth.Wenn Sie zum Beispiel Cable's /spns Option (Abbildung 3) ermöglicht es Ihnen, Konten mit einem konfigurierten SPN aufzuzählen, was ein üblicher Schritt in Kerberoasting-Angriffe. Diese Konten können angegriffen werden, indem ein Service-Ticket angefordert wird, das dann offline geknackt werden kann, um das Passwort wiederherzustellen.

Wie man sich gegen Cable verteidigt

Cable verwendet LDAP-Abfragen, um bestimmte Schwachstellen in Active Directory zu identifizieren, z. B. Server mit uneingeschränkter Delegation, Konten ohne Kerberos-Vorauthentifizierung, Konten, die für Kerberoasting anfällig sind, und mehr.

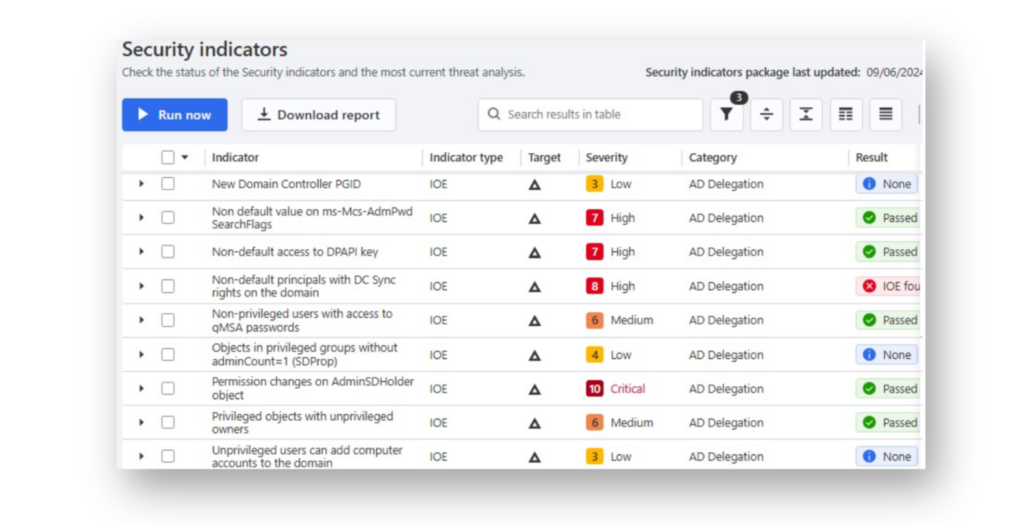

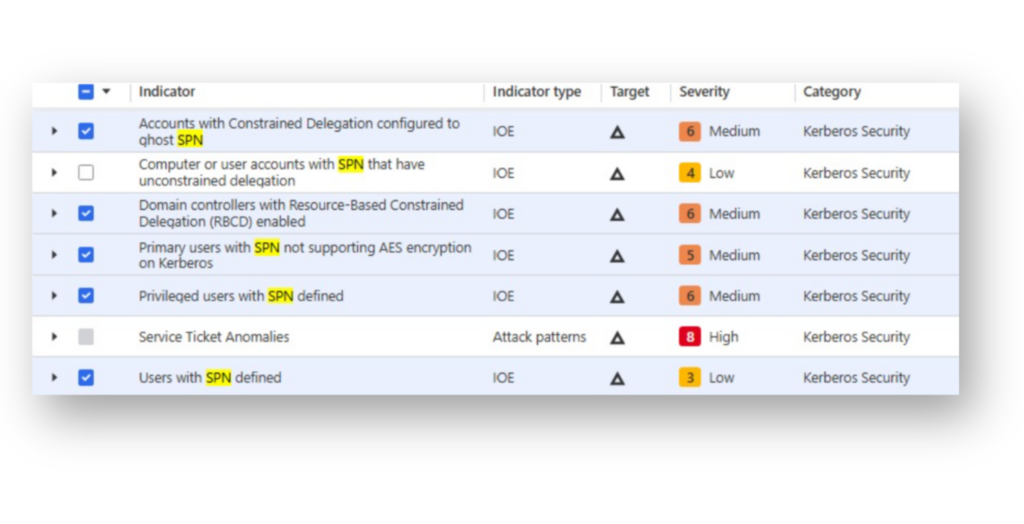

Sowohl Semperis Directory Services Protector (DSP )(Abbildung 4) als auch unser kostenloses Community-Tool, Purple Knightscannen ebenfalls nach AD-Schwachstellen - einschließlich der spezifischen Probleme, auf die das Cable-Tool abzielt.

Wie wir in Abbildung 5 sehen können, enthältDSP zum Beispiel mehrere Indikatoren für die Exposition (IOEs), die Risiken im Zusammenhang mit SPNs aufdecken.

Beispiel: Erkennung der Verwendung von Kabeln in AD

Eine häufige Angriffsmethode, die Enterprise CA Security Configuration (ESC1), betrifft Active Directory Certificate Services (AD CS), bei der falsch konfigurierte oder zu freizügige Zertifikatsvorlagen missbraucht werden können, um die Rechte zum Domain Admin oder einem gleichwertigen Mitglied zu erweitern.

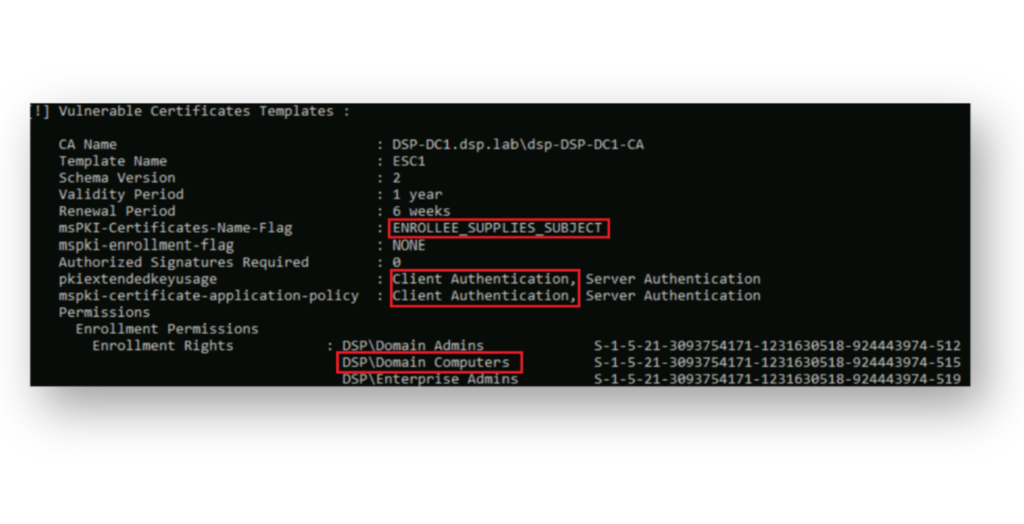

Bei der Erkundung könnte ein Angreifer beispielsweise feststellen, dass Domänencomputer über Registrierungsrechte für eine Zertifikatsvorlage verfügen, die mit der Option ENROLLEE_SUPPLIES_SUBJECT Flagge und die Client Authentication EKU (Abbildung 6), eine Kombination, die einen Weg zur Privilegienerweiterung eröffnen kann.

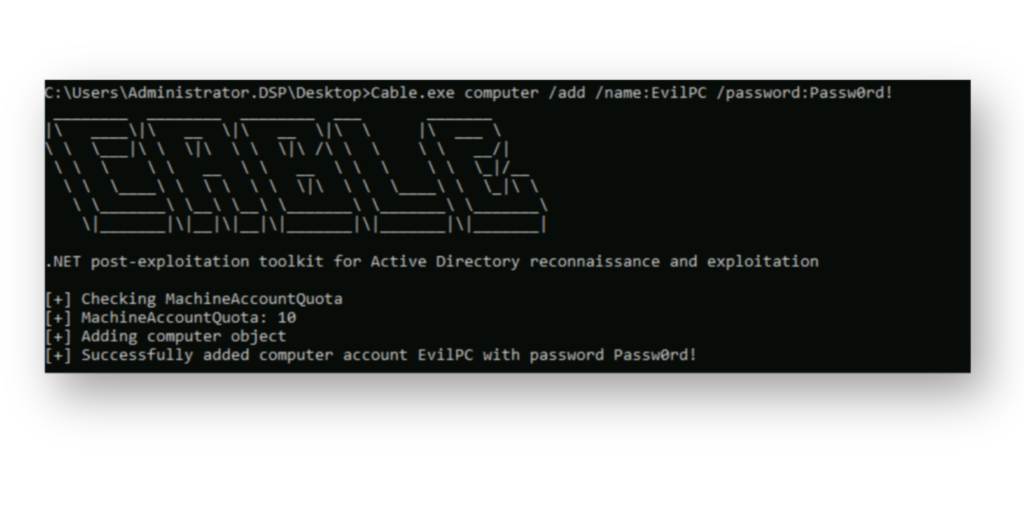

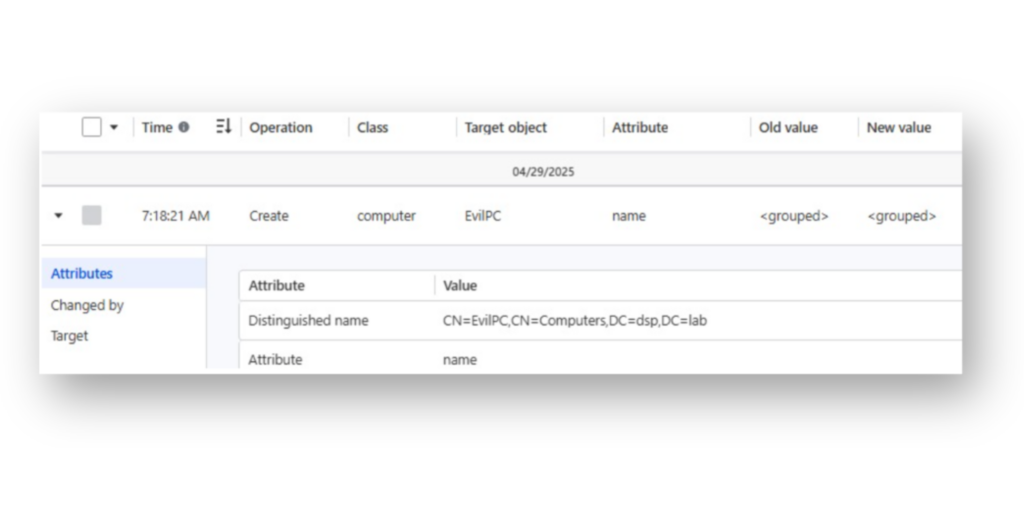

ENROLLEE_SUPPLIES_SUBJECT Flagge und Client Authentication EKU, wodurch ein Pfad für die Privilegieneskalation über ESC1 geschaffen wird.In unserem Beispiel, in dem Domänencomputer sich in einer anfälligen Zertifikatsvorlage registrieren dürfen, kann ein Angreifer mit Cable ein neues Computerobjekt erstellen (Abbildung 7), um die Vorteile der Standardeinstellung zu nutzen ms-DS-MachineAccountQuota Einstellung und fordern Sie dann ein Zertifikat mit dieser Vorlage an.

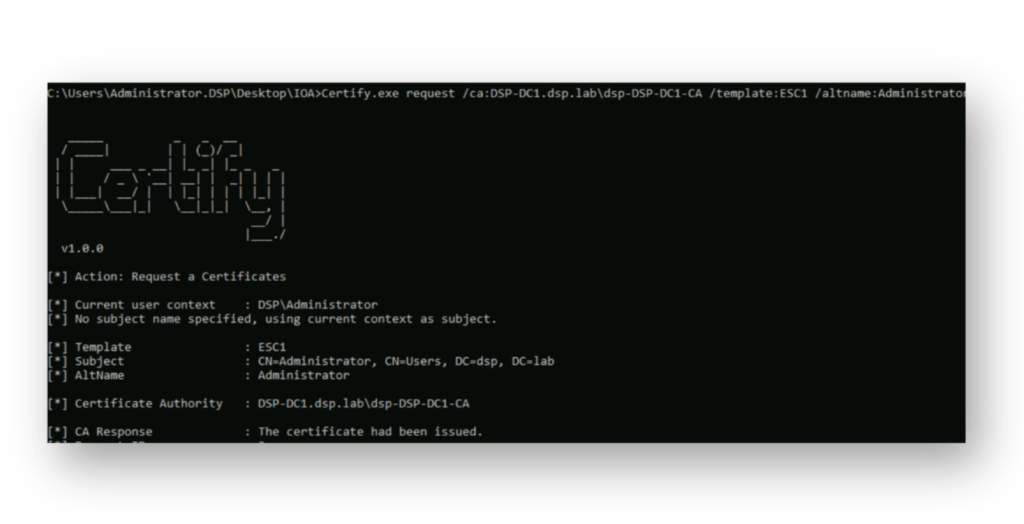

MachineAccountQuota Einstellung.Außerdem kann sich der Angreifer jetzt mit runas.exe als das neu erstellte Computerkonto authentifizieren und ein Zertifikat von der anfälligen ESC1-Vorlage anfordern(Abbildung 8). Dies ermöglicht es ihm, sich als ein beliebiger Benutzer in der Umgebung auszugeben, einschließlich eines Domänen-Administrators.

In DSP wurde die jüngste Änderung an Active Directory, die ein bösartiges Computerobjekt erzeugt hat, erfolgreich erkannt und protokolliert(Abbildung 9).

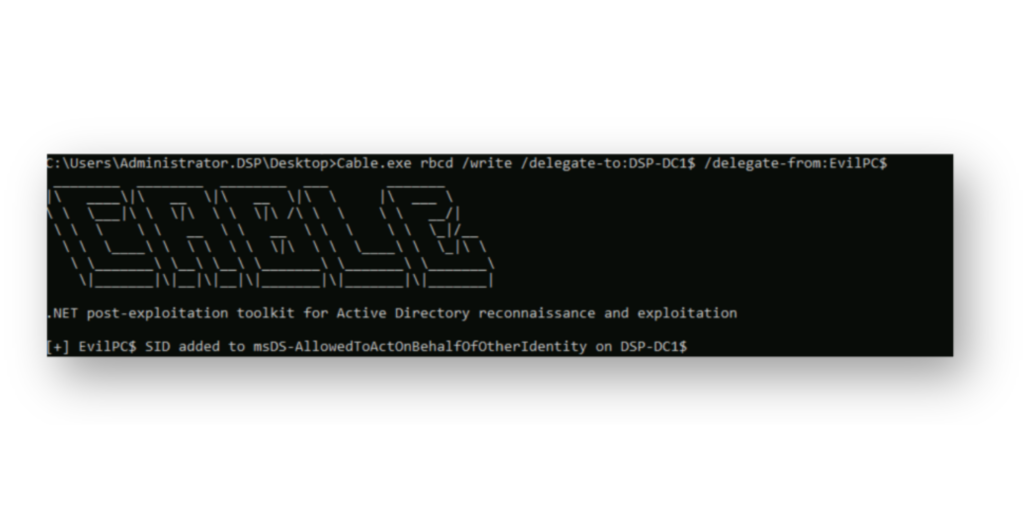

Nachdem der Angreifer nun Domänen-Administratorrechte erlangt hat, kann er Cable verwenden, um eine RBCD-Hintertür zu erstellen, indem er das Computerkonto des Ziel-Domänen-Controllers ändert. Durch Hinzufügen des von ihm kontrollierten Computerobjekts zum msDS-AllowedToActOnBehalfOfOtherIdentity Attribut (Abbildung 10), geben sie sich selbst die Möglichkeit, sich jederzeit als ein beliebiger Benutzer auszugeben, einschließlich hochrangiger Ziele für dieses System.

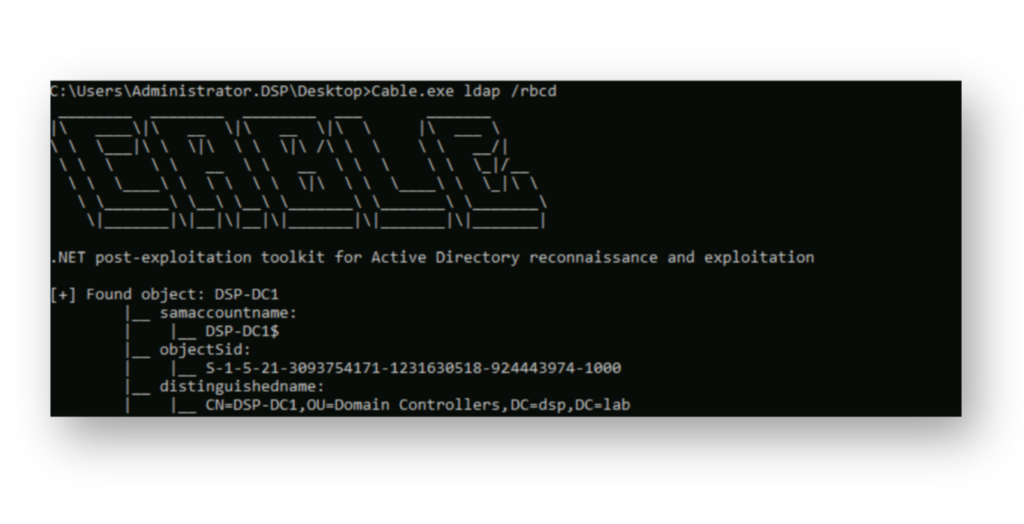

msDS-AllowedToActOnBehalfOfOtherIdentity Attribut des Domain Controllers DSP, wodurch eine RBCD-Hintertür eingerichtet wird..Cable unterstützt die Ausführung von LDAP-Abfragen, mit denen überprüft werden kann, ob Konten einen Wert für die Option msDS-AllowedToActOnBehalfOfOtherIdentity Attribut. Als Abbildung 11 zeigt, spiegelt der anvisierte Domain Controller die konfigurierte Delegation wider.

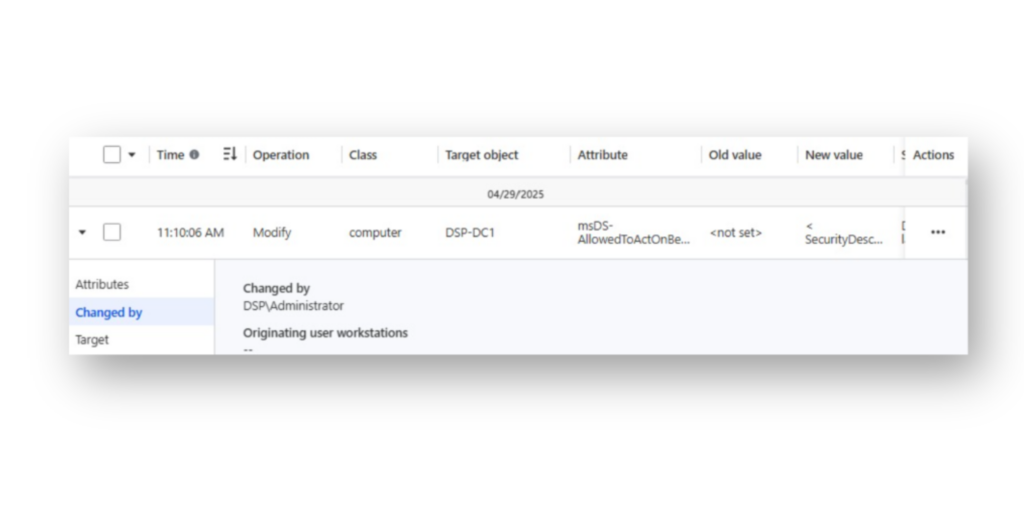

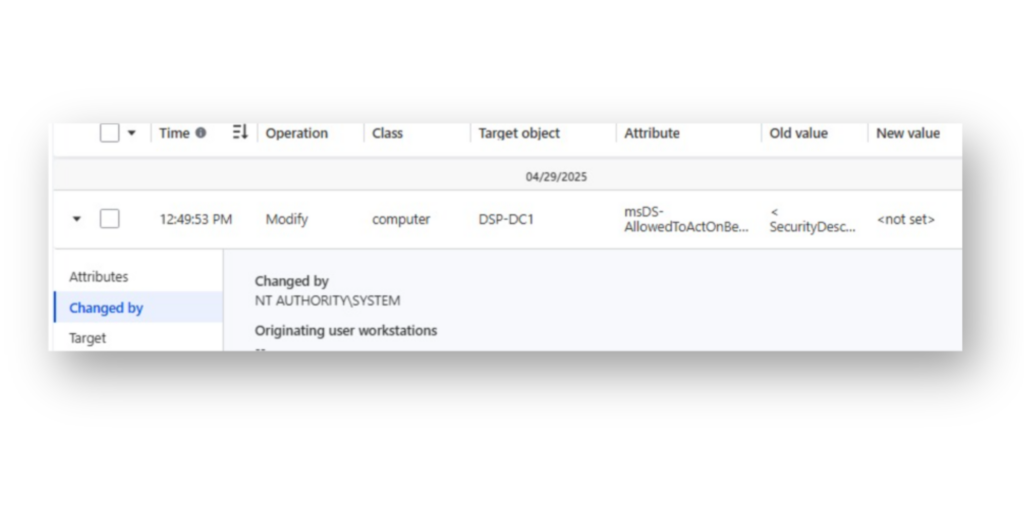

msDS-AllowedToActOnBehalfOfOtherIdentity Attribut auf dem Ziel-Domänencontroller DSP gesetzt ist, um zu überprüfen, ob die RBCD-Konfiguration vorhanden ist.DSP hat auch erfolgreich die Änderung der msDS-AllowedToActOnBehalfOfOtherIdentity Attribut des Computerkontos des Ziel-Domänencontrollers (Abbildung 12).

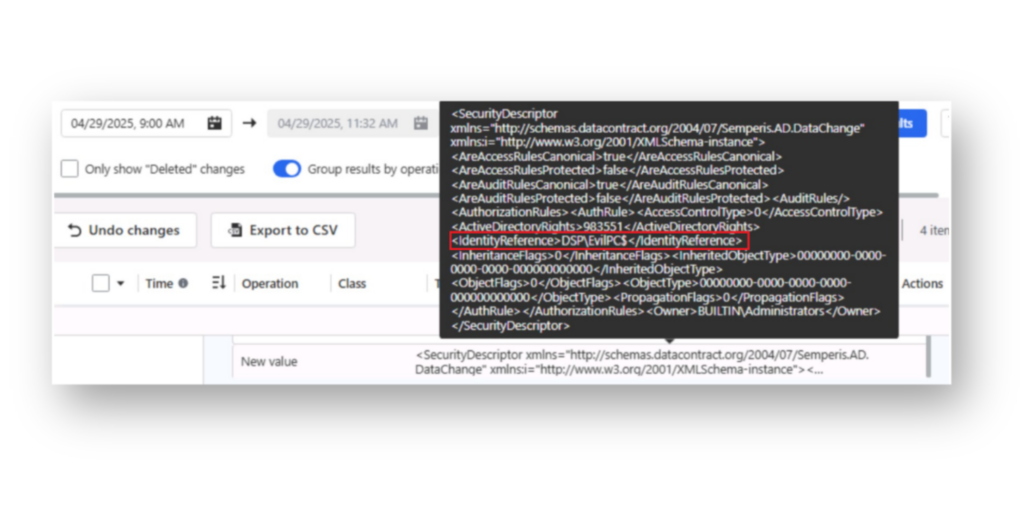

msDS-AllowedToActOnBehalfOfOtherIdentity Attribut auf dem DSP Computerkonto und zeigt die genaue Änderung und den verantwortlichen Benutzer an.In DSP wird auch der Sicherheitsdeskriptor für dieses Attribut analysiert, so dass Sie genau sehen können, welches Computerkonto hinzugefügt wurde msDS-AllowedToActOnBehalfOfOtherIdentity (Abbildung 13).

msDS-AllowedToActOnBehalfOfOtherIdentity Attribut, das eindeutig zeigt, dass das EvilPC$-Computerkonto hinzugefügt wurde und das Vorhandensein einer RBCD-Hintertür bestätigt.RBCD Anwendungsfall: Automatisches Rückgängigmachen von Kabeländerungen

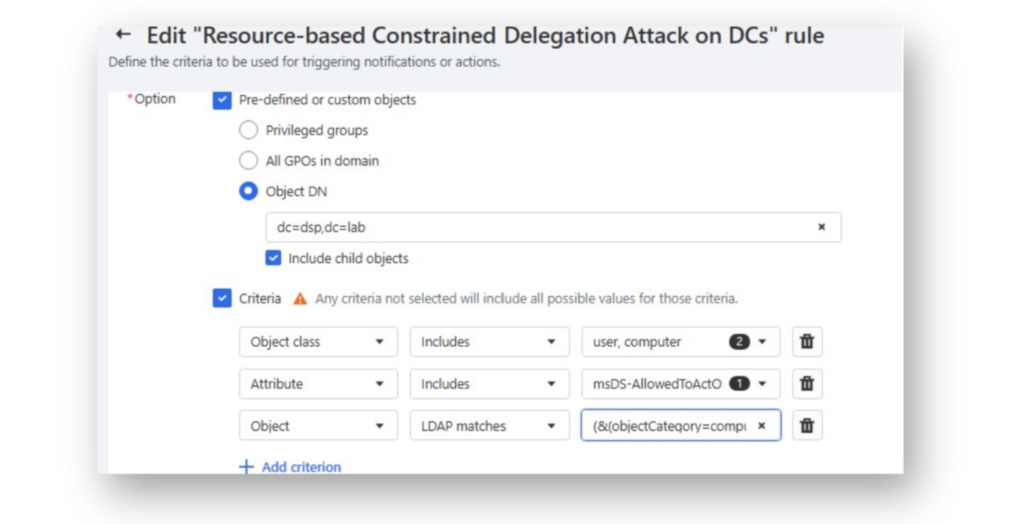

DSP ermöglicht es Ihnen, Alarm- und Reaktionsregeln zu erstellen, und da die msDS-AllowedToActOnBehalfOfOtherIdentity Attribut sollte niemals im Computerkonto eines Domänencontrollers geändert werdenkönnen Sie DSP so konfigurieren, dass diese Änderung automatisch erkannt und eine Auto-Undo-Aktion (Abbildung 14).

(&(objectCategory=computer)(userAccountControl:1.2.840.113556.1.4.803:=8192))Abbildung 15 zeigt ein Beispiel dafür, wie DSP eine Auto-Rückgängig-Aktion durchführt, bei der die Änderung automatisch in den vorherigen Zustand zurückversetzt wird.

msDS-AllowedToActOnBehalfOfOtherIdentity Attribut auf dem Domain Controller DSP.Semperis Schnappschuss

Directory Services Protector verschafft Unternehmen einen Überblick über die Änderungen in ihrer Active Directory-Umgebung. Wie wir gezeigt haben, erkennt DSP nicht nur hochriskante Änderungen wie die Manipulation sensibler Attribute wie msDS-AllowedToActOnBehalfOfOtherIdentity sondern reagiert auch automatisch auf diese Änderungen, indem es die unerwünschten Änderungen in den vorherigen Zustand zurückversetzt.