- Rollback von böswilligen Änderungen in Azure AD

- Warnungen auf IOCs für erweiterte AD-Bedrohungserkennung

- Leicht verständliche Berichte über die allgemeine Sicherheitslage

- Berichte über die Einhaltung gesetzlicher Vorschriften für GDPR, HIPAA, PCI und SOX

- Integration mit Splunk und Microsoft Sentinel, um AD-Sicherheitsdaten in einen sinnvollen Kontext zu stellen

- Stärken Sie die Sicherheit von AD und Azure AD mit umfassender Bedrohungserkennung

Die Sicherung von Active Directory (AD) - dem häufigsten Ziel von 9 von 10 Cyberangriffen - istschwierig. Viele Unternehmen verfügen über veraltete AD-Umgebungen mit häufigen Fehlkonfigurationen, die Angreifer gerne ausnutzen. Und obwohl 90 % der Unternehmen weltweit AD als ihren primären Identitätsspeicher verwenden, zeigen Untersuchungen von Gartner, dass nur 33 % über ein AD-Sicherheitssystem verfügen. Wenn Sie Azure Active Directory (Azure AD), das jetzt Entra ID heißt, in den Mix einbeziehen, werden die Herausforderungen noch größer.

Verwandte Lektüre

Die Verfolgung bösartiger Aktivitäten in Azure AD und On-Premise AD ist bekanntermaßen schwierig. On-Prem- und Cloud-Teams sind oft isoliert, was die Erkennung von Änderungen in der gesamten Umgebung erschwert.

Semperis Directory Services Protector (DSP) macht die Sicherung Ihrer hybriden AD-Umgebung einfacher. Außerdem haben wir gerade neue Verbesserungen veröffentlicht, die IT- und Sicherheitsteams dabei helfen, AD und Azure AD auf Autopilot zu schalten, um wertvolle Ressourcen zu sparen und gleichzeitig die AD-Sicherheit insgesamt zu verbessern.

Sehen wir uns die neuen Funktionen von DSP an, die Unternehmen helfen, AD und Azure AD vor Cyberangriffen zu schützen.

1. Rollback von böswilligen Änderungen in Azure AD

Um einen Angriff auf Ihre hybride AD-Umgebung abzuschwächen, benötigen Sie eine effektive Möglichkeit, bösartige Änderungen in Azure AD rückgängig zu machen. Semperis DSP bietet die Rückgängigmachung unerwünschter oder böswilliger Änderungen an Benutzern, Gruppen oder Rollen in Azure AD. Sie können auch Azure AD-Objekte wiederherstellen, die soft-deleted sind (d.h. gelöscht, aber noch im Azure AD-Papierkorb), so dass Sie die Möglichkeit haben, verlorene oder gelöschte Daten wiederherzustellen.

2. Warnungen auf IOCs für erweiterte AD-Bedrohungserkennung

Indikatoren für eine Kompromittierung (Indicators of Compromise, IOCs) in DSP lassen Sie wissen, wann Sie angegriffen wurden, so dass Sie Bedrohungen frühzeitig erkennen und schnell handeln können, um Angreifer in ihrem Lauf zu stoppen. IOCs liefern auch wichtige Daten, um den betroffenen Bereich genau zu lokalisieren und Ausfallzeiten zu reduzieren.

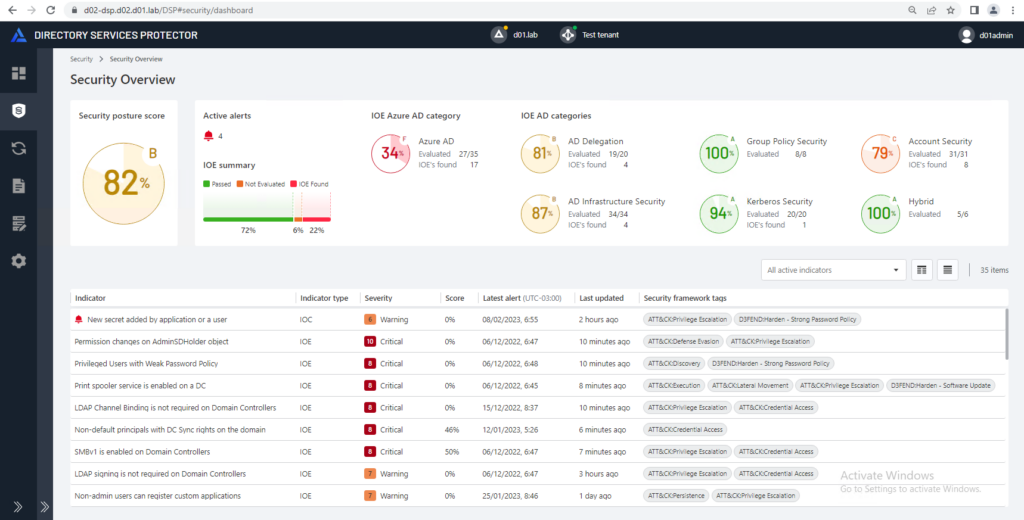

3. Leicht verständliche Berichte über die allgemeine Sicherheitslage

DSP hat einen optimierten Ablauf für die Erstellung von Berichten. Ein Bericht über die allgemeine Sicherheitslage bietet eine visuelle Momentaufnahme der wichtigsten Sicherheitsindikatoren, die Sie an die Unternehmensleitung weitergeben können. Dieser Bericht enthält:

- Eine Sicherheitsbewertung von bis zu 100%

- Eine Zusammenfassung des Status des Indikators für die Exposition (IOE) (gefunden, nicht bewertet oder bestanden)

- Einzelne Kategoriebewertungen für Azure AD und On-Prem AD Kategorien, einschließlich Kontosicherheit, Kerberos-Sicherheit, Gruppenrichtlinien und mehr

DSPDie Methode zur Bewertung der Sicherheitslage basiert auf einer Vielzahl von Faktoren, darunter:

- Mögliche Konsequenzen, wenn ein Angreifer die Sicherheitslücke ausnutzt

- Wie leicht die Sicherheitslücke ausgenutzt werden kann

- Die allgemeine Prävalenz der Schwachstelle in der Umwelt

Jeder Indikator enthält einen Schweregrad (Stufe und Zahl), der die potenziellen Auswirkungen der Schwachstelle auf Ihre Sicherheitslage, Verfügbarkeit und Leistung widerspiegelt. Dieser Schweregrad wird dann in der Bewertungsformel verwendet, um das Gesamtrisiko zu berechnen, das von der Sicherheitslücke ausgeht.

4. Berichte zur Einhaltung von Vorschriften für GDPR, HIPAA, PCI und SOX

DSP enthält Vorlagen für Dutzende gängiger Compliance-Berichte, die Sie über den Semperis Web Service hochladen oder über das DSP PowerShell-Modul importieren können. Diese Berichte, die auf die Anforderungen von GDPR, HIPAA, PCI und SOX zugeschnitten sind, liefern Informationen über die AD-Konfiguration und -Sicherheit, die für die Einhaltung von Vorschriften relevant sind. Die Berichtsvorlagen für GDPR enthalten zum Beispiel Listen aller gelöschten Computerkonten in AD und Listen der Gruppenstatusänderungen der letzten 30 Tage.

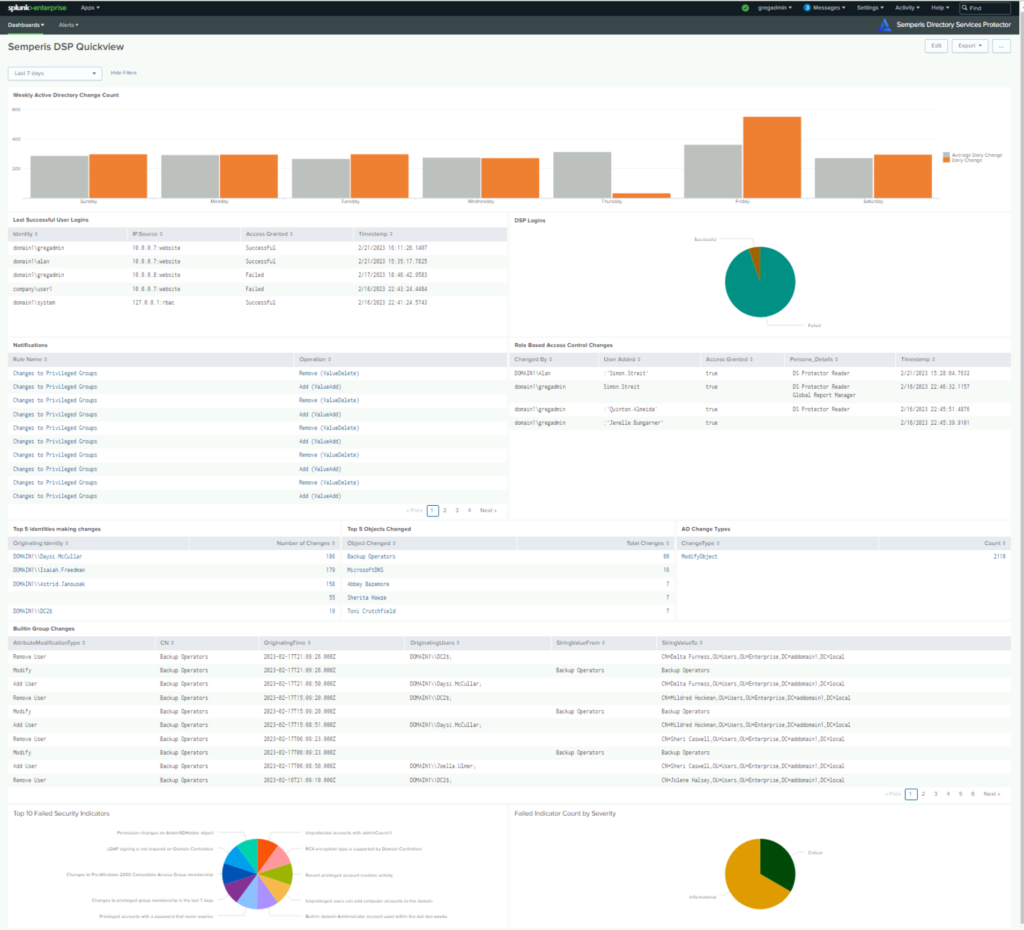

5. Integration mit Splunk und Microsoft Sentinel, um AD-Sicherheitsdaten einen sinnvollen Kontext zu geben

DSP hat schon immer IOCs erkannt, die herkömmliche protokoll- oder ereignisbasierte Lösungen umgehen. Zu diesem Zweck nutzt DSP mehrere Datenquellen, darunter den AD-Replikationsstrom. DSP leitet verdächtige Änderungen zusammen mit aussagekräftigem Kontext an Ihr SIEM-System (Security Information and Event Management) weiter. Darauf aufbauend bringt DSP nun AD-Sicherheitsdaten in vertraute Splunk-Ansichten. DSP bietet vordefinierte Dashboards, die AD-Änderungsdaten, DSP Sicherheitsindikator-Daten und DSP Benachrichtigungsregel-Ereignisse anzeigen. Sie können die vordefinierten Alarme von DSPauch als Vorlagen für die Erstellung von benutzerdefinierten Alarmen für Security Orchestration, Automation and Response (SOAR) und Ticketing-Systeme verwenden.

Wir haben auch die Integration von DSPmit Microsoft Sentinel erweitert und stellen neue Arbeitsmappen zur Verfügung, mit denen Sie DSP Informationen, wie AD-Änderungsdaten und DSP Benachrichtigungsregelereignisse, innerhalb der Microsoft Sentinel-Oberfläche anzeigen können.

Stärken Sie die Sicherheit von AD und Azure AD mit umfassender Bedrohungserkennung

Angriffe auf AD und Azure AD werden nicht so bald aufhören. Ransomware-as-a-Service (RaaS) Gruppen wie LockBit und Vice Society haben es unerbittlich auf hybride AD-Systeme abgesehen. Für IT- und Sicherheitsteams ist es schwer, den neuen Bedrohungen einen Schritt voraus zu sein. Aber mit den neuen Funktionen, die wir in DSPeinführen und die von einem Team von AD-Sicherheitsexperten entwickelt wurden, hoffen wir, die Verteidigung Ihres hybriden AD-Systems gegen diese Angriffe ein wenig einfacher zu machen.